Forskere fra Institutt for datavitenskap og teknologi ved universitetet i Beijing har samarbeidet med Laboratoriet for pålitelige distribuerte systemet ved universitetet i Mannheim om å kartlegge ondsinnede kinesiske nettsteder og den tilhørende undergrunnsøkonomien.

Undersøkelsen avdekker at en stor andel av Kinas 1,31 millioner nettsteder er infisert med ondsinnet kode, og at det har utviklet seg et stort kriminelt nettverk lever av å rane særlig rike tenåringsgutter som spiller på nett med pappas penger.

Forskerne har spesielt kartlagt rundt 145 000 «av de mest populære kinesiske nettstedene». Blant disse ble det avdekket ondsinnet kode på 2 149 nettsteder, nærmere 1,5 prosent. I arbeidet med å kartlegge hvem som står bak disse infeksjonene, og hvordan de utnyttes til kriminell virksomhet, har forskerne tydd til flere metoder, blant annet såkalte honningfeller (se Honeynet Project for en redegjørelse for hva dette går ut på).

Online-spill innebærer omsetning av forskjellige typer virtuelle aktiva. Dette foregår i et åpent marked. I Kina er dette markedet i stor grad preget av kriminell virksomhet, mener forskerne.

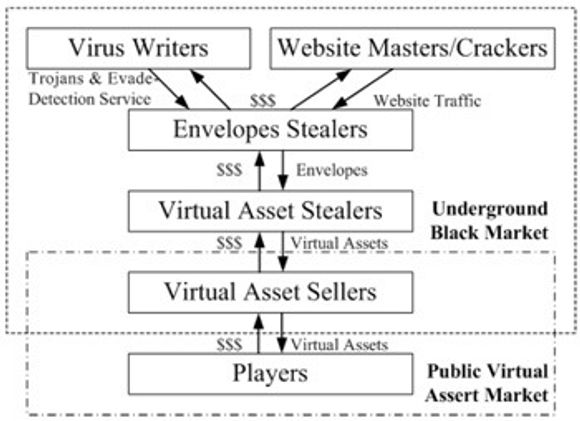

Ifølge deres beskrivelse forholder spillerne seg til selgere av virtuelle aktiva i et offentlig marked. Samtidig er mange selgere også med i betydelig svart marked, der forskerne har identifisert følgende roller:

- de som stjeler virtuelle aktiva («virtual asset stealers»)

- de som stjeler personopplysninger («envelopes stealers»)

- webmastere og crackere som sørger for å infisere alle typer nettsteder, ikke bare spillsteder

- teknologer som framstiller infiserende kode, gjerne med den egenskapen at den avvæpner lokal antivirus og andre former for vern («virus writers»).

Pengeflommen, og samspillet mellom disse rollene, er framstilt i denne skissen:

Deltakerne i den svarte delen av dette markedet, utnytter dårlig kontrollerte offentlige tjenester, hevder forskerne. De viser spesielt til auksjonssteder som Taobao, der spillere kjøper virtuelle aktiva fra helere, og til oppslagstjenesten post.baidu.com der id-tyvene, helerne, korrupte webmastere og virusmakere holder kontakt seg i mellom ved å benytte et uoversiktlig system for nøkkelord-baserte annonser. Betalingssystemet Aliplay misbrukes også av aktørene i det svarte markedet.

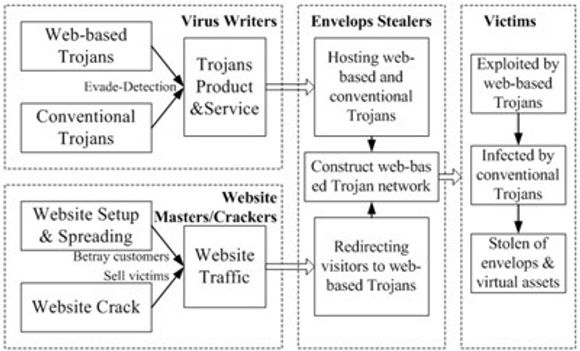

Denne skissen viser strukturen i apparatet som tapper ofrene for både personopplysninger og virtuelle aktiva:

Et kjent tilfelle fra i vinter følger modellen som forskerne gjør rede for. Her ble de skyldige arrestert i februar og dømt i september. Ifølge rettsreferatene var den viktigste aktøren virusmakeren Li Jun. Han laget varianter av den såkalte Panda-ormen (også kjent som Worm.Nimaya.w) som han solgte til over 120 korrupte nettsteder for mellom 500 og 1000 yuan per stykk (mellom 375 og 750 norske kroner). I desember 2006 inngikk han et partnerskap med webmaster Wang Lei og ID-raner Zhang Sun. All kommunikasjon mellom de tre foregikk elektronisk. Zhang Sun kapret ID-ene til et stort antall spillere: Disse solgte han videre for mellom 0,90 og 2,50 yuan per stykk.

De tre ble tatt fordi de mistet kontrollen over sine Panda-ormer. Alt for mange PC-er – flere millioner – ble smittet, og den samlede skaden ble anslått til rundt 100 millioner yuan, 75 millioner kroner. De tre ble sporet opp og arrestert. Ifølge politiet hadde Li Jun tjent 150 000 yuan (over 110 000 kroner), Wang Lei 80 000 yuan og Zhang Sun 12 000 yuan. Dommene var harde: Li Jun fikk fire års fengsel, Wang Lei to og et halvt år, og Zhang Sun to år.

Rapporten er tilgjengelig i pdf: Studying Malicious Websites and the Underground Economy on the Chinese Web.