Den offentlige kommisjonen som løpende vurderer USAs forhold til Kina, US-China Economic and Security Review Commission, (USCC), har nettopp levert sin årlige rapport til den amerikanske kongressen: USCC 2008 Annual Report (pdf). I rapporten er det en detaljert gjennomgang av Kinas forberedelse på defensiv og offensiv kyberkrig, se kapittel 2 seksjon 3: The Nature and Extent of China’s Space and Cyber Activities and their Implications for U.S. Security.

Ifølge USCC betrakter Kinas regjering og militære USAs avhengighet av ressurser i rommet og på Internett som en strategisk svakhet.

Denne vurderingen fra Kinas ledere er en del av forklaringen på landets store satsing på romfart og kyberkrig: Det kan bidra til en maktforskyvning mellom Kina og USA som vil få svært vidtrekkende følger for hele verden.

Kinas romfartsprogram er motivert av vitenskapelige, militære, økonomiske og politiske hensyn, heter det i rapporten. Den spiller en viktig rolle i landets teknologiske utvikling, noe som igjen har betydning for Kinas eksport. Politisk sett bidrar den til intern stabilitet, ved å fremme nasjonalstoltheten og tilliten til myndighetene. Militært sett har den gitt anledning til å demonstrere at man er i stand til å skyte ned satellitter, og følgelig er fysisk i stand til å ta ut GPS-satellitter, kommunikasjonssatellitter, værsatellitter med mer.

Et annet aspekt ved Kinas romfartsprogram er satellittnavigasjonssystemet Compass. Det er per i dag skutt opp fem av til sammen 30 satellitter i dette systemet. De dekker det østlige Kina og det vestlige Stillehavet, og kan allerede brukes til å styre landets langdistanseraketter. Målet for Compass er å dekke hele verden.

Rapporten peker videre på hvordan Kina forbereder seg på å føre både defensiv og offensiv kyberkrig.

De første kinesiske datainnbruddene i amerikanske militæres og myndigheters IT-systemer ble gjennomført i 2002 og fikk dekknavnet Titan Rain. Innbruddene var rettet mot systemer med ikke-klassifisert informasjon. Mellom 10 og 20 terabytes skal ha vært nedlastet. Rapporten peker på at den samlede informasjonsmengden i kongressbiblioteket (Library of Congress) er 10 terabytes. Kina fikk tak i opplysninger om forskjellige typer militær og offentlig virksomhet, og en oversikt over USAs kommando- og kontrollsystem.

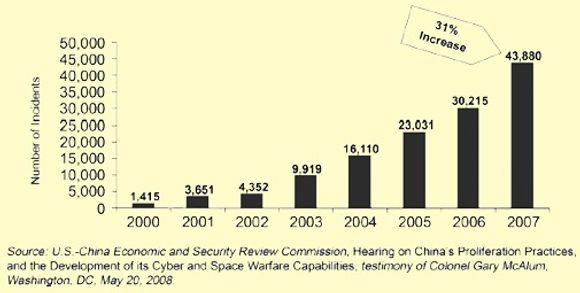

Innbruddsforsøk mot amerikanske militære IT-systemer pågår kontinuerlig. USAs forsvarsdepartement sier at de registrerte til sammen 43 480 tilfeller av «ondsinnet aktivitet», fra «alle typer kilder», i 2007, 31 prosent flere enn året før. Takten i angrepene øker fra år til år:

Rapportens hovedkilde i avsnittene om Kina og kyberkrig er oberst Gary McAlum, sjef for Pentagons spesialstyrke for globale nettoperasjoner (U.S. Strategic Command’s

Joint Task Force for Global Network Operations). Han mener Kina øver i kyberinnbrudd og i kyberangrep:

– Oberst McAlum sa at Kina per i dag evner å gjennomføre kyberoperasjoner hvor som helst i verden, på et hvilket som helst tidspunkt. Kina har et aktivt program for kyperspionasje. Siden Kinas pågående kyberoperasjoner er så avanserte, kan de føre en så avansert form for kyberkrig at USA kan være ute av stand til å sette i verk mottiltak, eller til og med avdekke hva Kina holder på med, heter det i rapporten.

I tillegg til de kyberoperasjonene under Folkets frigjøringshær, kommer virksomheten til anslagsvis 250 hackergrupper som USCC mener ikke bare tolereres men kanskje til og med oppmuntres av kinesiske myndigheter til å bryte seg inn i og sabotere datanettverk.

Myndighetenes nitidige overvåking av Internett-trafikk gjør det usannsynlig at de ikke skulle være fullt ut klar over hva disse gruppene holder på med.

USCC viser til at flere land, som Tyskland, Japan og Sør Korea, har uttrykt uro over hvordan Kina trapper opp sine kyberkrigerske evner. Taiwan har også innsett at de kan vente massive tjenestenektangrep og bølger av datainnbrudd dersom forholdet til Folkerepublikken skulle utvikle seg til åpen konflikt. I et møte med USCC sa Taiwans forsvarsminister Chen Chao-min at de har opprettet en egen spesialstyrke for å kunne bedre sitt kyberforsvar i tilfelle noe slikt skulle skje.

Rapporten siterer Tim Thomas, en av spesialistene på kinesisk kyberkrig i US Army, som oppgir flere grunner til at kyberkrigføring appellerer til militære generelt.

Han mener det er bortimot umulig for motparten å fange opp tegn på at et kyberangrep er i emning. Et kyberangrep kommer følgelig alltid overraskende, og tiden man har til rådighet for utløse et mulig preventivt motangrep er svært begrenset.

Han peker videre på at kyberangrep kan gjøres desentralisert: Sporene mellom angriperen og datamaskinene som faktisk iverksetter angrepet, kan rotes til så mye at den angrepne parten har svært få muligheter til å forsvare seg effektivt.

Thomas tror videre at kyberangrep kan være svært effektive i å sette kritisk infrastruktur som strømnett og finanssystemer ute av spill.

Et motangrep mot et kyberangrep kan derfor være ineffektivt med mindre det følges opp av et fysisk angrep. I det internasjonale samfunn kan det fort oppfattes som en uberettiget opptrapping å bombe et annet land fordi man er utsatt for et kyberangrep. I internasjonal rett er det ingen klare kriterier for når et kyberangrep kan betraktes som en krigshandling, sier Thomas.

USCC peker på at datanettverk tilknyttet Internett spiller en nøkkelrolle i det amerikanske samfunnet.

Slike nettverk brukes til å styre strømforsyningen og distribusjonssystemene for drivstoff. De brukes også til å kontrollere systemer for vannforsyning og avfallshåndtering, til å kontrollere lufttrafikken, til å styre landets finansinstitusjoner, til å foreta trygdeutbetalinger og andre offentlige ytelser, og så videre. De mener det er udiskutabelt at et angrep mot slike systemer vil kunne lamme landet.

Rapporten viser til Alan Paller fra IT-sikkerhetsselskapet Sans Institute, som tror at alle de ti største amerikanske forsvarsleverandørene ble utsatt for kinesisk industrispionasje gjennom sine koplinger til Internett. Listen omfatter selskaper som Raytheon, Lockheed Martin, Boeing og Northrop Grumman.

USCC trekker fram USAs «uklassifiserte» militære nettverk NIPRNet («Non-secure Internet Protocol Router Network», i motsetning til det klassifiserte Secure Internet Protocol Router Network eller SIPRNet) som eksempel på hvordan Pentagon har gjort seg avhengig av sårbar og usikret infrastruktur.

– NIPRNet er kritisk for effektiviteten til USAs militære, i både krig og fred. Det befordrer blant annet alle utbetalinger fra forsvarsdepartementet, alle avtalebøker til admiraler og generaler, informasjon om alle forflytninger av tropper og forsyninger, informasjon om hvor alle fly befinner seg og hvor de beveger seg, informasjon om alle tilfeller der militære fly får påfylt drivstoff i luften, alle legejournaler for militært personell og deres familier, alle evalueringsrapporter for soldater og offiserer, informasjon om hvor militære enheter befinner seg, og all e-post som sendes til og fra PDA-er som tilhører militært personell, heter det i rapporten.

Det er i dag 17 kontaktpunkter mellom NIPRNet og Internett, og det er disse som er utsatt for et eventuelt kinesisk kyberangrep. USAs forsvarsdepartement er i ferd med å redusere dette tallet. Poenget er at det ikke kan reduseres for mye, siden NIPRNet fyller så viktige funksjoner. For få kontaktpunkter kan gjøre det lettere for kineserne å lamme hele NIPRNet, konstaterer USCC.

Ifølge USCC er Kina fullt ut klar over hvilken rolle NIPRNet spiller for USAs forsvar.

– Evnen til å manipulere eller invalidisere NIPRNet, eller bruke det til å ta ned diskrete, forsvarsrelaterte funksjoner som er avhengig av det, gir Kina potensialet til å forsinke eller stanse amerikanske styrker uten å møte dem fysisk, noe de ikke har muligheten til gjennom konvensjonelle midler, heter det i rapporten.

USCC viser til at Kina har studert amerikanske militære operasjoner i Gulfen, Kosovo og Irak, og merket seg hvordan USA alltid går gjennom en oppbyggingsfase før de angriper. De mener dette er en del av kinesernes strategi for Taiwan.

– Kina tror at de gjennom et kyberangrep mot amerikansk logistikk tidlig i oppbyggingsfasen, vil kunne forsinke eller stanse troppeforflytninger. Det kan tenkes at det vil kunne endre utfallet av en konflikt over Taiwan. Kina ser på Taiwans stridsvilje som avgjørende. Kinesiske skribenter spekulerer i at en vellykket aksjon for å forsinke eller stanse amerikanske tropper, kan gi dem en mulighet til å få Taiwan til å overgi seg.

Med utgangspunkt i kinesiske militære kilder gir USCC denne oppsummeringen av kinesisk kyberstrategi:

- Forsvar: Kina antar at er utsatt for amerikansk kyberspionasje og forberedelser til kyberkrig. Kyberberedskap er følgelig påkrevet for å forsvare Kina.

- Tidlig bruk: Dersom man avdekker at USA kan være på nippet til å lansere et kyberangrep, kan virkningen av dette dempes ved et motangrep i forkant av det amerikanske angrepet.

- Manipulasjon: Kyberverktøy kan brukes til å gi motstanderen en feilaktig oppfatning av krisen.

- Angrep mot fiendens svakhet: Kina oppfatter at USAs avhengighet av IT og internettsystemer er en strategisk svakhet som de kan og bør dra nytte av.

- Forebyggende angrep: I en krisesituasjon vil man dra fordel av å være den første som angriper, både konvensjonelt og i kyberrom.

Som et apropos, trekker USCC fram et interessant poeng rundt det de kaller «den globale forsyningskjeden» for IT og telekomutstyr.

Det går ut på at stadig flere komponenter i datamaskiner og nettverksutstyr produseres i andre land, som Kina. Det innebærer en «teoretisk mulighet» for at kinesiske sikkerhetstjenester kan ha lagt inn kode som kan aktiveres over Internett og undergrave sikkerheten til lokalnettet der utstyret er plasser.

Rapporten viser til en artikkel i Business Week fra 2. oktober i år, Dangerous Fakes: How counterfeit, defective computer components from China are getting into U.S. warplanes and ships, der det ble avdekket at flere hundre forfalskede kinesiskproduserte rutere var i bruk i USAs forsvarsdepartement.

– Det skulle tyde på at nettverk og datasystemer i USAs forsvarsdepartement kan være utsatt for ondsinnet fjernstyring for å ødelegge eller manipulere informasjon, heter det i rapporten.

USCC understreker i sin oppsummering at Kina på aggressivt viser utvider evne til å føre kyberkrig, og at dette kan gi dem en vesentlig fordel overfor USA: «I en konfliktsituasjon vil denne fordelen redusere USAs konvensjonelle militære overlegenhet.»

Les også:

- [27.01.2012] USA har brukt kybervåpen

- [27.10.2011] - Hacket NASA-satellitter fra Norge

- [20.09.2011] Kyberangrep mot Japan

- [28.04.2011] Kinas kyberspioner er bedre enn USAs

- [14.12.2009] Russland ønsker avtale mot kybervåpen

- [23.11.2009] Har «kybermilits» og «patriotiske hackere»

- [18.11.2009] Fem land forbereder avansert kyberkrig

- [22.10.2009] Kinas kyberspioner tapper USA for milliarder

- [15.09.2009] Sikkerhetsfolk prioriterer feil

- [09.07.2009] Venter nye nettangrep mot Sør-Korea

- [07.07.2009] Personvern svekker USAs kyberforsvar

- [18.06.2009] Jakter på Kina-spioner i USAs strømnett

- [16.06.2009] Irans opposisjon angriper digitalt

- [12.05.2009] Beinharde kyber-øvelser ved USAs krigsskoler

- [25.03.2009] Hele Youtube blokkert i Kina

- [24.02.2009] Slik skal USA vinne kyber-krigen

- [30.12.2008] Mer kyberterror i vente

- [22.12.2008] Supermakt ikke klar for kyberkrig

- [22.12.2008] Nyhetstjenester igjen sperret i Kina

- [08.12.2008] Vil legge IKT-sikkerhet rett under presidenten

- [25.11.2008] Pentagon smittet av «globalt datavirus»

- [13.06.2008] Kina nekter for hack mot kongressen

- [14.03.2008] Bredt anlagt øvelse i kyberkrig

- [13.03.2008] USAs kybergeneral åpent ut mot Kina

- [21.02.2008] Trekker salget av 3Com til Kina