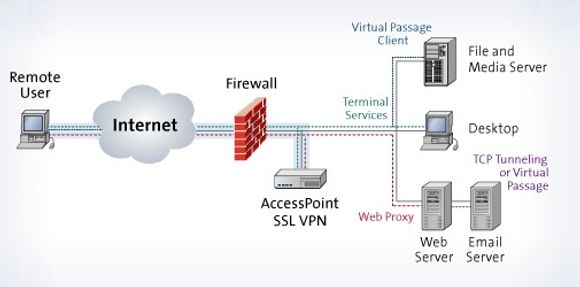

VPN (virtuelle private nett) er en sekkebetegnelse for løsninger som skal gi brukere sikker tilgang til bedriftsinterne ressurser og tjenester over en vanlig internettforbindelse. En VPN-sesjon starter med at systemet godkjenner brukerens legitimasjon, og sørger så for at all videre trafikk går i en kryptert tunnel.

En typisk VPN-løsning krever en egen klient på brukerens pc. Denne kan være utfordrende å konfigurere. Som alternativ tilbys derfor klientfrie VPN-løsninger. Her kreves ikke annet enn en nettleser. Autentisering og trafikk går over SSL, på samme måte som med nettbank.

Det er en gjengs oppfatning i sikkerhetsmiljøer at klientfritt VPN tenderer til å ofre sikkerheten på brukervennlighetens alter. Det advares følgelig mot å tilby for mange tjenester gjennom SSL VPN.

Den amerikanske varslingstjenesten US-Cert publiserte i går en advarsel som understreker begrensningene i SSL VPN: Clientless SSL VPN products break web browser domain-based security models.

Advarselen konstaterer at SSL-VPN bryter en grunnleggende sikkerhetsmodell for nettlesere, og forklarer hvordan en angriper kan utnytte dette, både for å kapre brukerens VPN-forbindelse og for å opprette egen tilgang til de interne ressursene og alt annet som bedriften tilbyr sine brukere gjennom SSL VPN.

US-Cert publiserer en liste på 90 leverandører av løsninger for VPN over SSL.

Fire av disse rammes av den aktuelle sårbarheten: Cisco, Juniper, SafeNet og SonicWall. Ni rammes ikke: CA, Extreme Networks, Fedora, Kerio, McAfee, Novell, Peplink, Red Hat og Webmin. For de øvrige, blant dem Avaya, Check Point, Citrix, D-Link. Debian, EMC, F5, HP, Hitachi, IBM, Intel, Mandriva, Microsoft, NEC, NetApp, Nokia, Nortel, Sourcefire, Sun, Suse, Symantec, Ubuntu og VMware, er status oppgitt som «ukjent». Det er ventet at dette vil oppklares innen kort tid.

Sikkerhetsmodellen som brytes er kjent som same origin policy. Poenget med denne modellen er å hindre et dokument eller et nedlastet skript fra ett nettsted fra å få tak i eller endre egenskapene til noe som kommer fra et annet nettsted. Nedlastede elementer fra to forskjellige nettsteder skal følgelig holdes strengt atskilt. Regelen tilsier at elementer kan bare sies å komme fra samme nettsted dersom både protokoll, vert og eventuelt spesifisert port er identiske.

Dette innebærer at http://sted.no oppfattes som et annet nettsted enn fttp://sted.no, fordi protokollen er annerledes. Tilsvarende oppfattes http://www.sted.no som et annet nettsted enn http://nyheter.sted.no, fordi verten er en annen.

Dette stiller SSL VPN overfor et problem, fordi tjenestene man ønsker å gi brukerne gjerne har sin opprinnelse i det disse reglene oppfatter som ulike steder. Siden reglene er innebygget i selve nettleseren, må man bruke en mekanisme for å omgå dem.

Det er måten denne omgåelsen av «same origin policy» foregår på som utgjør selve sårbarheten, ifølge US-Cert: Man bruker informasjonskapsler («cookies») til å lure nettleseren til å tro at all VPN-trafikken går til samme nettsted, selv om det i praksis dreier seg om ulike protokoller og verter.

Det innebærer at all nøkkelinformasjon om den aktuelle VPN-sesjonen nedfelles i disse informasjonskapslene, blant annet VPN-sesjonens unike ID. Ifølge US-Cert er det mulig for en angriper å få tak i denne informasjonen ved å lure et potensielt offer til å besøke et nettsted som er utformet på en spesiell måte. Skjer det, kan uvedkommende få tak i ikke bare informasjonskapselen med VPN-sesjonens unike ID, men også alle unike kapsler som legges igjen av alle nettstedene som brukeren besøker gjennom VPN-et. Man kaprer altså offerets identitet, og ingen av de interne tjenestene på VPN-et kan skille mellom den legitime og den illegitime brukeren. En kyndig angriper vil også være i stand til å utnytte sårbarheten til å fange opp tastetrykk på brukerens maskin.

US-Cert konstaterer at VPN-servere ofte har tillatelse til å opprette en forbindelse til vilkårlige nettsteder. I slike tilfeller kan sårbarheten utnyttes fra ethvert nettsted verden over.

Når skaden først er skjedd, rammes også andre av nettleserens sikkerhetsmekanismer enn «same origin policy». Bruker man VPN, gjøres alt innhold tilgjengelig på samme rettighetsnivå som selve VPN-domenen. Det innebærer at blant annet at Internet Explorers ordning med sikkerhetssoner settes ut av spill, i likhet med NoScript-tillegget til Firefox.

Ifølge US-Cert er det ingen løsning på dette problemet, og det kan være umulig å oppnå et tilfredsstillende sikkerhetsnivå gjennom SSL VPN.

Noen tiltak kan imidlertid begrense risikoen.

Det mest åpenbare er å begrense VPN-serverens omskriving av URL-er til bare å gjelde sikre interne nettsteder. Jo flere verter og domener som må få sine adresser skrevet om, desto mindre effektivt er dette tiltaket. Dette er nok et argument for å begrense tjenestetilfanget gjennom SSL VPN.

Et annet tiltak er å begrense VPN-funksjonaliteten til et lite antall spesifiserte domener.

Les også:

- [10.06.2010] Kjøper avansert teknologi mot datalekkasjer

- [21.09.2009] Krangler om Windows-hull