Teknologiredaksjonen i BBC forteller at de har brukt standard utviklingsverktøy for avanserte mobiltelefoner til å framstille et lite spill som også spionerer på den som bruker mobiltelefonen: Smartphone security put on test.

All slags personlig informasjon fanges opp og sendes løpende til en ekstern e-postadresse.

Bare en langt mer detaljert analyse enn den som synes kurant i godkjenningsprosessen for «apps» hos Google og Apple kan avsløre sikkerhetsrisikoen. BBC avsto fra å prøve dette i praksis.

Redaksjonen forteller at utviklingen av det spionerende spillet var forholdsvis enkelt, blant annet fordi utviklingsverktøyene (SDK-ene) ga mange muligheter til å få tilgang til hvor mobiltelefonen befinner seg i geografien («lokaliseringsinformasjon»), til kontaktlister, avtalelister og til diverse logger som registrerer hvordan apparatet er brukt. Alt som dreide seg om adgang til følsom informasjon ble ordnet gjennom legitime standardfunksjoner i utviklerverktøyene. Selve spionkoden krevde 250 linjer av til sammen 1500 linjer i applikasjonen.

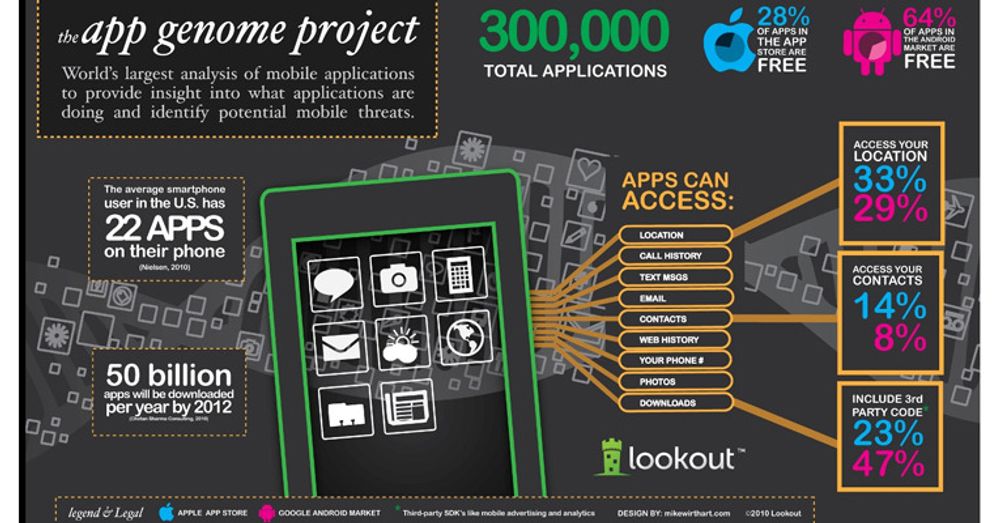

Sikkerhetsrisikoen knyttet til distribusjonen av applikasjoner for avanserte mobiltelefoner var et viktig tema på hackerkonferansen Black Hat i slutten av juli. Sikkerhetsselskapet Lookout presenterte sitt App Genome Project som kartla 300 000 applikasjoner til både Android og iPhone med tanke på sikkerhetsrisiko.

Prosjektet avdekket at svært mange gratisapplikasjoner til Android og iPhone har tilgang til lokaliseringsinformasjon (29 prosent for Android, 33 prosent for iPhone). Noen færre har tilgang til kontaktlister (8 prosent for Android, 14 prosent for iPhone).

Svært mange applikasjoner omfatter dessuten kode fra tredje part (47 prosent for Android, 23 prosent for iPhone). Begrunnelsen for dette kan være at man vil levere annonser når applikasjonen er i bruk. Et annet motiv kan være utviklerens ønske om å spore hvordan applikasjonen brukes, med tanke på forbedringer. Begge betraktes i utgangspunktet som legitime, men innebærer et potensial for misbruk.

Sikkerhetseksperter uttaler til BBC at utviklingen av ondsinnet kode for mobiltelefoner følger det samme historiske mønsteret som for pc-er. Mobiltelefoner har nå nådd et stadium tilsvarende pc-en i slutten av 1990-tallet, da virus og trojanere i hovedsak dreide seg om sjenerende og irriterende guttestreker. Om ikke lenge blir det storindustri finansiert av organisert kriminalitet, spår de.

Et alternativ til å gjemme ondsinnet kode i applikasjoner som sendes til Google eller Apples butikker, er å piratkopiere en populær app, infisere den med ondsinnet kode, og så legge det hele ut til fildeling.

Les også:

- [30.01.2012] – Massiv spredning av Android-skadevare

- [28.01.2011] Mobilbransjen lover å skjerpe personvernet