Mikko Hyppönen i det finske IT-sikkerhetsselskapet F-Secure skriver i sin blogg at kinesiske myndigheter har latt seg ta på fersken i en demonstrasjon av et avansert offentligutviklet hackerverktøy.

Bloggen viser til en utfyllende artikkel i den amerikansk-kinesiske nettavisen The Epoch Times: Slip-Up in Chinese Military TV Show Reveals More Than Intended.

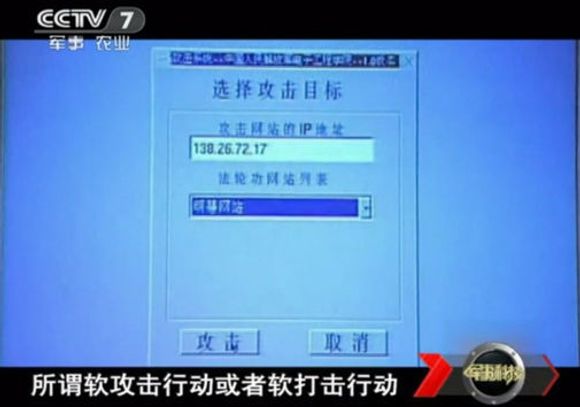

Hackerverktøyet ble demonstrert i løpet av en 20 minutter lang dokumentar opprinnelig sendt 17. juli i år på den statsdrevne tv-kanalen CCTV 7, Military and Agriculture. Dokumentaren ble lagt ut på nettstedet til CCTV 7. Temaet for dokumentaren er muligheten for kyberkrig og hva slags risiko det medfører.

Sekvensen der verktøyet demonstreres er rundt 13 minutter ut i dokumentaren. Ifølge eWeek er den nå fjernet og erstattet av noe annet. På bloggen til Hyppönen vises den aktuelle sekvensen. The Epoch Times har lenker til Youtube, og to avslørende skjermbilder.

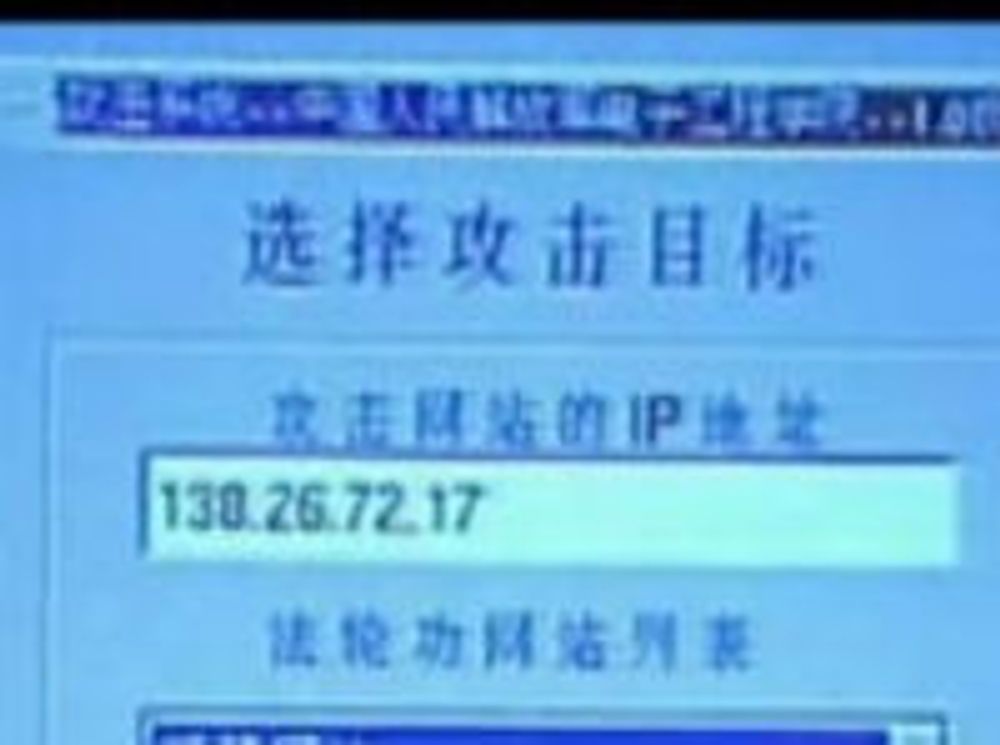

Dette er det mest avslørende skjermbildet:

Her vises en dialogboks fra et hackerverktøy utviklet av den kinesiske hæren, Folkets frigjøringshær. Den store skriften øverst kan oversettes til «Velg angrepsmål». I det hvite feltet har man tastet inn en IP-adresse. IP-adressen er ikke målet som skal angripes, men adressen man skal bruke som tilsynelatende utgangspunkt for angrepet. I dette tilfellet tilhører IP-adressen datasentralen til det amerikanske University of Alabama.

Hackerverktøyet er med andre ord i stand til å få angrep mot vilkårlig mål til å se ut som om de kommer fra et nærmest vilkårlig valgt sted.

Under feltet med IP-adresse er en plukkliste over valgbare angrepsmål. Listen viser nettsteder knyttet til Falun Gong, en religiøs bevegelse som kinesiske myndigheter forfølger. Nettstedet som velges her er Minghui.org, et hovedsted for Falun Gong-bevegelsen som drives fra utlandet.

Knappen til venstre nederst i dialogboksen er merket «Angrip». I dokumentaren er det den det trykkes på.

Det går fram av dokumentaren at hackerverktøyet er utviklet av et IT-universitet tilknyttet folkehæren, nærmere bestemt People's Liberation Army Information Engineering University.

%25201%2520(2)%2520(1).png)

Kina har aldri lagt skjul på at de bygger opp kompetanse og styrke med tanke på kyberkrig. Samtidig har landets myndigheter konsekvent avvist å ha noe å gjøre med de mange kyberangrepene mot amerikanske mål, som ser ut til å stamme fra Kina.

Kommentator Jason Ma i New Tang Dynasty Television sier til Epoch Times at dette er første gang man har bevis for at et framstående kinesisk militært universitet utvikler kybervåpen og angriper et sivilt nettsted i USA.

Representanter for University of Alabama sier IP-adressen som er oppgitt i dokumentaren ikke har vært i bruk siden 2010. De tror målet for handlingen vist i dokumentaren ikke var å lansere et angrep fra dette nettstedet, men heller å blokkere det. De har ingen kommentar til at dette ikke rimer med teksten i dialogboksen, der det går klart fram at IP-adressen er der angrepet skal komme fra.

Les også:

- [27.01.2012] USA har brukt kybervåpen

- [20.09.2011] Kyberangrep mot Japan

- [15.07.2011] 24.000 Pentagon-filer stjålet

- [28.04.2011] Kinas kyberspioner er bedre enn USAs

- [24.03.2011] Massivt kyberangrep mot EU

- [18.11.2010] Kina omdirigerte USA-trafikk på nettet