Ny informasjon om innbruddet hos den nederlandske SSL-sertifikatutstederen DigiNotar, viser at skandalen er enda større enn først antatt. Mens det tidligere har kommet informasjon om at 247 sertifikater, knyttet til 23 domenenavn eller sertifiseringsinstanser, var antallet kjente sertifikater i går kommet opp i 531, ifølge Gervase Markham, en Mozilla-utvikler som deltar i arbeidet med å håndtere situasjonen i blant annet Firefox.

I første omgang var det bare kjent at google.com var berørt, noe som ble oppdaget av iranske Gmail-brukere som fikk en advarselen i nettleseren Google Chrome. Nå er det klart at også domener som android.com, aol.com, facebook.com, login.live.com, microsoft.com, skype.com, torproject.org, twitter.com, windowsupdate.com og wordpress.com er berørt.

I tillegg kommer domenenavnene til blant annet en del andre sertifikatutstedere, samt til etterretningsorganisasjonene CIA og Mossad.

De fleste av disse sertifikatene ble ifølge Markham utstedet en uke senere enn det falske google.com-sertifikatet, og med svært begrenset levetid. Av dette blogginnlegget går det fram at Mozilla er svært misfornøyde med hvordan DigiNotar har håndtert problemet til nå.

Det at det falske google.com-sertifikatet først og fremst har blitt brukt i Iran, har ført til mistanker om at det er regimet der som står bak innbruddet. Dette er ennå ikke bevist, men nederlandske myndigheter har satt i gang etterforskning av en slik teori.

Reuters skriver at den nederlandske regjeringen i går bekreftet at den etterforsker om Iran kan ha vært involvert, men talsmannen for innenriksdepartementet, Vincent van Steen, ville ikke si noe om hvorvidt Iran eller iranske representanter i Nederland har blitt kontaktet. Men mer detaljer om etterforskningen skal utgis i et brev til den nederlandske nasjonalforsamlingen i begynnelsen av denne uken.

DigiNotar skal i samarbeid med en ekstern aktør ha tilbakekalt samtlige sertifikater så snart selskapet ble klar over innbruddet, noe det ble allerede i juli. Men av ukjente årsaker ble ikke google.com-sertifikatet tilbakekalt.

De falske sertifikatene kan ha blitt bruk i «man-in-the-middle»-angrep, hvor en angriper gis mulighet til i alle fall å lytte til trafikken mellom en bruker og tjenesten som benytter en kryptert forbindelse hvor sertifikatet er involvert.

– For å bruke det forfalskede sertifikatet til å utføre et man-in-the-middle-angrep, må du ha mulighet til å være mannen i midten, noe som vanligvis innebærer at du enten er en internettleverandør eller er har mulighet til å tvinge en slik leverandør til å gjøre som du befaler. Det betyr at man er i umiddelbar nærhet av regjeringen, sier Ross Anderson, professor i sikkerhetsteknikk ved Cambridge University, til Reuters.

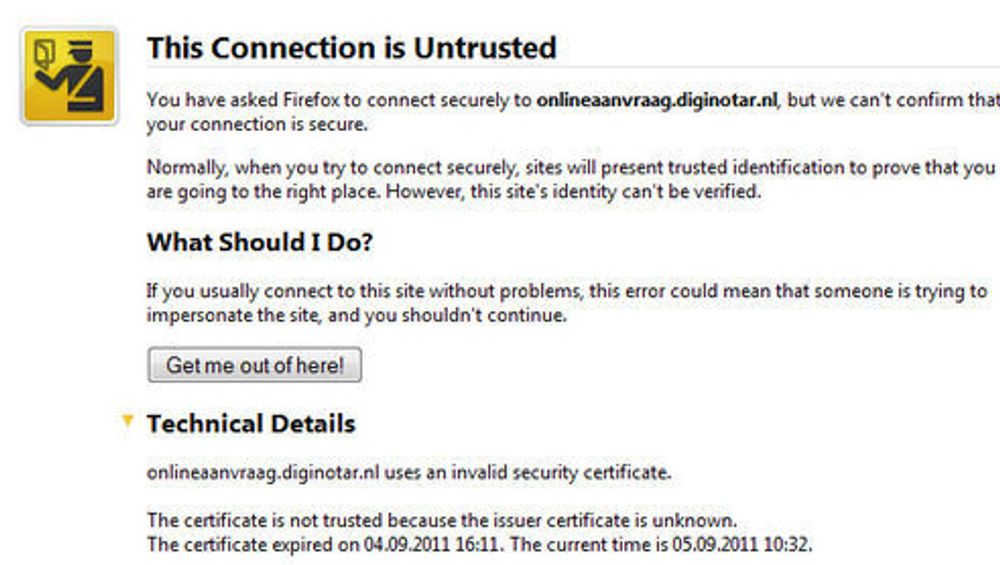

Microsoft, Google og Mozilla har alle fjernet støtten for rotsertifikatet fra DigiNotar. Opera Software ser foreløpig ut til bare å blokkere de tilbakekalte sertifikatene, noe som i utgangspunktet er tilstrekkelig for å sikre brukerne.

Det er uklart om Apple har foretatt seg noe i denne saken. Derfor er det flere som anbefaler Mac-brukere å slette DigiNotar-sertifikatet selv – i alle fall dersom de også bruker Safari. Sannsynligheten for at man vil trenge DigiNotar-sertifikatet igjen senere, anses som svært lav.

Les også:

- [25.10.2011] Skrekkverktøy slår ut «sikre» servere

- [21.09.2011] DigiNotar ligger igjen med brukket rygg

- [13.09.2011] Adobe og Apple sletter rotsertifikater

- [07.09.2011] Hacker hevder han står bak DigiNotar-innbrudd

- [31.08.2011] Sertifikat-innbruddet holdt skjult i fem uker

- [30.08.2011] Google.com-sertifikat på avveie