I forrige måned ble trojaneren Duqu oppdaget. Den nye trusselen settes i direkte sammenheng med Stuxnet, som er utformet for målrettet sabotasje av industrielle kontrollsystemer.

Windows-trojaneren stjeler opplysninger fra infiserte systemer, angivelig for å forberede angrep mot tredjepart. Selv om Duqu fungerer annerledes enn dataormen Stuxnet, skal deler av kildekoden være identisk, noe som antyder samme opphav.

Inntil nå har det vært uklart hvordan trojaneren skal ha infisert et begrenset antall virksomheter, inkludert produsenter av industrielle kontrollsystemer.

Ukjent Windows-hull

Det samme sikkerhetsmiljøet som avslørte Duqu ved det tekniske Universitetet i Budapest, CrySyS, skal nå ha avdekket et første eksempel på hvordan trojaneren har blitt plantet.

Angrepsvektoren viser seg å være ondsinnet kode skjult i et Microsoft Word-dokument, som utnytter en tidligere ukjent sårbarhet i Windows-kjernen, melder Symantec.

Det betyr at angrepet trolig utføres ved at filen først sendes til målet som et vedlegg i e-post. Når dokumentet åpnes blir trojanerens binærfiler installert på datamaskinen.

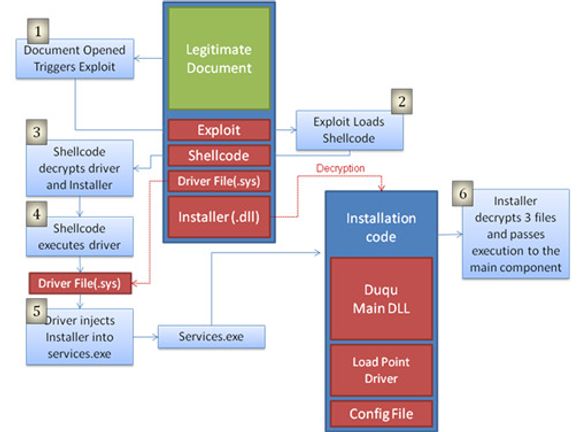

Symantec har publisert en skjematisk fremstilling av hvordan trojaneren blir installert:

Microsoft er informert om sårbarheten

I en uttalelse tirsdag sier selskapet at de jobber med en sikkerhetsoppdatering, ifølge nyhetsbyrået Reuters. Det er foreløpig uklart når feilfiksen vil foreligge.

Les også:

- [09.05.2012] Duqu-sårbarhet dukket opp flere nye steder

- [20.03.2012] «Mystisk» Duqu-språk identifisert

- [29.12.2011] Fant flere Stuxnet-avleggere

- [01.12.2011] Duqu etterlot mystiske spor

- [14.11.2011] Duqu traff Irans atomanlegg

- [04.11.2011] Microsoft med nødtiltak mot Duqu

- [19.10.2011] Frykter de har funnet «Stuxnet 2»