FOLKETEATERET (digi.no): Den digitale krigføringen mot industrielle kontrollsystemer har bare så vidt begynt. Fremover vil bruken av kybervåpen bare øke.

Det mener tyske Ralph Langner, som i fjor spilte en avgjørende rolle i avsløringen av hvordan det iranske atomanlegget i Natanz var angrepet av dataormen Stuxnet.

Torsdag var han det store trekkplasteret for drøyt 400 publikummere på sikkerhetskonferansen Paranoia i den gamle operaen i Oslo.

- Etter et stort gjennombrudd med reversekoding av Stuxnet skrev vi «velkommen til kyberkrig» på bloggen vår. Dette var noe vi aldri hadde sett før, erindrer Langner.

Langner nærmest forkastet installeringsmekanismen til Stuxnet som mindre interessant under sitt foredrag.

Spydspissen som sørger for at dataormen infiserer maskiner, med blant annet fire tidligere ukjente Windows-hull, er langt mindre avansert enn skadevaren den deretter installerer, mener han.

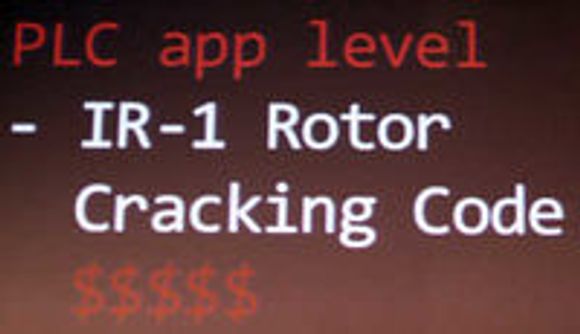

- De fire nulldagssårbarhetene er ingenting målt opp mot selve «payloaden». Knekkekoden i applikasjonslaget inneholder høyt klassifisert informasjon av typen etterretningsorganisasjoner er villige til å dø for, sa Langner.

Denne delen av dataormen er spesialskrevet til formålet, subtil sabotasje av sentrifugene i det iranske atomprogrammet.

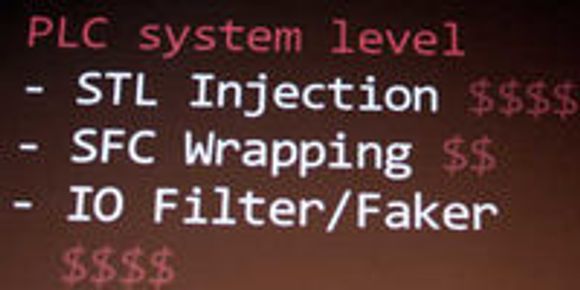

- Folk tror payloaden bare handler om applikasjonslaget, men det gjør det ikke. Den inneholder også kode for utnyttelse av programmerbare logiske kontrollere (PLC) på systemnivå. Dette er viktig.

Denne delen av Stuxnet kan og vil bli gjenbrukt, og er derfor langt mer bekymringsverdig, mener Langner.

- Millioner av truede systemer

Det virkelig problemet ligger i en naiv tilnærming til hvordan samfunnet så langt har oppfattet skjulte IT-systemer. Hvordan kan noe fysisk bli skadet av noen bits and bytes?

- Det er faktisk ganske lett. I dag har vi millioner av «kyber-fysiske» systemer. Alt fra heiser til kraftstasjoner eller oljeanlegg, med løsninger som i flere tiår har vært ansett som elektriske systemer.

Rørledninger og ventiler kan være styrt av små enkle programmerbare systemer, helt uten noen form for sikkerhetsmekanismer. Disse kan lett manipuleres, helt uavhengig av om systemene er koblet til et nettverk eller ikke, mener Langner.

- Sårbarhetene vi ser her er ikke programfeil (bugs). Det er utnyttelsen av legitime funksjoner, fordi systemene ikke har noen innebygget sikkerhet. Du trenger ingen bufferoverflytsfeil for å oppnå målet ditt.

Fremover frykter han først og fremst at terrorister, organiserte kriminelle og til slutt ondsinnede hackere vil begynne å utnytte dette.

- Land som Kina har nok allerede kybervåpen på dette nivået, så det er ikke her faren ligger.

Ralph Langner ble etter sitt foredrag spurt om trojaneren Duqu, skadevaren som nylig dukket opp og som flere eksperter setter i sammenheng med Stuxnet. Deler av kildekoden skal angivelig være den samme.

Dette ønsket imidlertid ikke Langner å spekulere i, og sa det lå utenfor hans kompetanseområde som er kontrollsystemer.

En tydelig brydd Langner ønsket heller ikke å bli kalt «Mr. Stuxnet», slik han ble introdusert på Paranoia-konferansen, som arrangeres av Watchcom for sjette år på rad.

Les også:

- [20.06.2012] - Flame skulle bremse Irans atomprogram

- [20.03.2012] «Mystisk» Duqu-språk identifisert

- [27.01.2012] USA har brukt kybervåpen

- [18.01.2012] Hvem har ansvaret hvis det smeller?

- [29.12.2011] Fant flere Stuxnet-avleggere

- [01.12.2011] Duqu etterlot mystiske spor

- [14.11.2011] Duqu traff Irans atomanlegg

- [19.10.2011] Frykter de har funnet «Stuxnet 2»

- [10.10.2011] Stuxnet-avslører til Norge

- [30.05.2011] USA avviser ikke befatning med Stuxnet

- [17.02.2011] Israels hærsjef tar æren for Stuxnet

- [29.12.2010] Slik slåss Microsoft mot Stuxnet

- [27.12.2010] Orm kan ha kverket 1000 sentrifuger i Iran

- [27.09.2010] Orm herjer piratkopiert IT i kjernekraftverk