To britiske forskere, Sergei Skorobogatov ved University of Cambridge og Christopher Woods ved Quo Vadis Labs, har publisert et utkast til en rapport som skal presenteres på et internasjonalt seminar om kryptografisk maskinvare i Leuven i Belgia tidlig i september.

Rapporten heter Breakthrough silicon scanning discovers backdoor in military chip (pdf, 13 sider).

Som det går fram av tittelen gjør rapporten rede for to oppsiktsvekkende nyheter.

For det første: Det er endelig utviklet en metode som kan avsløre sikkerhetsbrudd nedfelt i selve kretsene i elektroniske brikker. Det innebærer at det for første gang vil være mulig å få en uavhengig vurdering av hvorvidt en gitt komponent utgjør en sikkerhetsfare eller ikke.

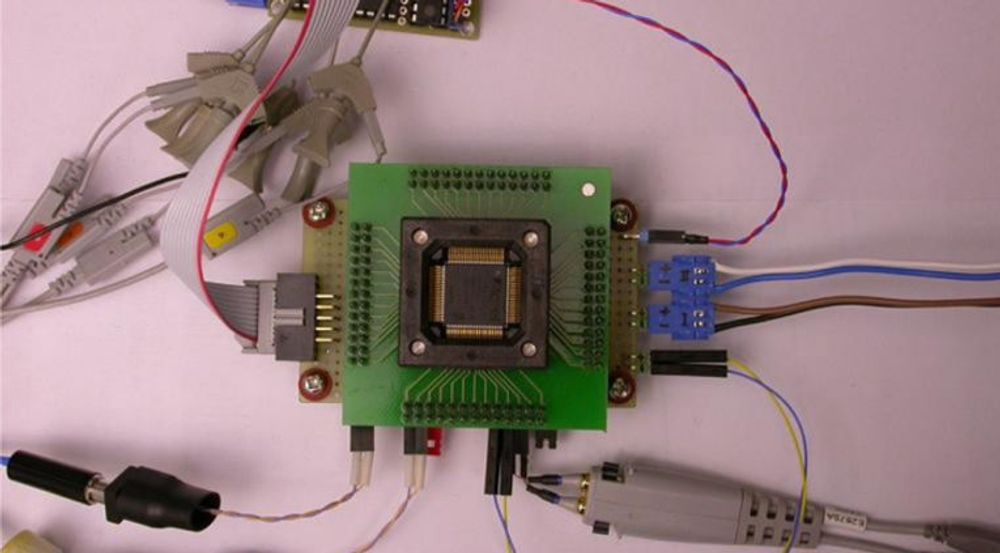

For det andre: Metoden er brukt til å påvise at en svært utbredt brikke, den feltprogrammerbare portmatrisen (FPGA, «field programmable gate array») ProASIC3 fra Actel (Microsemi), har en innebygget bakdør.

Det har lenge vært antatt at masseproduserte sikkerhetskomponenter kan ha slike bakdører, fordi det hittil har vært umulig å avsløre dem, og fordi det er for fristende for statlig etterretning å avholde seg fra muligheten slike bakdører gir for ubemerket snoking, eventuelt også sabotasje.

Forskerne sier at påvisningen av en bakdør i Actel ProASIC3 (også kjent som «PA3») sannsynligvis er første gang det er dokumentert at en krets som markedsføres for sin høye sikkerhet, viser seg å være utstyrt med et bevisst tilrettelagt sikkerhetshull.

ProASIC3 (PA3) er en allsidig krets som støtter fra 15 000 og opptil 3millioner logiske porter. Den er beregnet på bruk med ARM Cortex-M1-prosessoren, og ligger til grunn for anvendelser innen mobil, forbrukerelektronikk, industri og helse. Egne varianter er spesielt tilpasset behov innen kjøretøy og innen militære systemer. Sikkerheten ivaretas med støtte for 128 biters AES-dekryptering.

For å aktivere bakdøren, må man kjenne til den innlagt kryptonøkkelen. Forskerne beskriver hvordan de ved hjelp av en nyutviklet metode – «Pipeline Emission Analysis», PEA – var i stand til å avdekke denne nøkkelen. Med kjennskap til nøkkelen kan all innebygget sikkerhet i brikken manipuleres, og man vil i praksis være i stand til å reprogrammere kretsene til å få utført nøyaktig det man ønsker.

– Bakdøren er ikke et resultat av en villfarelse, og den er ikke en uskyldig kodefeil. Den er derimot en gjennomtenkt bakdør som med overlegg er gjort til en del av sikkerhetssystemet i PA3, heter det i rapporten.

Forskerne legger til:

– Vi analyserte andre produkter fra Microsemi/Actel, og fant at alle har den samme tilsiktede bakdøren.

PA3 markedsføres tungt overfor det militære og overfor tilvirkere av følsomme systemer, og finnes i mange kritiske produkter.

– Google-søk avdekker at PA3 brukes i militære produkter som våpen, styringssystemer, flykontrollsystemer, nettverk og kommunikasjon. Sivil bruk omfatter kjernekraftverk, strømdistribusjon, romfart, luftfart, offentlig transport og kjøretøy, skriver forskerne.

De peker på at dette åpner for storstilte angrep mot brikkenes grunnleggende funksjon og den nedfelte programvaren. Brukerne kan oppleve at informasjon tappes, eller at brikken saboteres. Potensialet for snoking, spionasje og sabotasje er langt større enn gjennom avanserte trojanere og ormer som Stuxnet og Flame.

Siden bakdøren er nedfelt i selve maskinvaren i komponenten, kan den ikke fikses med ny systemvare. Man må i stedet erstatte alle brikkene. Forsøk på å bygge brannmurer eller andre forsvarsverk rundt brikken er også fånyttes, understrekes det.

At det faktisk er slik at en leverandør sirkulerer sikkerhetskomponenter med innebygget bakdør, er ikke uventet, men likevel nedslående. Forskerne understreker at Actel sannsynligvis ikke er alene om dette.

At det nå er utviklet en metode som åpner for effektiv og uavhengig avsløring av slike bakdører tyder på at forsvarere av ekte IT-sikkerhet for én gangs skyld ligger ett skritt foran interessenter innen snoking og etterretning.

Ellers må det understrekes at opplysningene ovenfor stammer fra et utkast til en forskningsrapport, og at en endelig versjon først vil være klar en gang i september.