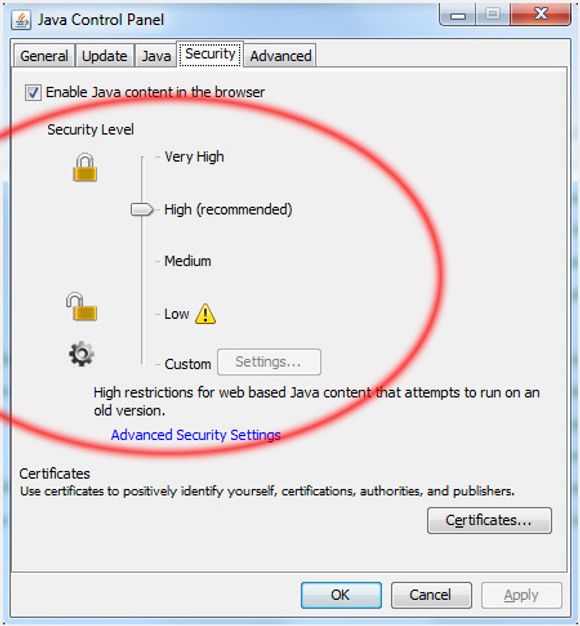

Oracle innførte med Java 7 update 10 et sett med sikkerhetsnivåer som brukerne kan velge mellom. De høyeste nivåene skal kunne stoppe kjøringen av usignerte Java-applikasjoner i nettleseren, enten fullstendig eller ved at brukeren må godkjenne kjøringen i hvert enkelt tilfelle.

Signeringen av applikasjonene gjøres vanligvis av en tiltrodd tredjepart og skal utgjøre et bevis på at applikasjonen som lastes ned stammer fra en pålitelig kilde.

De fleste ondsinnede Java-applikasjoner vil derfor ikke være signerte og skulle dermed kunne blokkeres når brukeren velger ett av de to høyeste sikkerhetsnivåene i Java-rammeverket.

Men nå hevder Adam Gowdiak i polske Security Explorations at dette bare dreier seg om teori. I praksis fungerer det ikke like godt.

– I praksis er det mulig å kjøre en usignert (og ondsinnet) Java-kode uten varsel i henhold til sikkerhetsinnstillingene konfigurert i Java Control Panel, skriver Gowdiak i et innlegg i Full Disclosure-listen.

Det er Security Explorations som har avdekket de aller fleste av de mye omtalte Java-sårbarhetene det siste året. Listen består foreløpig av 53 forskjellige sikkerhetshull.

– Det vi har funnet ut, og som er tema for en ny sikkerhetssårbarhet (Issue 53) er at usignert Java-kode med suksess kan kjøres på et Windows-system uavhengig av innstillingene i Java Control Panel. Vårt konseptbevis illustrerer at Issue 53 har lykkes sin kjøring i omgivelser med den nyeste Java SE 7 Update 11 (JRE version 1.7.0_11-b21) under Windows 7 OS og med sikkerhetsinnstillingen «Very high» i Java Control Panel, skriver Gowdiak.

I slutten av innlegget skriver han at sikkerthetsforbedringene i Java SE 7 ikke egentlig hindrer stille angrep i det hele tatt.

– Brukere som har behov for Java-innhold i nettleseren er nødt til å stole på «Click to Play»-teknologien, som er implementert av flere nettleserleverandører, for å redusere risikoen for stille Java Plugin-angrep, opplyser Gowdiak.

I alle fall Chrome, Firefox og Opera har slik funksjonalitet, men de fungerer på ulike måter i de forskjellige nettleserne og er ikke nødvendigvis aktivert som standard.

Les også:

- [24.04.2013] Java truet av nytt, alvorlig hull

- [04.02.2013] Oracle fjerner 50 Java-sårbarheter

- [31.01.2013] Tror sårbar Java er trygg

- [30.01.2013] Oracle forsvarer «møkkavare»

- [30.01.2013] Nå skal Firefox stoppe plugin-innhold

- [28.01.2013] – Vi er nødt til å fikse Java

- [24.01.2013] Java sprer villedende programvare

- [21.01.2013] Oracle gransker nye Java-sårbarheter

- [17.01.2013] Nye Java-angrep i vente