Symantec har oppdaget enda en utgave av Stuxnet; den svært avanserte dataormen som gjorde stor skade på Irans atomanlegg.

Analyser av funnet kaster nytt lys over utviklingløpet til det berømte kybervåpenet, som etter alt å dømme ble skapt av USA og Israel i fellesskap.

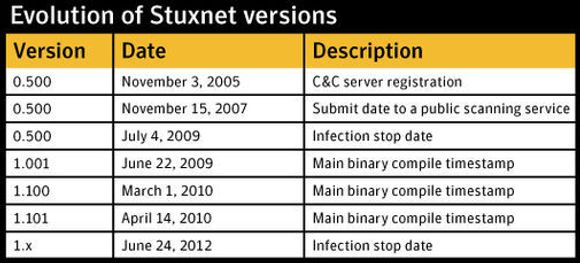

Allerede i november 2007 ble iranske det iranske atomanlegget i Natanz angrepet med Stuxnet versjon 0.5, skriver Symantec i en fersk rapport (pdf).

Det er to år tidligere enn først antatt.

Ytterligere fire tilhørende kommandoservere ble opprettet allerede i 2005. Stuxnet er med andre ord et minst syv år gammelt prosjekt.

Alternativ sabotasje

Anriking av uran krever sentrifuger som roterer i presise hastigheter over lengre tidsrom. Stuxnet i den nyere 1.x-serien skal ha endret rotasjonshastigheten og manipulert sentrifugene til å rotere for sakte, andre ganger for fort.

Slik var det ikke med versjon 0.5. Taktikken her var å manipulere ventiler i anrikingssystemet, som forer sentrifugene med gassen uranheksafluorid.

Ifølge Symantec regnet angriperne med at sabotasjen ville skape et trykk fem ganger større enn normalt, og skade både sentrifugene og systemet som helhet.

– Trykket kunne medført betydelig skade på anlegget, og gassen kunne til og med ha gått over i fast form.

Hvorvidt Stuxnet 0.5 fungerte etter hensikten er uklart. Denne utgaven var programmert til å deaktivere seg selv på datoen 4. juli 2009.

Stuxnet ble tydelig mer aggressiv i nyere versjoner, og også utviklet med et annet utviklingsrammeverk, heter det i rapporten.

– Rapporten gir ytterligere konkrete bevis på at USA aktivt har forsøkt å avspore det iranske atomprogrammet siden det ble startet under president Mahmoud Ahmadinejads regime, sier John Bumgarner, en ekspert på kybervåpen og teknologidirektør i USAs Cyber Consequences-enhet til nyhetsbyrået Reuters.

Puslespill

Siden oppdagelsen av Stuxnet sommeren 2010 har forskere avdekket stadig nye avanserte skadevare-varianter, som antas å ha samme opphav. Flame, Duqu og Gauss er blant tilfellene eksperter setter i sammenheng med Stuxnet, som avanserte militære kybervåpen.

Stuxnet er gjenstand for en pågående etterforskning og granskning blant verdens sikkerhetseksperter. Skadevaren og dets sofistikerte angrep blir også studert av det norske Forsvaret, og er del av pensum blant studentene på Forsvarets Ingeniørhøyskole på Jørstadmoen.

Stuxnet 0.5 deler mye av den sammen kildekoden som Flame, ifølge den nye rapporten til Symantec som ble utgitt denne uken i forbindelsen med en sikkerhetskonferanse i San Francisco.

Hele rapporten kan du lese her (pdf, 18 sider).

Selskapet er overbevist om at det finnes flere versjoner, som ennå ikke er identifisert.

Les også:

- [03.07.2014] Hackergruppe angriper kraftsektoren

- [11.02.2014] Superavansert skadevareliga avslørt

- [28.12.2012] Forvirring om nytt «Stuxnet»-angrep

- [10.08.2012] Bank-trojaner knyttes til Stuxnet

- [18.07.2012] Kyberspion herjer i Midtøsten

- [04.06.2012] – Obama ga ordre om kyberangrep

- [29.05.2012] Fant nytt super-kybervåpen

- [27.01.2012] USA har brukt kybervåpen

- [30.05.2011] USA avviser ikke befatning med Stuxnet

- [27.12.2010] Orm kan ha kverket 1000 sentrifuger i Iran