Palo Alto Networks, en bedrift som ble grunnlagt med utgangspunkt i at IT-sikkerhet må fokusere på applikasjoner, har publisert en ny type IT-sikkerhetsrapport. Som tittelen angir – Application Usage and Threat Report – er hensikten å kartlegge trusler knyttet til bedrifters bruk av applikasjoner.

For én gangs skyld, er grunnlagsmaterialet for en sikkerhetsrapport ikke spørreskjemaer, med reelle data hentet fra nettverkstrafikk og logger.

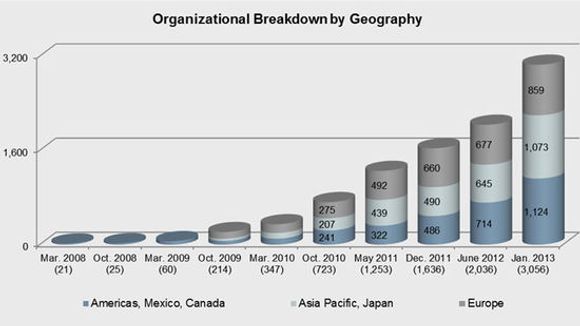

Dataene stammer fra over 3000 organisasjoner i halvåret mai til desember 2012. Disse organisasjonene bruker Palo Altos brannmurer, og har gått med på å gi leverandøren innsikt i oppsamlede data og logger. Den samlede trafikkmengden som er analysert utgjør over 12,6 petabyte. Det er registrert 1 395 applikasjoner og 5 307 unike trusler. Truslene er registrert 268 millioner ganger i loggene som rapporten har gjennomgått.

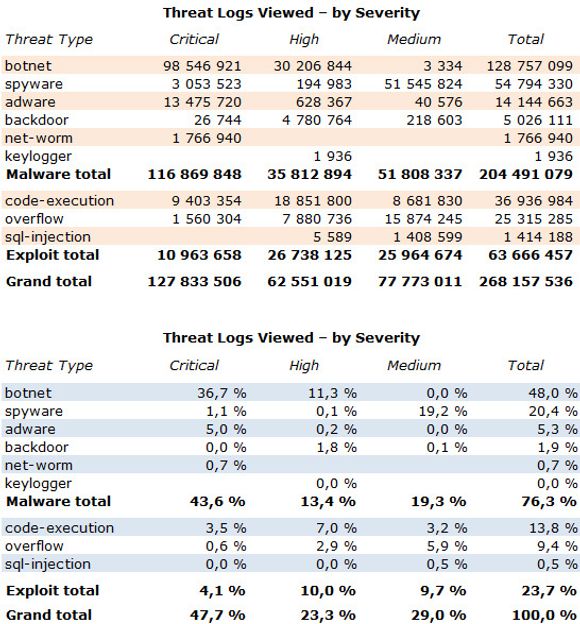

Palo Alto skiller mellom to ulike typer trusler, henholdsvis «exploit» og «malware».

I rapporten betyr «exploit» at den loggregistrerte trusselen består av en sårbarhet i en applikasjon, som uvedkommende har greid å utnytte. «Malware» betyr at trusselen består av ondsinnet kode som er formidlet gjennom applikasjonen. Det dreier seg altså i begge tilfeller om trusler som er registrert internt i bedriftene som har bidratt med data til undersøkelsen, henholdsvis utnyttede sårbarheter og formidlet skadevare.

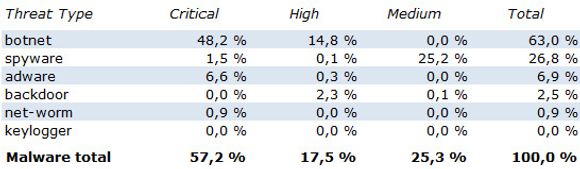

Skadevare omfatter kategorier som botnet, spionvare, adware, bakdør, ormer og tastetrykklogger. Utnyttet sårbarhet omfatter kjøring av kode, overfylte buffere og SQL-injisering.

Loggene har registrert skadevare langt hyppigere enn utnyttede sårbarheter. Fordelingen er 204 millioner loggføringer av skadevare, 64 millioner av utnyttede sårbarheter.

Kategorien «kritiske trusler» (i motsetning til «høy» og «medium») utgjør litt under halvparten av de loggførte truslene, 128 millioner. Av disse står skadevare for 117 millioner, altså godt over 90 prosent, mot 11 millioner for utnyttede sårbarheter.

Hvilke applikasjoner er de farligste å bruke?

Sist teknologi fra Palo Alto Networks var nevnt i digi.no, handlet det om en tjeneste fra Secode, døpt Application Profiling, for å håndheve regler for bruk av sosiale tjenester i et bedriftsnettverk. Det var i juni i fjor, da det hadde vært mye oppmerksomhet rundt Facebook som formidler av skadevare og andre former for dataangrep.

Rapporten bekrefter at bruken av Facebook og tilhørende applikasjoner utgjør en langt større trussel enn andre sosiale tjenester. På den andre siden er den samlede trusselen fra alle sosiale tjenester, Facebook inkludert, minimal sammenliknet med andre typer applikasjoner.

Dette tallfestes slik: 339 av de 1 395 applikasjonene avdekket i undersøkelsen tilhører kategoriene sosiale tjenester, fildeling og foto/video. Disse står for 20 prosent av den konsumerte båndbredden. Men går man til loggene, ser man at de bare står for 0,4 prosent av alle de registrerte truslene.

En annen observasjon er at Facebook-formidlede trusler består i all hovedsak av sårbarheter. Facebook og tilhørende applikasjoner brukes nesten ikke til å formidle skadevare.

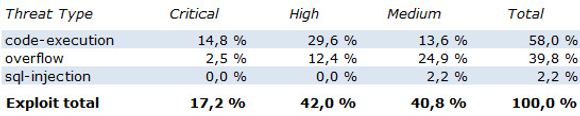

Hvilke applikasjoner dukker oftest fram i loggene med utnyttede sårbarhetene?

Svaret er overraskende: Av 1 395 applikasjoner, står kun 10 for 97 prosent av de registrerte utnyttede sårbarhetene. Det oppsummeres i dette diagrammet:

Et poeng her er at rapporten ikke bruker ordet applikasjon i den vanlige betydningen. Applikasjon viser heller til en bestemt type anvendelse. Ofte er det sluttbrukere oppfatter som ulike applikasjoner, i virkeligheten forskjellige varemerker med samme grunnfunksjonalitet. Nettlesere («web browsing») er følgelig én applikasjon i Palo Alto-rapporten. Begrepsbruken innebærer at det man gjerne oppfatter som protokoller, i rapporten framstår som applikasjoner: RPC (remote procedure call), SIP («session initiation protocol», for tale og videokonferanser over internettprokollen IP) og SMB («server message block», en protokoll for delt tilgang til filer, skrivere med mer i et nettverk).

Det rapporten sier, er at det er programvare for grunnleggende nettverksfunksjoner, samt SQL-databaser, som står for det overveldende flertallet av alle utnyttede sårbarheter.

Tallene viser at 10 millioner av de 60 millioner loggføringene av de utnyttede sårbarhetene som de ti applikasjonene står for, er kritiske. Av disse knyttes 64 prosent til «MS-SQL Monitor», 14 prosent til nettlesere og 11 prosent til Active Directory.

– Dataene bekrefter at det er betydelig og berettiget oppmerksomhet rundt risiko knyttet til sosiale tjenester, fildeling og videoapplikasjoner. Samtidig er det klart at de virkelige målene for angrep er de interne applikasjonene der bedriften oppbevarer sine viktigste verdier. Den mest utsatte delen av bedriftens infrastruktur er SQL-databasene, SMB-filtjenestene, Active Directory og RPC, der det lagres immaterielle verdier, følsom informasjon, kredittkortdata og kanskje også person- og fødselsnummer, heter det i rapporten.

For å sette det på spissen: Det er langt farligere å ha en SQL-database enn å gi de ansatte fri tilgang til Facebook.

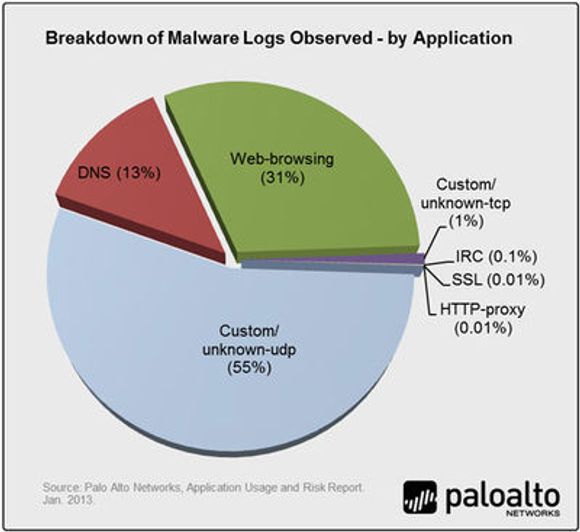

En annen hovedkonklusjon i rapporten er at tre typer applikasjoner står for 99 prosent av all observert skadevare.

Fordelingen illustreres slik:

Grafen viser at kategorien «skreddersydde og ukjente applikasjoner over UDP» står for 55 prosent av all loggført skadevare, mot 31 prosent fra nettlesere. 13 prosent av skadevaren er registrert i DNS-logger. Den siste prosenten er «skreddersydde og ukjente applikasjoner over TCP». TCP er en protokoll som sjekker at alle datapakker kommer fram. UDP brukes derimot når andre hensyn teller mer, for eksempel i tale over IP.

De minste kategoriene på grafen, IRC, SSL og http-proxy, står for forsvinnende små andeler.

Tall i rapporten viser at kategorien «skreddersydde og ukjente applikasjoner over UDP» står for 1,7 prosent av all trafikk i et typisk bedriftsnett.

Poenget her er at hovedtyngden av registrert skadevare – 55 prosent – kommer fra kun 1,7 prosent av trafikken.

Palo Alto-brannmurene tyr til kategorien «skreddersydd og ukjent» når de ikke greier å identifisere applikasjonen. I rapporten står det at mye av denne trafikken gjelder kommando og kontroll over skadevare som allerede er i det interne nettverket. Det innebærer at nettverket har pc-er som for eksempel er del av et botnet, og at styringstrafikken for disse fanges opp som skadevare.

Kommando og kontroll av infiserte pc-er står også for en viktig del av skadevaren registrert som DNS-trafikk, heter det i rapporten.

I oppsummeringen til rapporten står det at materialet byr på tre overraskelser for ekspertene som skrev den:

- At sosiale tjenester, fildeling og video (Youtube med mer) utgjør så lav risiko

- At bare ni applikasjoner står for så mange av de utnyttede sårbarhetene

- At kriminelle i så stort omfang bruker UDP-trafikk til å dekke over sine spor

Helt til slutt gis tre konkrete anbefalinger:

- Det er hensiktsmessig av bedrifter å styre og overvåke bruken av Facebook

- Bedrifter må gjøre langt mer for å verne mot utnyttelse av sårbarheter i den interne infrastrukturen

- Alt av ukjent UDP-trafikk må oppdages og blokkeres.