Forskere ved Tel Aviv University og Weizman Institute of Science har publisert en rapport der de påviser hvordan RSA-krypteringsnøkler på 4096 kan gjenvinnes ved å analysere støyen fra en pc som dekrypterer innkommende e-post: RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis (pdf, 57 sider).

De tre forskerne bak rapporten, Adi Shamir (kjent som «S» i RSA), Daniel Genkin og Eran Tromer, har i mange år arbeidet med å påvise sammenhenger mellom det pc-en kjører av programvare, og det den lager av støy, både ultralyd og i det hørbare området. I 2004 påviste de hvordan de kunne bruke pc-støy til å identifisere kjente RSA-nøkler. De siste årene har gått til å finne ut av hvordan pc-støy kan analyseres med tanke på å rekonstruere ukjente RSA-nøkler.

Støyanalyse til å knekke kryptering har en lang tradisjon.

I boka Spycatcher fra 1987, forteller Peter Wright hvordan britisk etterretning la grunnlaget for å dekryptere meldinger mellom Egypts regjering og ambassaden i London: De avlyttet ambassadens telefoner, og kunne telle klikkene da ambassadens folk innstilte sin Hagelin-krypteringsmaskin.

Delvis degraderte dokumenter fra den amerikanske etterretningstjenesten NSA viser at de har arbeidet med liknende metoder i hvert fall siden 1970.

Gitt at NSA har satt seg som mål å bli verdens fremste miljø for kryptografi og dekryptering (se artikkelen Må kunne knekke all kryptering) er det grunn til å tro at de har tilsvarende prosjekter som Shamir, Genkin og Tromer.

Metoden som forskerne har utviklet, går ut på å analysere lydopptak fra en pc som løpende dekrypterer innkommende e-postmeldinger.

Meldingene er svært spesielt utformet, men ifølge forskerne kan de lett kamufleres og framstå som vanlig spam, slik at de ikke vekker mistanke. Med spesielt utstyrte mikrofoner kan lydopptakene gjøres på en avstand på opptil fire meter. Forskerne påviser at de også kan gjøres fra en smartmobil plassert rett ved pc-en. I forsøkene er ulike typer bærbare pc-er brukt.

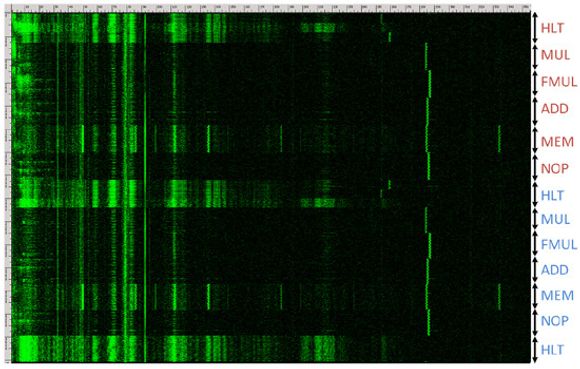

Selve lydanalysen er svært krevende. Den gjøres selvfølgelig via programvare. Under forsøkene er algoritmene blitt gradvis forfinet slik at dekrypteringen framstår som forholdsvis enkel. E-postmeldingene tvinger pc-ens dekrypteringsalgoritme inn i spesielle sløyfer slik at hver bit i nøkkelen kan knyttes til avgrensede og identifiserbare støysekvenser på noen hundre millisekunder.

I forsøket mottok pc-ene e-post gjennom Mozilla-klienten Thunderbird, utvidet med Enigmail, en utbredt «plugin» som anvender GNU Privacy Guard (GnuPG), en implementasjon av standarden OpenPGP.

Enigmail er en brukervennlig løsning for å signere og kryptere e-post. I et typisk oppsett dekrypteres innkommende e-post automatisk.

Som i all e-postkryptering har brukeren en offentlig nøkkel og en hemmelig nøkkel. Meldinger kryptert med den offentlige nøkkelen kan bare dekrypteres med den hemmelige nøkkelen. Utfordringen for uvedkommende som vil lese brukerens innkommende e-post, er følgelig å gjenvinne den hemmelige nøkkelen.

Forskerne påviser altså at denne hemmelige nøkkelen kan gjenvinnes ved å sende brukeren e-post og gjøre lydopptak under dekrypteringen. Når metoden er utviklet, kan hele prosessen kan pakkes inn i en eller flere hensiktsmessige «apper». Det kreves ikke annet utstyr enn smartmobil og pc.

La oss si du er på et møte og at du er interessert i å lese e-posten til en av de andre deltakerne. Du sørger for å plassere en smartmobil nær vedkommendes pc. I løpet av møtet har du tilstrekkelig med lydopptak til å gjenvinne den hemmelige delen av RSA-nøkkelen. Et alternativ er at du i stedet for smartmobil, bruker din egen pc til å gjøre lydopptaket.

Man kan også tenke seg å lure lydopptakk-appen inn i offerets egen mobiltelefon eller pc. Eller man kan ty til en kamuflert spesialmikrofon. Overføringen av opptaket kan skje i sanntid eller i bolk, avhengig hva som er mest hensiktsmessig.

Sikkerhetsbevisste brukere har ulike metoder for å verne pc-er mot å tappes for informasjon. Disse metodene har det til felles at de ikke gjør noe med pc-støyen.

Faraday-bur – brukt i såkalte Tempest-løsninger – sperrer for elektromagnetisk stråling. Strømfiltre hindre informasjonstapping gjennom strømkilder.

Genkin, Shamir og Tromer har med andre ord kartlagt en «sidekanal» som det hittil ikke finnes vern mot. Uttrykket sidekanal brukes innen overvåkning og avlytting om en sekundær informasjonskilde, som kan avgi informasjon fra primærkilden men som ikke er en del av primærkildens kommunikasjon med omverden.

Forskerne bedyrer at de for lengst har varslet utviklerne bak Enigmail, Thunderbird og OpenPGP om sine funn.

De har samarbeidet om oppdateringer som motvirker forskernes støyanalyse.

Forskerne vil nok fortsette med sitt, og lage omveier rundt disse fiksene. Denne typen runddans varer evig.

Et tankekors til slutt: Amerikansk lov (Digital Millennium Copyright Act) forbyr ethvert forsøk på å knekke kommersielt tilgjengelig kryptering. Denne type forskning er følgelig ulovlig i USA, unntatt, selvfølgelig, når den drives av NSA eller liknende.