USA har utviklet en omfattende katalog av skadevare, spesielt laget for å hacke og overvåke blant annet servere, datamaskiner, harddisker, rutere og brannmurer.

Spionorganet NSAs divisjon av elitehackere, Tailored Access Operations (TAO), er spesielt opptatt av å plante programvaren i pc-ens BIOS, skrev det tyske tidsskriftet Der Spiegel i romjulen.

Fra nyttår har detaljer om de hemmelige spionprogrammene, igjen basert på lekkasjer fra varsleren Edward Snowden, blitt avslørt i jevne drypp.

Den kjente IT-sikkerhetseksperten Bruce Schneier skriver at han planlegger å offentliggjøre ett nytt spionprogram – daglig – de neste par kommende månedene.

BIOS-hack

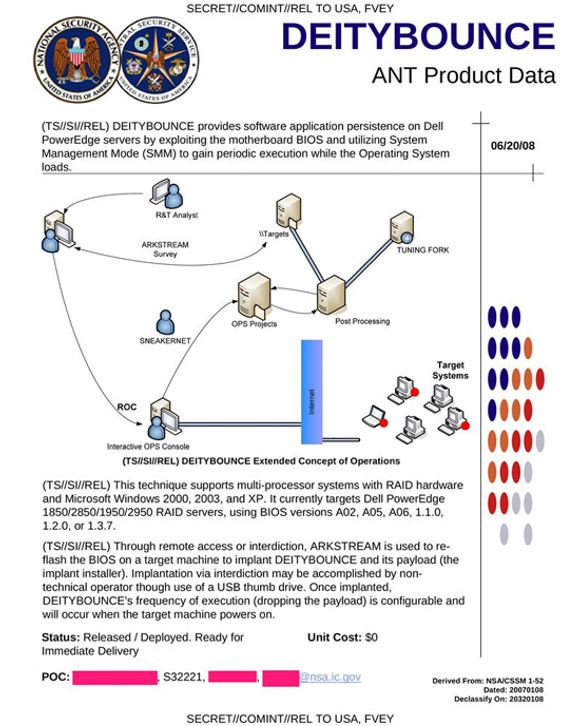

Det begynte med «DEITYBOUNCE», som ifølge NSAs interne beskrivelse er spesielt utformet for å ta kontroll med Dell PowerEdge-servere gjennom hovedkortets BIOS (Basic Input/Output System). Det oppgis at teknikken tar i bruk System Management Mode (SMM) for å kunne kjøre mens operativsystemet lastes inn.

Dokumentet er datert januar 2007 og beskriver et «implantat» (som er NSAs foretrukne begrep for trojanere de planter) som legges inn på konkrete PowerEdge-modeller og BIOS-utgaver.

Et verktøy døpt «ARKSTREAM» blir brukt for å overskrive (flashe) BIOS på målserveren. På tidspunktet da dokumentet ble skrevet var det støtte for å kompromittere PowerEdge-servere av typen 1850, 2850, 1950 og 2950, via BIOS-versjonene A02, A05, A06, 1.1.0, 1.2.0 samt 1.3.7.

Minnepinne

Slik angrepet beskrives blir det utført manuelt ved hjelp av en USB-minnepinne, eller via fjerntilgang til maskinen.

– Teknikken støtter multiprosessor-systemer med RAID-maskinvare og Microsoft Windows 2000, 2003 og XP, heter det i det lekkede produktarket.

Disse opplysningene er i dag syv år gamle. Det er ikke kjent om NSA lyktes utvide kapasiteten til andre Dell-servere og flere operativsystemer. Siden den gang har BIOS-angrep av denne typen blitt vanskeligere å gjennomføre.

Iallfall på nyere maskiner, hvis de er utstyrt med (Unified Extensible Firmware Interface) i stedet for klassisk BIOS (Basic Input/Output System), men også UEFI-funksjonaliteten Secure Boot med PKI-baserte autentiseringsnøkler er med på å avverge infeksjon.

– Med mindre NSA har skaffet seg tilgang til nøklene, vil de ikke kunne overskrive BIOS på et sånt system. Dell og Microsoft har støttet UEFI og Secure Boot i mange år, og systemsertifisering for Windows 8 krever at UEFI og Secure Boot påskrudd som standard og benytter en privatnøkkel eid av Microsoft, poengterer ZDnet.

Dell-skadevaren er bare en liten del av en 50-siders «smørbrødkatalog» over tilgjengelig skreddersydd skadevare, som NSAs elitehackere tilbyr sine operatører.

Utstyr fra en bredt spekter av kjente leverandører er nevnt som mål for skreddersydd ondsinnet kode, deriblant HP, Cisco, Dell, Huawei, Juniper Networks, ifølge avsløringene i Der Spiegel.

HP-angrep

Fredag fulgte Bruce Schneier opp sine løfter om å legge ut nye hemmelige dokumenter fra NSA, som beskriver disse kapasitetene, denne gangen skadevare mot HPs Proliant 380DL G5-server gjennom et program døpt «IRONCHEF».

BIOS-angrep inngår også i dette verktøyet, men her er det også beskrevet en maskinvarekomponent som fysisk blir plantet som del av serveren som skal utnyttes.

Dersom programvaren blir renset vekk fra systemet kan IRONCHEF (presumptivt den fysiske modulen) fortsatt gi spionene fjernadgang, avgjøre årsaken til at programvaren ble fjernet, og deretter reinstallere programvaren fra en lyttepost i målsystemet.

Junipers brannmur

Det tredje og foreløpig siste eksempelet Schneier har offentliggjort kom i går mandag, og beskriver verktøyet «FEEDTHROUGH» for å kapre Netscreen-brannmurer fra selskapet Juniper.

Sikkerhetsekspertens blogg kommer til å bli fulgt med argusøyne i dagene og ukene fremover.

OPPDATERT:

Nettstedet Leaksource har allerede offentliggjort det som ser ut til å være hele den 50-siders NSA-katalogen.

Les også:

- [13.05.2014] – Bakdør plantes i amerikansk IT-utstyr før eksport

- [08.05.2014] Slik samarbeidet IT-gigantene med NSA

- [06.01.2014] Flere eksperter boikotter RSA

- [03.01.2014] NSA vil lage kvantedatamaskin

- [02.01.2014] Snoker i dine feilmeldinger

- [02.01.2014] – NSA hacker iPhone

- [23.12.2013] Kryptoselskap bestukket av NSA?

- [28.10.2011] – «Secure Boot» kan skjule statlig avlytting