Forskere ved Ben Gurion-universitetet i Israel oppdaget i forrige uke et sikkerhetshull i Android 4.3 (Jelly Bean), som tillater ondsinnet kode å rute trafikk utenom et VPN-oppsett på en Android-enhet og sende den ukryptert til tredjepart.

Dette skjer uten at brukeren merker noe til det og krever heller ikke root-tilgang.

Teamet har denne uken også klart å utføre det samme på den siste Android-versjonen, 4.4 (KitKat), dog ikke med den samme koden, siden sikkerhetsimplementasjonen er blitt forandret fra 4.3 til 4.4.

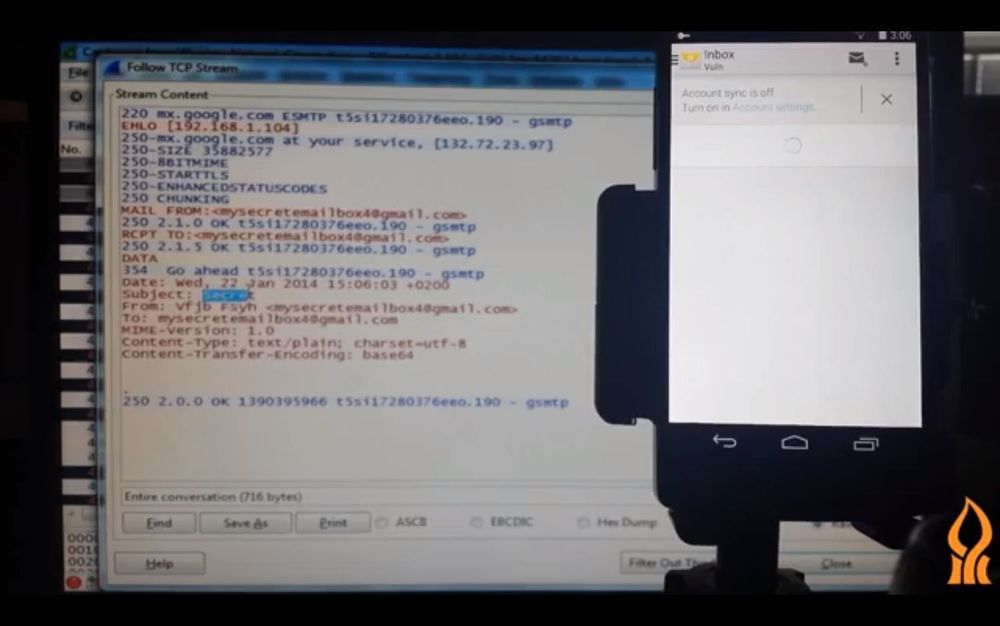

I videoen under demonstrerer de hvordan en «hemmelig» epost kan fanges opp via en ondsinnet tredjeparts-app, selv om mobiltelefonen som brukes har en aktiv VPN-oppkobling:

De samme forskerne hevdet i desember å ha funnet et sikkerhetshull i Samsungs Knox-teknologi (tilgjengelig på Samsung Galaxy S4) som gjorde at tredjeparter kunne snappe opp filer før de ble lagret i Knox-sikkerhetshvelvet. Det ble avfeid av Google og Samsung, men teamet står på sitt og har publisert sine meninger i dette innlegget.

Universitetet har uansett gjort Androids sikkerhetsgruppe oppmerksomme på nevnte VPN-feil og har lovet å oppdatere dette blogginnlegget når det blir noe fremdrift i saken.

Les også:

- [16.10.2014] Nå får Android tyverisperre

- [05.02.2014] Facebook deler Android-kryptering