Revisjonsselskapet KPMG har sammen med IT-sikkerhetsselskapet FireEye gjennomført en omfattende analyse av datatrafikken til og fra 14 virksomheter i privat og offentlig sektor i Sverige. I gjennomsnitt har hver av disse virksomhetene omtrent 5000 ansatte, men det skal være ganske stor variasjon i størrelsen på virksomhetene. Resultatet av analysen kan vanskelig sies å være annet enn skremmende.

Bakgrunnen for analysen er at man i de senere år har sett en økning i mengden av alvorlige IT-angrep rettet mot blant annet fortrolig finansinformasjon, forretningskommunikasjon, informasjon knyttet til rettsvesenet og annen sensitiv informasjon hos myndighetene, inkludert militæret.

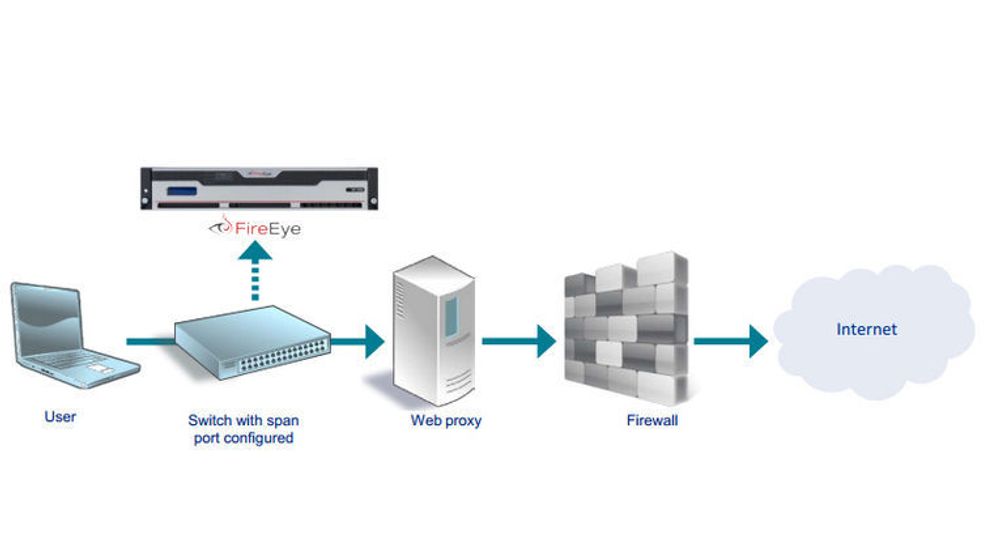

Trafikkanalysen ble gjort ved at et maskinvarebasert sikkerhetsprodukt, FireEye NX 7400, ble utplassert i ytterkanten av infrastrukturen til hver av de 14 virksomhetene, mellom virksomhetenes egne løsninger for nettverkssikkerhet og klientmaskinene i virksomheten. All trafikk, både innkommende og utgående, ble enten sendt gjennom FireEye-boksen eller speilet til denne, over en periode på fire uker i juni i år.

Infiseres hver dag

Undersøkelsen viser at samtlige virksomheter blir daglig utsatt for store mengder IT-angrep, i gjennomsnitt 43 hendelser. Det i seg selv er ikke overraskende. Derimot viser undersøkelsen at angrepene ofte lykkes. I gjennomsnitt ble to nye datamaskiner i hver virksomhet infisert hver eneste dag, og bedriftene ble som følge av slike infeksjoner i gjennomsnitt utsatt for 30 daglige forsøk på datalekkasje.

Bare hos én av de 14 virksomhetene ble det ikke registrert infeksjoner. Det gjorde det derimot hos de 13 andre, altså hos 93 prosent av bedriftene. Dette ble oppdaget ved at skadevaren tok kontakt med eksterne servere. Eventuell skadevare som ligger i dvale eller ikke lenger er aktiv, kan nødvendigvis ikke oppdages gjennom analyse av nettverkstrafikk.

Ved 11 av de 14 bedriftene, 79 prosent, ble det registrert faktiske forsøk på datatyveri.

I løpet av de fire ukene ble det registrert 15 586 ulike sikkerhetshendelser. 49 prosent av disse stammer fra ukjente trusler, altså skadelig kode som ennå ikke har blitt rapportert eller klassifisert. I mange tilfeller skal det ha dreid seg om skadevare laget spesielt for å angripe den enkelte virksomheten. 52 prosent av skadevaren som ble identifisert, var ifølge FireEye ukjent for antivirus-leverandørene.

Manglende evne

– Denne studien er unik i sitt slag i Sverige og viser at evnen til å identifisere, isolere og bearbeide sikkerhetshendelser er lav, og at halvparten av angrepene passerer at at de oppdages, noe som er oppsiktsvekkende, sier Quentin Authelet, som er leder for blant annet informasjonssikkerhet hos KPMG, i en pressemelding.

– Dette er svært alvorlig og betyr at vi må tenke på nytt når det gjelder IT-sikkerhet i Sverige. Inntrengningen må oppdages betydelig raskere for ikke å risikere virksomhet og penger for både bedrifter og myndigheter, sier Daniel Kollberg, nordensjef i FireEye, i en pressemelding.

Til SvD Näringsliv sier han at det i gjennomsnitt tar 229 dager fra en infeksjons skjer til den oppdages, og da gjøres det ofte av en tredjepart.

– Det burde ikke være snakk om uker, ikke engang dager. Det burde dreie seg om minutter, sier Kollberg.

– En tyv som har tatt seg inn i et hus skal oppdages umiddelbart, ikke etter åtte måneder,

Norge

– Det er ingen grunn til å tro at Norge er i bedre forfatning, tvert imot, sier norgessjef i FireEyes, Jarle Abelhaug Eek i en kommentar til digi.no.

Til SvD Näringsliv sier Authelet at virksomhetene må sette seg ned og analysere hvor man befinner seg, hvor godt man er forberedt i dag, samt sette mål for virksomheten knyttet til det risikonivået man er villige til å akseptere. Først da man avgjøre hvilke tiltak som må gjøres.

Stillhet

Til samme avis sier Kollberg at noe av det som hindrer en slik utvikling, er den totale stillheten fra virksomhetene om slike spørsmål.

– Det er vanskelig å være den første som stiller seg opp og sier at «vi er ikke så flinke på dette her», eller som forteller at selskapet har blitt rammet. Slik det er i dag er et bare de tilfeller som tvinges ut i lyset som blir kjente. Resten holdes hemmelig.

En rapport om den svenske undersøkelsen finnes her. Der fortelles det blant annet at langt fra alle «callback»-serverne befinner seg i østlige land som Russland, Ukraina og Kina. Flere av serverne skal ha være lokalisert i land som USA, Storbritannia og Tyskland.