Med all oppmerksomheten som utpressingsvare («ransomware») har fått det siste året, skulle man kanskje tro at det hele dreier seg om et ganske nytt fenomen. Men det er utbredelsen som er det nye. Skadevare for krever løsepenger etter å ha kryptert filene til offeret, har eksistert i mange år. Selv den mest omtalte av denne skadevare, CryptoLocker, har vært aktiv i snart tre år.

Men det hele startet lenge før dette. Ifølge Palo Alto Networks, er trolig skadevaren som ble kalt for AIDS Trojan den første som tok i bruk slike metoder.

AIDS Trojan ble skapt av biologen Joseph Popp som delte ut minst 10 000 5,25-tommers disketter til deltakerne under WHOs AIDS-konferanse i 1989. Diskettene skal ha vært merket med teksten «AIDS Information - Introductory Diskettes» og angivelig være utgitt av det fiktive selskapet PC Cyborg Corporation. I utgangspunktet kunne det se ut til at diskettene i alle fall inneholdt et DOS-program som kunne brukes til å måle risikoen for en person til å pådra seg AIDS, basert på en serie med spørsmål.

- I 2005: Ny teknikk kidnapper filene

90 oppstarter

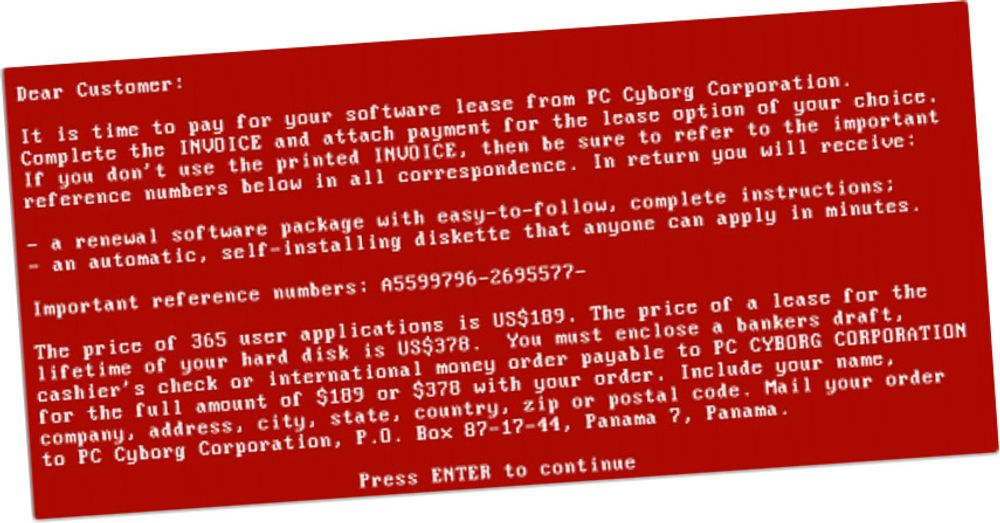

Men dette var ikke den eneste funksjonaliteten. Programmet erstattet oppstartsfilen AUTOEXEC.BAT og begynte å telle antallet ganger pc-en ble startet på nytt. I det antallet nådde 90, ble brukerne møtt med skjermbildet som vises øverst i saken.

Der ble ofrene opplyst om at mappene og filene på harddisken var blitt kryptert med en spesiallaget krypteringsalgoritme. Får å få tilsendt en nøkkel for å låse opp den krypterte informasjonen, måtte man sende 189 dollar på en sjekk eller postanvisning til en postboksadresse i Panama.

Nå kan en ikke si at ofrene til en viss grad ble advart på forhånd. Ifølge Eset inneholdt lisensavtalen følgende tekst:

«In case of breach of license, PC Cyborg Corporation reserves the right to use program mechanisms to ensure termination of the use of these programs. These program mechanisms will adversely affect other programs on microcomputers. You are hereby advised of the most serious consequences of your failure to abide by the terms of this license agreement.*

*Warning: do not use these programs unless you are prepared to pay for them.»

Men den gang som nå, hvem leser vel noen gang lisensavtalen?

Dette var på et tidspunkt lenge før internett ble allemannseie, noe som selvfølgelig hemmet både informasjonsflyten og betalingstiden. Den gang som nå, var det heller ingen garanti om at innbetalingen ville resultere i at man fikk en krypteringsnøkkel tilbake.

Svakheter

Senere ble det klart at det ikke var selve filsystemet som ble kryptert, bare navnene på mappene og filene. Det var likevel nok til å gjøre filene utilgjengelige for de fleste.

Det viste seg også at det var blitt benyttet symmetrisk kryptering, det vil si at den samme nøkkelen ble brukt til både å kryptere og dekryptere informasjonen. Fordi nøkkelen var hardkodet i selve programmet, greide sikkerhetsanalytikere å lage verktøy som gjenopprettet filene.

Dette skal ha ført til at senere «kryptovirus» i stor grad har brukt asymmetrisk kryptografi.

- Fortsatt ikke perfekt: Beseiret ny utpressingsvare

Stor skade

AIDS Trojan skal ha ført til reell skade. Ifølge Palo Alto Networks skal i alle fall én italiensk forskningsinstitusjon ha varslet at ti år med forskningsresultater var gått tapt på grunn av utpressingsvaren.

Fortsatt er det uklart hvorfor Popp skapte og spredte skadevaren. Under den påfølgende rettssaken skal Popps advokat hevdet at Popp hadde til hensikt å donere løsepengene til ytterligere AIDS-forskning. Men det skal også ha blitt funnet bevis for at han gjorde dette som hevn etter å ha blitt nektet en stilling i WHO.

- Leste du denne? Bedrifter øver på brann, men ikke på IT-angrep