Forrige uke ble internetts navnrotservere, som er grunnlaget for DNS-systemet, utsatt for DDoS-angrep (distributed denial of service).

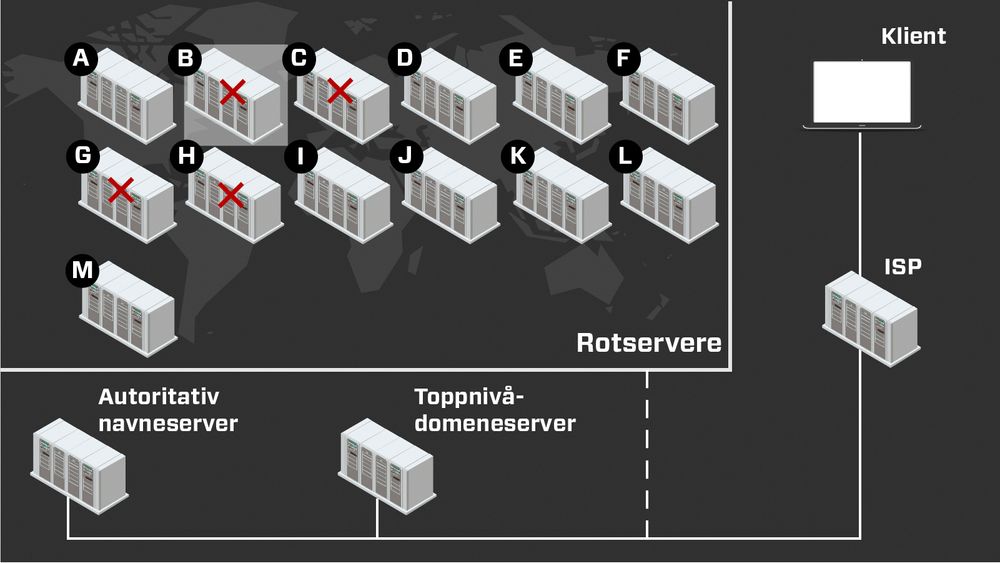

Resultatet var at tre av de til sammen 13 serverne gikk ned i flere timer, skriver the Register.

Angrepene skjedde 30. november og 1. desember, og foregikk ved at mange av serverne ble floodet av forespørsler om DNS-oppslag mot ett gyldig domene i litt over to og en halv time. Neste angrep skjedde på samme måte, men mot et annet gyldig domene i en time.

Ifølge en rapport fra serveroperatørene ble det sendt omtrent fem millioner forespørsler i sekundet til hver server under angrepene. Dette førte til timeout i normale DNS-forespørsler til fire tjenere fra enkelte lokasjoner.

Trafikken ble distribuert fra IPv4-nettet, og kom fra et botnet – altså en mengde datamaskiner infisert med programvare som kan kontrolleres eksternt, uten at eierene vet at maskinene deres er infiserte.

Ble ikke stort problem

Siden resten av serverne var oppe, ble ikke dette et stort problem. Disse opererte som normalt under hendelsene, og det er ikke rapportert om problemer hos brukere under angrepene.

Siden DNS-protokollen er designet med tanke på å kunne håndtere at noen av serverne ikke kan nås, er angrep som dette i praksis bare merkbart ved at klienter som for eksempel nettlesere fikk en praktisk talt umerkelig forsinkelse i oppslag mot DNS.

DDoS-angrep som påvirker DNS-serverne er i seg selv ikke uvanlig, men at dette angrepet kom fra et bredt spekter av IP-adresser og at DNS-oppslaget var det samme, er spesielt, ifølge rapporten.

Uvanlig

Vanligvis brukes DNS-server i ledd mot angrep mot en tredjepart. I dette tilfellet var det antakelig rotserverne som var selve målet.

Storskalaangrep som dette har bare skjedd to ganger tidligere, skriver the Register. Det største skjedde i 2007, da 5000 maskiner druknet fire rotservere med trafikk i to bølger, noe som førte til at to av serverne var nede i flere timer.

Serveroperatørene påpeker at det er lett å forfalske IP-adresser, og at det derfor ikke er realistisk å spore opp kilden til trafikken.

Svært usannsynlig

Svenske Netnod opererer en av rotserverne, dog ikke en av de som ble angrepet. Patrik Fältström, leder for forskning og utvikling i Netnod, sier til digi.no at svært mye må gå galt før internett som helhet får problemer.

På spørsmål om hva slags angrep som må til for å ta ned hele DNS-rottjenesten, svarer Fältström slik:

– Vel, la meg si det på denne måten, "et mer enn signifikant angrep". Ingen angrep så langt har engang vært i nærheten av å ta ned tjenesten, sier Fältström, og legger til at det nylige angrepet hadde en viss innvirkning på noen rottjenere, men ikke på rottjenesten.

Det er for tidlig å si om rottjeneroperatørene kan trekke noen lærdom fra det nylige angrepet.

Fältström sier at de fremdeles evaluerer trafikken, og at de vil offentliggjøre informasjon dersom de finner noe som kan være av interesse for allmennheten, for eksempel generelle anbefalinger med tanke på DNS.

Netnod opererer rottjenesten for i-rotserveren. Dette er en av 13 servere, og håndterer flere hundre millioner forespørsler daglig.

Derfor er systemet så robust

Veldig enkelt forklart fungerer det slik: Når du skriver inn en adresse i nettleseren, vil forespørselen sendes til DNS-serveren hos internettleverandøren din (DNS cache). Denne sender forespørsel til en rotserver. En forespørsel om et .no-domene vil peke DNS-serveren videre til toppnivådomeneservere for .no-domener.

Toppnivådomeneserveren vil deretter peke videre til en autoritativ navneserver som vet hvilken IP-adresse som hører til domenenavnet. Informasjonen sendes tilbake til DNS-serveren hos internettleverandren din.

Til slutt får du respons fra DNS-serveren hos internettleverandøren din om hvilken IP-adresse du skal gå til. Disse stegene går raskt.

- Internett ble rystet globalt: Lekkasje medførte tsunami av feilsendt trafikk

Kan fungere uten rotservere

Internett vil kunne fungere en liten stund uten rotservere. Informasjon om IP-adresser caches både på PC-en din, og på internettleverandørens DNS-tjener, for eksempel i et døgn.

I eksempelet over, vil DNS-serveren hos internettleverandøren neste gang gi deg IP-adressen direkte, uten å måtte gå via en rotserver.

Dette er også noe av grunnen til at rotserverne ikke vanligvis ser veldig mye trafikk. I mange tilfeller hoppes disse elegant over når man gjør et DNS-oppslag.

I realiteten laster DNS-serveren hos internettleverandøren ned en liste over toppnivådomeneservere når den kontakter rottjeneren, og vil ikke ha behov for å kontakte den igjen neste gang.

13 servere

Det er 13 rotservere med hver sin IP-adresse. Disse har navn fra A til M.

13 rotservere kan kanskje virke som et lavt antall, men realiteten er at det er mange flere. Med unntak av B-serveren, skjuler hver IP-adresse en klynge med verter som deler én IP-adresse. Disse vertene kan være plassert på forskjellige kontinenter.

For å gjøre det mulig å ha flere servere assosiert med én IP-adresse, brukes en metode kalt IP Anycast. Enkelt sagt gjør dette at lasten fordeler seg over flere fysiske verter. Dermed skal det store datamengder til for å oversvømme en enkelt rotserver med trafikk, slik som i dette angrepet.

Selv om en av vertene i klyngen får problemer, vil resten forhåpentligvis fungere. Og skulle alle vertene i en klynge settes ut av spill, er det fremdeles 12 rotservere med hver sine klynger igjen.

515 lokasjoner

Til sammen er det 515 geografiske lokasjoner bak de 13 rotserverne. Den største klyngen er bak L-serveren, med 144 lokasjoner. Hver lokasjon kan bestå av flere verter. Den minste er B-serveren, som bare er én fysisk server i Los Angeles i USA.

Det var B-, C-, G- og H-serverne som ble angrepet denne gangen. Disse ble antakelig valgt fordi de består av relativt få lokasjoner. B-serveren er som nevnt én lokasjon, C-serveren er åtte lokasjoner, G-serveren er seks lokasjoner, og H-serveren er to lokasjoner.

F-, I-, J- og L-serverne har lokasjoner i Norge.

Ifølge rapporten fra rotserveroperatørene, viser angrepet at designen til rotserversystemet fungerer som tenkt. Det demonstrerer at systemet er robust nok til å motstå flooding i stor skala.