Microsoft kom i forrige uke med en ny testversjon av Edge-nettleseren som inkluderer støtte for flere teknologier som til sammen skal bidra til at websider kan overføres både raskere og sikrere.

«Handshake»

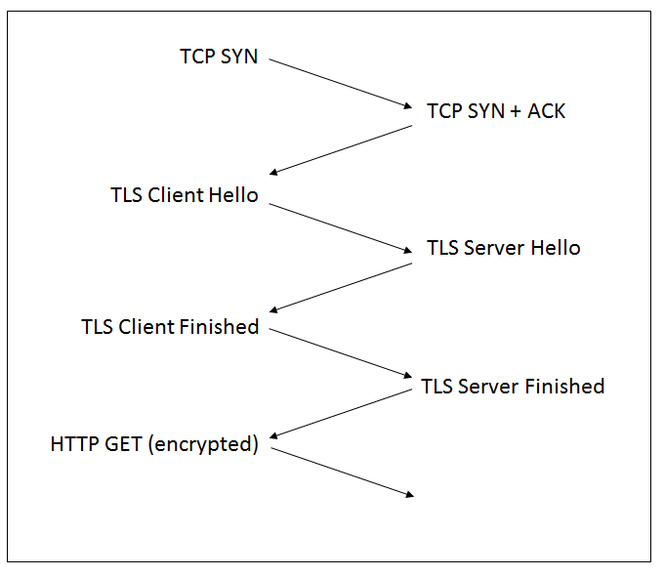

I første omgang er oppkoblingstiden for krypterte forbindelser (HTTPS) som skal reduseres. Når en slik forbindelse skal opprettes, må nettleseren og serveren gjennom tre runder med beskjeder og kvitteringer («handshake») før nyttedataene kan sendes. Den ene er for TCP (Transmission Control Protocol), de to neste for krypteringsprotokollen TLS (Transport_Layer_Security).

Fordi nettleserbrukere har blitt temmelig følsomme for tiden det tar å laste ned og vise en webside, er det om å gjøre å fjerne all unødvendig tidsbruk.

- Obligatorisk HTTPS: Chrome støtter ikke lenger ukryptert «geolocation»

TLS False Start

I den kommende Edge-utgaven vil Microsoft gjøre dette med teknologiene TLS False Start og TCP Fast Open.

TLS False Start er egentlig ikke noe nytt. Google Chrome fikk støtte for dette allerede i 2011, men til tross for at oppkoblingstiden i gjennomsnitt ble redusert med 30 prosent, fjernet Google støtten igjen i 2012. Årsaken var problemer med å bruke teknologien sammen med en god del servere.

Om disse problemene har blitt løst nå som Microsoft vil bruke TLS False Start, er uklart. Men Google og en arbeidsgruppe i IETF (Internet Engineering Task Force) har i alle fall jobbet videre med teknologien. Det nyeste utkastet til en IETF-standard kom for en måned siden.

Det TLS False Start i egentlig gjør, er å redusere antallet «roundtrips» som må gjøres før dataoverføringen kan starte. I praksis gjøres dette ved å tjuvstarte dataoverføringen ved at klienten ikke venter på den siste «roundtrippen» i TLS-forhandlingene mellom klient og server, men i stedet sender forespørselen om med nyttelast (for eksempel HTTP GET) allerede før serveren har svart på den forrige meldingen, TLS Client Finished.

Raskere gjentakelse

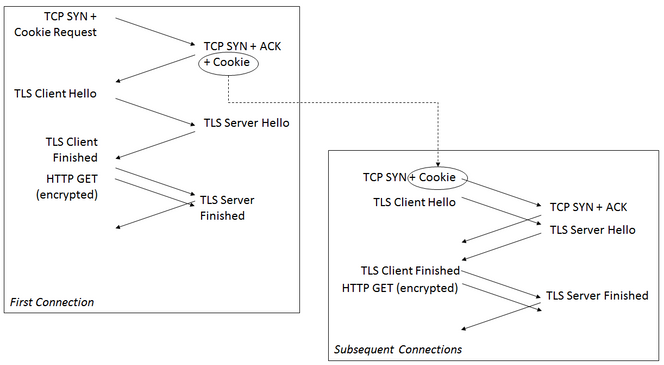

Med TLS Fast Open kan dette reduseres ytterligere, ved at det tas i bruk en spesiell cookie (informasjonskapsel) som klienten får fra serveren ved første oppkobling. Ved senere oppkoblinger sendes cookien i den initierende TCP SYN-meldingen. Dersom den godkjennes av serveren, kan den første TLS-relaterte «roundtrippen» startes før TCP-forbindelsen er ferdig opprettet.

TLS 1.3

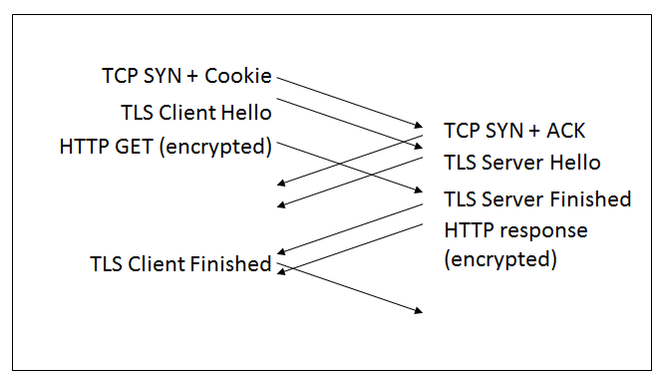

Oppdaterte nettlesere og webservere støtter i dag versjon 1.2 av TLS. Denne kom i 2008. En ny versjon, 1.3, er under utvikling. Der foreslås det at klienten, ved gjentakende oppkoblinger til samme server, også kan sende krypterte nyttedata før serveren har svart på opprettelsen av både TCP og TLS.

Dette innebærer at både nøkkelinformasjon og krypterte data blir sendt fra klienten uten at den venter på tilbakemelding fra serveren. Ifølge Microsoft innebærer dette i alle fall at angripere kan motta og svare på meldinger, men også andre mulige fallgruver. Dette betyr at denne funksjonaliteten må brukes med forsiktighet.

Den relaterte arbeidsgruppen i IETF jobber ifølge Microsoft med disse utfordringene i disse dager. Dersom de blir løst, er det ventet at TLS 1.3 blir en offisiell standard innen noen få måneder.

Men foreløpig er det TCP Fast Open og TLS False Start som kan testes i Edge-versjonen som følger med den siste Windows Insider Preview-utgaven av Windows 10.

- Også i apper: – Positivt at Apple tvinger dette igjennom