Sikkerhetsforskeren Chris Evans kunngjorde denne uken at han har funnet en sårbarhet som gjør det mulig å omgå sentral sikkerhetsfunksjonalitet som ASLR (Address Space Layout Randomization) og DEP (Data Execution Prevention) i Linux-systemer ved kun å få brukeren til å spille av en FLIC-fil, et format som i blant brukes til animasjoner.

To sikkerhetsfunksjonene skal bidra til å hindre korrumpering av systemminnet.

Saken ble først omtalt av Ars Technica.

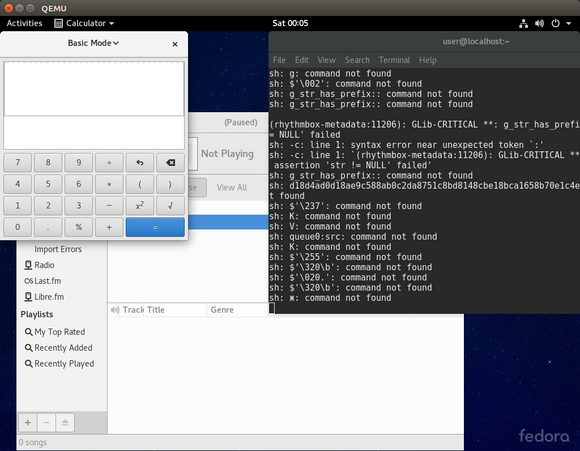

Sårbarheten finnes dekoderen GStreamer, som er installert som standard i mange pc-orienterte Linux-distribusjoner.

Uten skripting

Mens mye angrepskode som omgår de nevnte sikkerhetsfunksjonene tar i bruk en eller annen form for skripting for å manipulere eller tilpasse seg omgivelsene, har Evans vært nødt til å greie alt på første forsøk fordi det ikke er noen skriptmuligheter i FLIC-dekoderen.

I stedet har alt måttet gjøres statisk og en gang for alle i FLIC-filen. Når filen forsøkes åpnet på en Linux-pc, utnyttes sårbarheten umiddelbart. Svakheter som i alle fall finnes i kombinasjonen av Google Chrome og Linux-distribusjonen Fedora, åpner for at filen kan bli automatisk lastet ned til for eksempel skrivebordet, uten at brukeren merker noe – dersom brukeren besøker en infisert eller ondsinnet webside.

Den nedlastede filen kan godt ha en annen filnavnendelse enn .flic/.fli/.flc, så lenge den blir åpnet i en medieavspiller. Også enkelte nettlesere for Linux bruker GStreamer til å spille av mediefiler, uten at dette nødvendigvis vil fungere med FLIC-filer.

Evans har greid å utnytte GStreamer-sårbarheten i Fedora, men også i Ubuntu, hvor det ifølge Evans er betydelig enklere. Dette skyldes at mange filer med kjørbar kode i Ubuntu mangler ASLR, men også at RELRO (RELocation Read-Only), en tredje funksjon som skal hindre korrumpering av minne, er lite brukt i Ubuntu.

Fiffig, men trolig lite attraktiv

Sannsynligheten for at sårbarheten blir utnyttet av ondsinnede, er trolig lav. Den er vanskelig å utnytte, og angrepsteknikken som er implementert i FLIC-filen må være tilpasset den enkelte Linux-distribusjon. I tillegg er Linux-bruken på pc-er fortsatt beskjeden.

Med dette utgangspunktet er sårbarheten og teknikken Evans har brukt, mest av akademisk interesse. Men samtidig har han avdekket en rekke forhold ved sikkerheten knyttet til Linux på skrivebordet, som han mener bør tas hånd om. De er omtalt nederst i blogginnlegget.

Til Ars Technica skriver Evans at det er alvorlige problemer med sikkerhetstilstanden til Linux-desktopen.

– Gjøres det mye proaktivt for å forbedre den, eller er Linux-leverandørene i hovedsak reaktive?, spør han.

Den nyeste versjonen av GStreamer er 1.10.1. Den ble utgitt flere dager før Evans publiserte blogginnlegget.

Les også: Fant ni år gammel Linux-sårbarhet under angrep

Interessert i sikkerhet? Les flere saker om datasikkerhet på vår samleside »