Selv om svært mange av rapportene som kommer om skadevare til smartmobiler og nettbrett framstår som overdrevne og overfladiske forsøk på å selge sikkerhetsprogramvare til slike enheter, så er slik skadevare samtidig et reelt problem. Det er likevel først og fremst knyttet til nedlasting fra uoffisielle kilder, det vil si tredjeparts applikasjonsbutikker og vilkårlige nettsteder. I noen land har mange av brukerne ikke noe annet valg enn å ty til slike alternativer.

Denne uken kom Arxan Technologies med en rapport som understreker faren ved å laste ned apper fra ukjente kilder. Også Arxan også penger på økt frykt for skadevare, men med en ganske annen tilnærming enn den tradisjonelle antivirusbransjen.

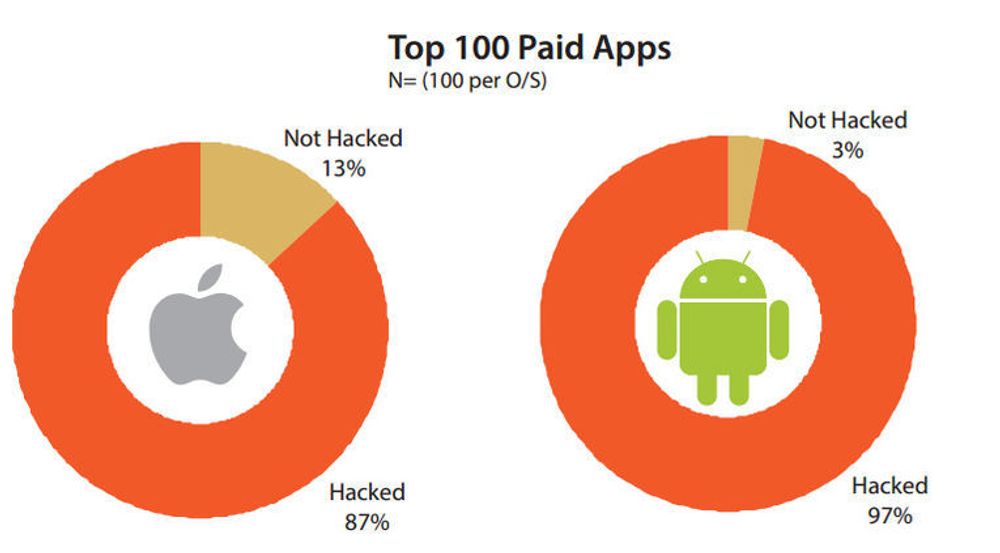

Arxan har tatt utgangspunkt i de hundre mest populære, betalte appene til henholdsvis Android og iOS, samt de 20 mest populære gratisapplikasjonene til hver av de to plattformene, for å se om appene blir klonet eller pakket om for deretter å bli distribuert via uoffisielle kanaler.

%25201%2520(2)%2520(1).png)

Les også: – Ligg unna uoffisielle applikasjoner

Hele 97 prosent av de hundre mest populære betalte appene til Android finnes i det Arxan kaller for hackede utgaver. Dette er likevel en nedgang fra de to foregående årene, hvor andelen var på 100 prosent.

Men også iOS-apper blir tilbudt i modifiserte utgaver. Andelen er noe lavere enn for Android – 87 prosent, men andelen har vokst fra 56 prosent i en tilsvarende undersøkelse i fjor. I 2012 var andelen riktignok på 92 prosent.

Andelene er noen lavere blant gratisappene. 80 prosent av gratisappene til Android finnes i hackede utgaver, en økning på 7 prosentpoeng fra i fjor.

Når det gjelder iOS, er 75 prosent av de 20 mest populære gratisappene tilgjengelige i hackede utgaver. Det er 22 prosentpoeng mer enn i fjor.

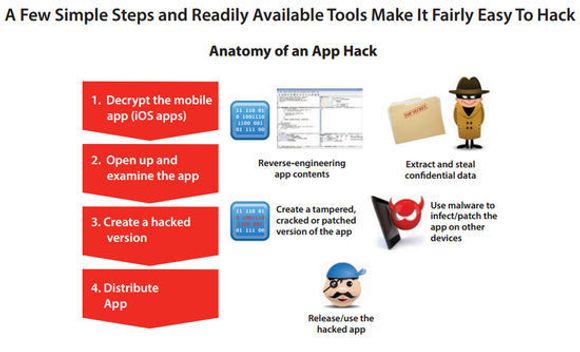

Ifølge Arxan er det relativt enkelt å klone apper, utstyre dem med litt skjult funksjonalitet og å distribuere dem. For de fleste vil det være umulig å se forskjell på skadevaren og originalen, dersom appbutikken bare har minimal sjekking av appenes navngivning og utgivere før de gjøres tilgjengelige for brukerne.

Les også: Falske sikkerhetsapper til Windows Phone

I Arxans rapport er det listet en rekke verktøy som gjør dekryptering og «reverse engineering» av mobilapper enklere. Men denne virksomheten kan vanskeliggjøres. Ikke overraskende tilbyr Arxan slike løsninger, men mye kan også gjøres med enkle verktøy, for eksempel å fjerne debuggingsymboler fra den utgaven av appen som distribueres. I 25 prosent av appene Arxan testet, var dette ikke gjort. Det å la symbolene være igjen i appen er ifølge selskapet som å tilby en innholdsfortegnelse og en indeks over appen til hackere.

Det er typisk apper som har tilgang til sensitiv informasjon som klones og gjøres om til skadevare. Mange apper, også gratisapper, har tilgang til sensitiv informasjon som kan utnyttes av en angriper. Dette kan være alt fra innloggings- og betalingsinformasjon til helsedata og forretningshemmeligheter.

For vanlige brukere er det grunnleggende rådet at man ikke åpner opp for installasjon fra andre kilder enn den offisielle, altså Apple App Store, Google Play og tilsvarende. Slik nedlasting og installasjon skjer ikke ved uhell, fordi ingen av plattformene godtar i utgangspunktet installasjon fra andre, «ukjente» kilder. Men mens det i utgangspunktet kreves en jailbreak for å åpne for dette med iOS, er det betydelig enklere i Android. Men det kan ikke gjøres uten at man ignorerer flere advarsler om at dette kan være skadelig.

I Windows Phone kan apper installeres utenom Windows Phone Store dersom installasjonsfilen først er lagret på mobilens SD-kort.