Det russiske sikkerhetsselskapet Kaspersky Lab kom i går med nok en oppsiktsvekkende rapport. Den dreier seg først og fremst om «Equation group», som regnes blant de absolutt dyktigste innen kyberspionasje. Det er ukjent når gruppen oppstod, men det er det klare beviser på at den fantes i 2001, og litt mindre klare beviser på at den fantes allerede i 1996. Kaspersky Lab skriver at gruppen i mange år har samhandlet med andre ressurssterke grupper, blant annet Stuxnet- og Flame-gruppene. Men da som en ressurs for de andre, siden Equation ifølge Kaspersky fikk tilgang til angrepskoden tidligere enn de øvrige. Kaspersky har gitt gruppen tilnavnet «The Death Star of Malware Galaxy».

Harddisk-angrep

Kaspersky har planer om å publisere mye informasjon om Equation i løpet av uken, men har nå i første omgang trukket fram ett av gruppens angrepsvåpen, en modul som kalles for nls_933w.dll. Som navnet forteller, er dette tilsynelatende en bibliotekfil til Windows. Filen inneholder kode som har gjort det mulig for Equation å omprogrammere fastvaren til harddisker fra mer enn tolv ulike leverandører, inkludert Seagate, Western Digital, Toshiba, Maxtor og IBM. Modulen ble kompilert i 2010, så den har blitt brukt lenge av et angrepsverktøy som kalles for Equationdrug. Kaspersky nevner den spesielt fordi selskapet tror at det kanskje dreier seg om det aller mest sofistikerte våpenet til gruppens rikholdige arsenal.

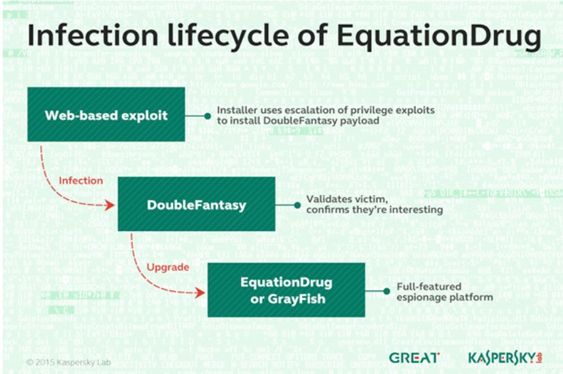

Kaspersky Lab har også funnet en nyere modul med lignende egenskaper, som er en del av angrepsverktøyet Grayfish. Begge ser ut til å ha blitt tatt i bruk av en enklere angrepsverktøy, DoubleFantasy, som har hatt som oppgave å finne ut om ofrene er interessante, før de virkelige angrepsverktøyene har blitt tatt i bruk. Ofrenes maskiner har blitt infisert av DoubleFantasy gjennom webbaserte angrep som har utnyttet sårbarheter i nettlesere.

I tillegg til å omprogrammere harddiskenes fastvare med en som gruppen kan utnytte, har modulene også etablert et programmeringsgrensesnitt som gir tilgang til skjulte sektorer på harddisken. Dette gjør at spionvaren ikke blir borte selv om harddisken formateres eller operativsystemet installeres på nytt, men de skjulte sektorene som benyttes er trolig også usynlige for det meste av sikkerhetsverktøy.

Svært eksklusiv

Kaspersky skriver at selskapet bare har kommet over noen svært få tilfeller hvor disse fastvare-overskrivende modulene har blitt brukt. Selskapet mener at skadevaren antagelig bare blir brukt for å angripe de mest verdifulle ofrene, eller under helt spesielle forhold.

Selve gruppen

Hva gruppen heter offisielt, er det ingen som vet. Den kalles for Equation group av Kaspersky fordi den har en tydelig forkjærlighet for krypteringsalgoritmer og tilsløringsstrategier. Gruppens skadevare ser ut til å være Windows-orientert og utnytter stort sett sårbarheter i Windows eller Windows-komponenter som Internet Explorer. Men ifølge Kaspersky skal også sårbarheter i Java og Firefox blitt utnyttet, og det finnes indikasjoner om at i en Mac-utgave av DoubleFantasy eksisterer. I ett spesielt tilfelle skal en injisering i et diskusjonsforum ha ført til at bare iPhone-brukere ble ledet til en webserver med angrepskode. Men det er ukjent om disse mobilene faktisk har blitt infisert.

Aurora

Én av sårbarhetene som nevnes i rapporten er en Internet Explorer-sårbarhet som opprinnelig skal ha blitt utnyttet av APTgroup i forbindelse med Aurora-angrep mot Google i 2009. Den samme angrepskoden skal senere har blitt brukt av Equation group i angrep mot myndighetspersoner i Afghanistan.

NSA?

Kaspersky spekulerer i liten grad rundt hvem som står bak Equation group. Det er dog liten tvil om at det er noen med store ressurser. Man kan muligens tolke noe ut av kartet over hvor de ofrene hører hjemme. Dette er primært i land som Iran, Russland, Pakistan, Afghanistan, India, Kina, Syria og Mali. Infeksjonsratene er derimot lave i de fleste vestlige land, bortsett fra Storbritannia. Ingen av de nordiske landene er blant de mer enn 30 hvor aktivitetene til Equation group har blitt observert.

Kaspersky skriver likevel at det er mulig at skadevare fra Equation group har blitt brukt til plante Stuxnet, NSA-verktøyet som ble brukt til å angripe Irans anlegg for anrikning av uran.

Til Reuters sier tidligere NSA-ansatte at analysen til Kaspersky er korrekt og NSA har utviklet teknologier for å skjule spionvare i harddisker.

Ofrene

Kaspersky har registrert mer enn 500 ofre globalt. Det dreier seg om aktører innen mange bransjer, inkludert telekom, flytransport, energi, forsvar, nanoteknologi, kryptering, media og finans, i tillegg til myndigheter og islamske aktivister. Mange av de infiserte systemene er dog servere. Det understrekes også at infeksjonene er utstyrt med en mekanisme for selvdestruering. Selskapet mener derfor at man trygt kan si at Equation har infisert ti-tusenvis av systemer i løpet av de to tiårene gruppen antas å ha vært virksom.

Infrastruktur

Equation-gruppen har tilgang til et omfattende nettverk av Command and Control-servere (C&C). Det skal dreie seg om mer enn 300 domener fordelt på mer enn 100 servere i en rekke land, inkludert USA, Storbritannia, Italia, Tyskland, Nederland, Panama, Costa Rica, Malaysia, Colombia og Tsjekkia.

Kaspersky skal første gang ha oppdaget skadevare fra Equation group i forbindelse med forskning omkring Regin, en annen statsstøttet skadevare som ble oppdaget i fjor. Også Regin antas å være utviklet av en vestlig organisasjon.