Det er mye som fortsatt ikke er offentlig kjent rundt hackerangrep mot Bangladesh Bank, sentralbanken i landet, hvor angripere tidligere i år greide å overføre 81 millioner dollar fra bankens konto i Federal Reserve Bank i New York, til kontoer i Filippinene og Sri Lanka.

Men nå skal den britiske sikkerhets- og forsvarsbedriften BAE Systems ha oppdaget det som kan være deler av skadevaren som ble brukt av tyvene.

Det dreier seg om verktøy som skal ha blitt lastet opp til nettbaserte skadevaresamlinger, blant annet VirusTotal, muligens for å forsikre seg om at de ikke ble oppdaget av statiske antiskadevareverktøy.

Skreddersydd

Det dreier seg om spesialtilpasset skadevare som ble lastet opp av en bruker i Bangladesh. Ifølge BAE Systemet inneholder verktøyene avansert funksjonalitet for å samhandle med SWIFT-systemet (Society for Worldwide Interbank Financial Telecommunication) som kjører i infrastrukturen til Bangladesh Bank.

Det ser ut til at skadevare som nå har blitt oppdaget, er en del av en større angrepsverktøykasse. Den skal trolig ha blitt brukt til skjule angripernes spor mens de sendte forfalskede betalingsinstruksjoner for å utføre pengeoverføringene.

– Verktøyene er svært konfigurerbare, og gitt riktig tilgang kan de muligens bli brukt til tilsvarende angrep i framtiden, skriver BAE Systems.

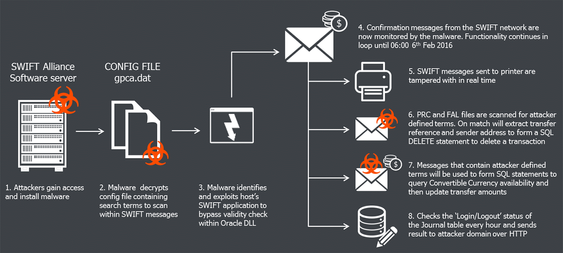

I blogginnlegget har BAE Systems i større detalj beskrevet hvordan de kjente delene av skadevaren kan ha blitt til å manipulere systemet som kjører SWIFT Alliances Software-suiten i Windows, knyttet til en Oracle-database.

Tett integrert

Hovedtrekkene er beskrevet i diagrammet over, men noe av hovedhensikten har overvåke SWIFT-meldinger for å finne visse informasjon, som overføringsreferanser og SWIFT-adresser, for å kunne samhandle med systemet. Detaljene skal ha blitt brukt til å slette visse transaksjoner og til å oppdatere transaksjonsbeløp som er inkludert i meldinger for balanserapportering.

I det hele tatt skal det ha blitt gjort betydelig innsats for å slette spor etter egne aktiviteter, blant annet ved å manipulere normale forretningsprosesser og ved å hindre offeret i å kunne oppdage og svare på angrepet.

- Les også: Fikk med seg minst 300 millioner dollar

Tidspunktet

Skadevaren skal ha kjørt i en løkke helt fram til klokken 6 den 6. februar. Det nøyaktige tidspunktet for transaksjonene ble gjort av angriperne, har ikke blitt offentliggjort. Men ifølge BAE Systems har det vært antatt at de skjedde i løpet av de to dagene i forkant av den 6. februar, noe som bidrar til å sannsynliggjøre at skadevaren som omtales, stammer fra tyveriet i Bangladesh.

Ifølge det britiske selskapet er det tydelig at disse verktøyene har blitt lagd nettopp for dette angrepet. De som har lagd verktøyene, må ha hatt betydelig kunnskap om både programvare til SWIFT Alliance Access og utvikling av skadevare.

– Dette angrepet ble skreddersydd for å angripe infrastrukturen til et spesifikt offer, men de generelle verktøyene, teknikkene og prosedyrene som ble brukt i angrepet, kan gi banden mulighet til å angripe på nytt. Alle finansinstitusjoner som kjører SWIFT Alliance Access og tilsvarende systemer bør gjøre en grundig gjennomgang av sikkerheten sin for å forsikre seg om at ikke også de er utsatt, er rådet fra BAE Systems.

Bangladesh Bank har dog blitt kritisert for å ha svært dårlig sikkerhet i nettverket hvor bankens SWIFT-servere var tilknyttet.