Passord brukes overalt, men sikkerheten er ofte begrenset, både hos brukeren og i systemet som skal autentisere passordene. Derfor jobber mange med å finne løsningen som enten kan erstatte passordene eller gjøre dem sikrere.

Ny skadevare: Straffer brukeren dersom den oppdages

ErsatzPassword

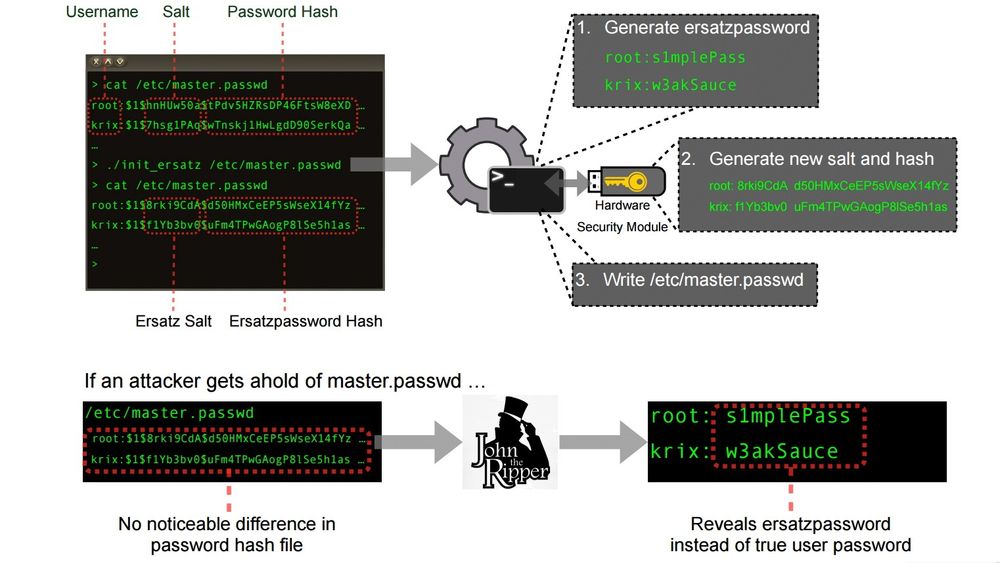

En gruppe forskere presenterte nylig en løsning basert på den sistnevnte tilnærmingen, som kalles for ErsatzPassword. Løsningen har to store fordeler. For det første vil det ikke være mulig å knekke passordene uten å ha fysisk tilgang til maskinvare-avhengig funksjon – for eksempel en maskinvarebasert sikkerhetsmodul.

Til dette har forskerne benyttet Yubicos USB-baserte YubiHSM-produkt.

Den andre fordelen er at systemadministratoren vil bli varslet dersom noen har fått tilgang til de hashkodede passordene, tilsynelatende lykkes i å knekke disse og deretter forsøker å logge seg inn. For metoden tar i bruk et knep for å villede eventuelle inntrengere.

Les også: – Windows er slepphendt med passordene

Ekstra trinn

Til amerikanske Computerworld forteller en av forskerne, doktorgradstudenten Mohammed H. Almeshekah, at passordene kjøres gjennom den maskinvare-avhengige funksjonen før de hashkodes på vanlig måte.

Under dette trinnet gis passordet en karakteristikk som ifølge forskerne gjør det umulig å gjenskape passordet uten tilgang til maskinvaremodulen.

Ved å kombinere det egentlige passordet med et salt som løsningen har en viss kontroll over, vil resultatet fra sikkerhetsmodulen være noe som minner veldig om et passord, men et falskt et.

Valg av passord: – Ikke stol på passordmålerne

Falskt passord

Det er dette falske passordet som så hashkoden sammen med et nytt salt, før det lagres i systemet, for eksempel i en passordfil.

Dersom en uvedkommende får tilgang til denne filen og for eksempel bruker verktøy som «John the Ripper» for å slå opp i tabeller over hashverdier og tilhørende passord, vil angriperen trolig i mange tilfeller kunne hente ut en liste med passord i klartekst.

Fordi disse maskinvare-genererte passordene ofte vil ligne svært mye på passord som noen faktisk ville benytte, er det ingenting som forteller angriperen at disse falske passordene ikke vil fungere.

Er dine på listen? Dette er de verste passordene

Varsler

Derimot kan ErsatzPassword konfigureres slik at systemadministratoren varsles dersom noen forsøker å logge seg på med et slikt falskt passord. Dette er viktig, for i praksis går det ofte lang tid fra et datainnbrudd skjer til det faktisk oppdages.

Med en slik varslingsordning vil datainnbruddet kunne bli oppdaget langt tidligere.

Ifølge forskerne vil løsningen enkelt kunne integreres i eksisterende systemer uten behov for ekstra servere, endret struktur på den hashkodede passordfilen eller klientmodifikasjoner.

Phishing: Nesten halvparten lar seg narre

Implementering

ErsatzPassword er implementert som en modifisert Pluggable Authentication Module (PAM) for operativsystemet FreeBSD. PAM håndterer brukerautentiseringsprosessen i systemet. Det hele er tilgjengelig på GitHub.

Flere detaljer om både løsningen og programvaren er tilgjengelig i dette dokumentet.

Passordalternativ: Logg inn på Google med USB-pinne