Et sikkerhetshull i Windows gjør det mulig for ondsinnede å få en rekke Windows-programmer til å oppgi brukerens Windows-brukernavn og -passord til uvedkommende. Dette skriver sikkerhetsselskapet Cylance i en ny rapport.

SMB

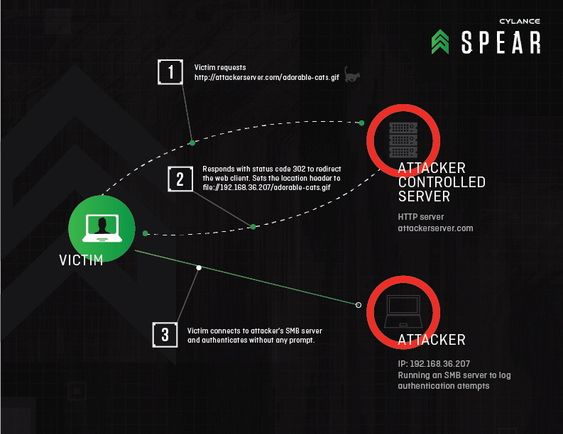

Utgangspunktet er at Windows automatisk oppgir brukerens domene-innloggingsinformasjon dersom brukeren forsøker å åpne en URL som bruker file://-protokollen. Dette kan utnyttes av angripere til å registrere brukernavnet og passordet dersom de får ofrene til å klikke på en lenke med en URL som peker til en ondsinnet SMB-server (Server Message Block). SMB er protokollen som primært brukes for delt tilgang til blant annet filområder og skrivere i nettverk med Windows-maskiner.

Nå er ikke den beskrevne angrepsformen noe nytt. Den ble omtalt allerede i 1997 av Aaron Spangler, men Microsoft skal ikke ha fjernet sårbarheten, som finnes i de aller fleste versjoner av Windows, inkludert Windows 10.

Les mer: Felles butikk for alt innhold i Windows 10

Omdirigering

Det Cylance har oppdaget, er at den gamle sårbarheten kan utnyttes til å stjele innloggingsinformasjon ved å utnytte at mye Windows-programvare benytter HTTP-forespørsler til alt fra å sende bruksrapporter til å laste ned oppdateringer. Disse forespørslene kan kapres og ledes til en webserver som omdirigerer forespørselen til en SMB-server som angriperne kontrollerer og som registrerer innloggingsinformasjonen som automatisk blir overført. Angrepet og sårbarheten kalles begge for Redirect to SMB.

For å kunne kapre trafikken, må angriperen ha en viss kontroll over komponenter i nettverket offeret benytter. En åpen WLAN-sone kan være et veldig godt utgangspunkt. Men det er selvfølgelig også mulig å lokke brukere til å klikke på lenker i e-post, eller å infisere nettsteder, DNS-servere, annonsesystemer og en mengde andre systemer som kan lede brukeren dit angriperen vil.

Svak kryptering/hashing

Vanligvis er innloggingsinformasjonen som Windows sender fra seg, kryptert eller hashet. Men ifølge Cylance stammer metoden fra 1998 og anses som svak etter dagens standarder. Selskapet oppgir at passord bestående av åtte bokstaver eller tegn kan knekkes på under tolv timer dersom angriperen har tilgang til GPU-er (grafikkprosessorer) til omkring 3000 dollar. Det er kanskje ikke det man setter inn mot hvem som helst. I målrettede angrep, derimot ...

Lekkasje av brukernavn og passord til Windows-domener kan gjøre stor skade. Cylance nevner kompromitteringen av Sony Pictures Entertainment før jul som eksempel på dette.

Angrepet: Sony Pictures hacket

Avvisende

Microsoft mener på sin side at det er lite nytt ved oppdagelsen til Cylance og at det skal mye til for at man skal kunne bli utsatt for slike angrep.

– Vi er ikke enige i påstandene til Cylnace om en ny angrepstype. Kyberkriminelle fortsetter å bruke rekke avskyelige taktikker, sier en talsperson for selskapet til CNET.

– Men det er flere faktorer som må oppfylles for at denne typen kyberangrep skal fungere, inkludert det å lykkes med å lokke en person til å oppgi informasjon på en falsk webside. Vi oppmuntrer folk til å unngå å åpne lenker i e-poster fra avsendere de ikke kjenner igjen, eller å besøke usikre nettsteder, sier talspersonen.

Berørt programvare

Cylance har holdt tilbake informasjonen om Redirect to SMB i seks uker mens selskapet har bistått ulike programvareleverandører med å løse problemet. For sårbarheten kan utnyttes via mye brukt programvare som Apple Software Update, Internet Explorer, Excel 2010, AVG Free, TeamViewer, Github for Windows og en rekke andre.

I utgangspunktet er det ganske enkelt å hindre angrepene, men løsningen forutsetter at noen man stoler på kontrollerer nettverket. Løsningen dreier seg nemlig om å blokkere utgående trafikk via TCP-portene 139 og 445 i nettverkets endepunkt-brannmur.