Slik jobber ekspertene med å teste IT-sikkerhet for å beskytte norske selskaper

Målet er å avsløre alvorlige sikkerhetshull, slik at de kan tettes.

En helt vanlig dag i mai går John-André inn gjennom resepsjonen til et stort, børsnotert selskap som holder til i Oslo sentrum. Han hilser pent på resepsjonisten, og går videre som han hører hjemme, med laptopen i bagen og en fersk kaffekopp i hånden.

Hoveddøren inn til kontorlandskapet er egentlig låst, men John-André smiler og følger etter en ansatt som skal samme vei. Vel inne på kontoret bruser det av liv, telefonsamtaler og knitring fra tastaturer. Alle er opptatt med sitt.

Det er store mørketall. Selskaper flest innser nok ikke hvor lett det egentlig er å angripe dem

John-André Bjørkhaug

I et hjørne står en pult helt ledig, med en nettverkstilkobling like ved.

«Nå har jeg klart det», tenker han stille for seg selv.

Bare minutter senere har han koblet seg til nettverket, aktivert ondsinnet programvare han har med seg på laptopen og hacket seg inn til bedriftens viktigste hemmeligheter. Millioner av kroner og et viktig omdømme kunne gått tapt.

Men slik gikk det ikke denne gangen. John-André Bjørkhaug er en av de snille, en sikkerhetskonsulent for offensive tiltak i NTT Security på et oppdrag. Hans mål er å avsløre alvorlige sikkerhetshull hos norske bedrifter, slik at de kan tettes før noen med onde hensikter finner dem.

– IT-sikkerhet handler ikke bare om brannmurer og oppdatert programvare på serverne. Det handler minst like mye om mennesker. Det hjelper ikke om du har den beste brannmuren i verden, om det er mulig å vandre rett inn på kontoret og koble seg til et åpent nettverk, sier han.

Lang erfaring med penetrasjonstester

Bjørkhaug har gjort dette i syv år, og selskapet han jobber for, NTT Security, har jobbet med sikkerhetsrådgivning siden 1986. De har lang erfaring på området, som på fagspråket kalles «penetrasjonstesting». Det innebærer at han på oppdrag fra et selskap tar på seg en ondsinnet hackers klær, og forsøker å bryte seg inn i bedriftens systemer for å finne feil før andre gjør det.

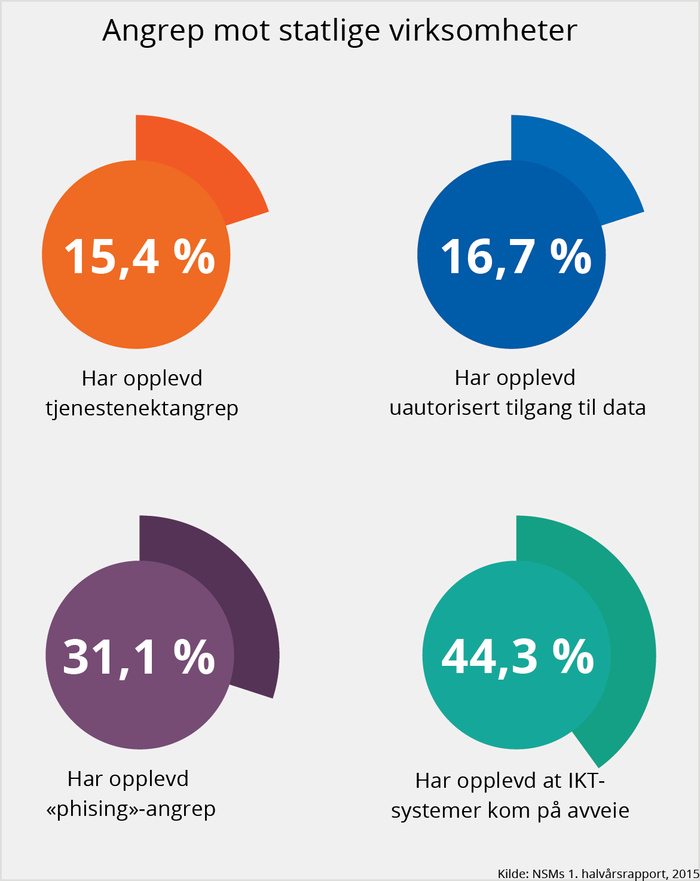

Angrepene norske bedrifter står ovenfor blir mer omfattende og kommer hyppigere for hvert eneste år. I sin ferskeste halvårsrapport er NSM, Norges statlige organ for informasjonssikkerhet, klare på at det er svært sannsynlig at det har skjedd alvorlige spionasjehendelser i Norge, og at det samtidig er svært sannsynlig at antallet angrep vil øke fremover.

Det er nettopp dette Bjørkhaug skal sørge for at ikke skjer med norske selskaper:

– Vi utfører akkurat de samme angrepene som en angriper ville gjort, sier Bjørkhaug.

Når han og NTT Security jobber med penetrasjonstester, starter de som oftest fra utsiden av selskapet. Det innebærer at de sjekker hvordan selskapet er eksponert ut mot Internett: Applikasjoner med sikkerhetshull, nettsider med svakheter, og servere eller brannmurer som ikke er oppdatert.

Denne jobben gjorde han noen uker før han vandret inn hoveddøren til det Oslo-baserte selskapet og koblet seg til nettverket.

– Vi finner også veldig mye informasjon i dokumenter, for eksempel i en rapport selskapet har lagt ut på hjemmesiden sin. I metadataene til dokumentet kan vi se hvilken versjon av et operativsystem de bruker. Finnes det et kjent sikkerhetshull i den versjonen, har vi en mulig vei å angripe, sier han, og fortsetter:

– Samtidig er det ikke noe problem å lage et virus som går rett forbi dagens brannmurer og antivirus. Finner vi et hull som dette, kan vi for eksempel plante en trojaner eller et virus på innsiden av bedriftens nettverk. Da får vi øyeblikkelig full tilgang.

Bjørkhaug ville ikke røpe alle triksene sine, men han poengterer at det ofte er enklere enn man tror å angripe IT-infrastrukturen til et selskap. Spesielt i dag, der alt fra TV-er til dørlåser ofte er koblet til Internett. Alt dette mindre IT-utstyret i en bedrift er det lett å glemme, samtidig som det for en ondsinnet hacker er en enkel vei inn.

Sikkerhetsutfordringen mange glemmer

Noen ganger er det imidlertid ikke nok å forsøke å finne et selskaps sikkerhetshull fra utsiden, noe som også var tilfellet for det Oslo-baserte selskapet som ba om en test fra NTT Security. Neste steg for Bjørkhaug er da å forsøke å «fiske» til seg informasjonen fra de ansatte, uten at noen aner at en fare er på ferde:

– Leddet mellom tastaturet og kontorstolen, altså mennesket, er og forblir en utfordring innen IT-sikkerhet, poengterer han.

Siden NTT Security teknisk sett er innleid for å gjøre disse angrepene, får de som oftest utlevert en oversikt over de ansatte i det aktuelle selskapet, og hvilke IP-adresser de eier. Det er ikke for å gjøre jobben lettere, men for å spare tid:

– Dette er tross alt informasjon en reell angriper enkelt kan finne uansett, enten på bedriftens egne hjemmesider eller hos tredjeparter som Brønnøysundregistret eller børsen, forteller Bjørkhaug.

Og når han har fått informasjon om hvem som er daglig leder, IT-ansvarlig eller økonomisjef, er veien kort til at han får gjort et såre enkelt, men veldig effektivt angrep mot bedriften.

Verktøyet han bruker en tradisjonell e-post.

Over halvparten lures av e-post

Det er nemlig en enkel sak i dag å forfalske avsenderen av en e-post, og innholdet i denne. Teknikken kalles «phishing», og er det enhver spammer forsøker seg på når du mottar det som normalt er et åpenbart svindelforsøk. Men når NTT Security går til aksjon, prøver de ikke å fremstå som en rik prins som vil gi deg penger. De utgir seg for å være sjefen til de de ansatte:

– Jeg kan forfalske avsenderen, slik at det ser ut som økonomidirektøren i selskapet sender ut en e-post med informasjon om nye bonusordninger. Eller IT-sjefen som informerer om at webmailen er oppdatert, og at alle ansatte må teste om den fungerer, forteller Bjørkhaug.

– Min erfaring er at over halvparten av ansatte i vanlige norske selskaper går fem på, fordi det virker så autentisk. Det ser ut som en intern e-post, og når de da prøver å logge seg inn på den «nye» webmailen får jeg både brukernavn og passord sendt rett til meg. Og siden folk flest bruker samme passord overalt, har får jeg da raskt tilgang til viktige deler av IT-systemet.

Nettopp fordi så mange ansatte normalt biter på dette relativt enkle angrepet, dreier mye av løsningen NTT Security gir norske selskaper om holdningsprogrammer. For å skape mer bevissthet rundt hvor troverdig en falsk e-post kan fremstå, holder de foredrag og kurs hos bedriftene.

Vil tette sikkerhetshull før selskapet angripes

Etter mange år i bransjen er Bjørkhaug og NTT Security klare på at «tradisjonelle» sårbarheter i programvare og servere utgjør en stor del av utfordringen, selv om sårbarhetene er kjente.

– Likevel vil jeg nok si at menneskene, og holdningene innad i selskapet, på mange måter er den største utfordringen. Spesielt i bransjer som tradisjonelt ikke har med seg en grunnleggende forståelse for IT-sikkerhet, sier han.

– Det er nok vanskelig å komme på eller ta inn over seg for veldig mange. Det er nettopp derfor vi kommer inn og gjør testene våre. Vi tester infrastrukturen, nettløsningene og det fysiske under reelle forhold sett med nye øyne. Det lar oss tette hullene før selskapet havner i en utenkelig situasjon som kan koste både omdømme og store summer, avslutter Bjørkhaug.

Beskytt deg mot uautorisert adgang

Organisasjonen din bør prioritere en penetrasjonstest .

Les hvorfor her»Se din virksomhet med angriperens øyne

Regelmessige sikkerhetstester er den enkleste og rimeligste måten å forstå hvor virksomheten er sårbar.

Fire steg for å lykkes »Fem tips for å forberede dine ansatte på phishing

Dine ansatte kan være bedriftens viktigste ressurs – og svakeste punkt

Få tipsene »