Dette er den hemmelige resepten mot en global elitestyrke av hackere

I en frisk kropp står immunforsvaret klart til å møte skadelige mikroorganismer. Kjente virus og bakterier blir raskt ekspedert og utslettet av det som kalles sekundær immunrespons. Men det holder ikke å bare reagere. Kroppen må nemlig også forstå at nye inntrengere, trusler den aldri har sett, kan være farlige. Denne evnen til å gå løs på nye, ukjente trusler på egen hånd kalles for primær immunrespons – og er avgjørende for at vi skal holde oss i live.

I datasentre og PC-er er det imidlertid et digitalt svar på den sekundære immunresponsen som har rådet grunnen. Både brannmurer, proxyservere og antivirusløsninger baserer seg i stor grad på signaturer, som i sin tur er laget på bakgrunn av spesifikke, kjente trusler. I praksis blir dette som om kroppen kun skulle være i stand til å overleve helt konkrete sykdommer du har blitt vaksinert mot. I dagens trusselbilde holder det rett og slett ikke vann, mener forskerne hos NTT Security.

Bygger fullverdig digitalt «immunforsvar»

– Tradisjonelle systemer er reaktive, men for å kunne henge med er vi nødt til å være proaktive, og for å få til det må vi være prediktive. Det er kun slik vi kan detektere mønstrene som indikerer innbrudd. Vi bruker selvfølgelig også signaturer, men de tar utgangspunkt i kjente trusler som man altså må ha sett før. Ved å legge til algoritmer og avansert maskinlæring kan vi «ta» ting som er helt nytt, forteller Tore Terjesen i NTT Security.

Da skadevaren våknet av dvalen og forsøkte å ringe hjem ble den avslørt

Særlig skreddersydde, målrettede angrep er et voksende problem. Mot teknikker laget spesifikt for å bryte seg inn på ett nettverk, eller i én database, vil signaturer nødvendigvis komme til kort. Dette er noe mange som jobber med IT-sikkerhet prøver å løse, men alle legger ikke like mye innsats i å bygge et fullverdig digitalt «immunforsvar». NTT-gruppen leder an, med årlige forsknings- og utviklingsbudsjetter innen informasjons- og kommunikasjonsteknologi på over 29 milliarder kroner, og dedikerte forskergrupper i flere land som arbeider med neste generasjons sikkerhetsteknologi.

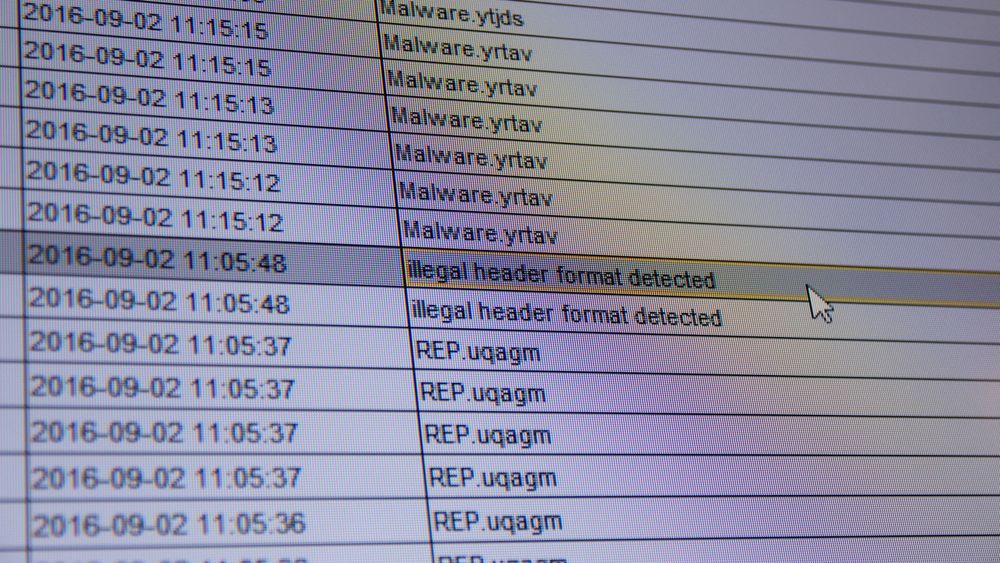

Terjesen peker på et konkret eksempel på et kritisk sikkerhetsbrudd, hvor logg- og pakkeanalyse avslørte høy risiko for at en bærbar PC hos kunden var infisert. Den ansatte som hadde maskinen var på reise, så det lot seg ikke gjøre å få fysisk tilgang. I stedet ble maskinen holdt under oppsyn. Så snart skadevaren forsøkte å «ringe hjem» ble den dermed avslørt av NTT-algoritmene, og kunden unnslapp det som potensielt kunne blitt et svært kostbart angrep.

– Hemmeligheten ligger i at vi har utviklet vår egen analysemotor, med utviklere og forskere på PhD-nivå på den teoretiske siden. De utvikler avanserte algoritmer basert på trafikkmønstre for å gjenkjenne potensielle farer. Vi har også eksperter som sitter veldig nærme selve analysemotoren, og kan se om teori og virkelighet stemmer overens. Stort sett implementerer vi 75 prosent av forskningen, sier han.

Fant 74 kritiske sikkerhetsbrudd

Hvis styrte sikkerhetstjenester kan sammenliknes med immunforsvaret vil falske positiver ta rollen som allergier – man bruker tid og krefter på å reagere på noe som egentlig ikke er farlig. Når de som sitter og følger med blir oversvømt av falske alarmer vil de reelle truslene forsvinne under radaren.

– Det er mange som har forsøkt å lage maskinlæringsalgoritmer, og ofte klarer disse å oppdage mulige trusler. Problemet er at de også gir flere millioner falske alarmer. Da finner du ikke de tre ekte hendelsene, de som faktisk måtte stoppes, advarer Terjesen.

I ett konkret eksempel viser han til at NTT Security loggførte nærmere 23 milliarder hendelser hos en kunde over en tre måneders periode. I nesten 800 000 av hendelsene opprettet overvåkningssystemene en advarsel, som kundens sikkerhetsstab normalt ville måttet gjennomgå for å finne potensielle trusler. I stedet, etter fullendte analyser, fikk de bare 204 rapporter å gjennomgå.

– Grunnen til at vi holder 90 dagers vinduer er for å kunne se mønstre over tid, og å oppdage komplekse angrepsmønstre. I akkurat dette eksempelet handlet 74 av rapportene reelle, kritiske sikkerhetsbrudd som altså ble oppdaget. De øvrige 130 rapportene handlet om mindre kritiske funn gjort gjennom perioden, og da ga vi kunden klare instrukser på hvordan de kunne sikre systemene sine for å redusere risikoen for kritiske brudd i fremtiden, sier han.

– Vi trekker på den globale styrken i NTT-systemet, og forskning og utviklingen som gjøres der. Det gjør at på samme måte som immunsystemet forsvarer kroppen mot inntrengere som likner på sykdommer det tidligere har nedkjempet, kan våre kunder håndtere nye trusler ingen tidligere har vært utsatt for – trusler som kanskje er skreddersydd for å trenge inn hos akkurat dem, forklarer Terjesen.

Oppdager éngangsdomener

For å unngå å bli oppdaget ligger ondsinnede programmer ofte i dvale en periode etter infeksjon. Når de «våkner» prøver de gjerne å kontakte sine eiere – enten for å motta nye instrukser, eller for å dumpe stjålne data. Dette gjøres gjerne gjennom et algoritmegenerert domene, eller DGA, som er laget spesifikt for å kunne kommunisere med angriperne uten å bli hindret av svartelister.

– Vi har nå maskinlæring som gjenkjenner nye exploitkit som signaturer ikke klarer å ta. I tillegg har vi algoritmer som med stor sikkerhet kan gjenkjenne nye DGA, til tross for at hvert domenenavn bare brukes én gang. Både DGA-fangst og metodene våre for analyse er basert på enorme mengder malware-kommunikasjon som vi har tilgang til gjennom NTT-systemet, som tilfang fra egne honeypot-nettverk og en rekke andre datakilder, forklarer Terjesen.

Han viser til at selv om kundene ofte sitter med avansert, aktiv IPS som kjører på proxy og brannmurer, og dermed kan stoppe det som er kjent, vil dette tidvis kunne feile. Når det gjelder ukjente trusler strekker ikke de fabrikkleverte løsningene til.

– Du kommer langt hvis du har riktige, avanserte systemer, samt noen som faktisk kan se sammenhengen i alt som kommer ut av systemene. Det vi leverer til kundene er en kombinasjon av mennesker, teknologi og prosesser. Vi tar de indikasjonene som tyder på datainnbrudd, og etter å ha analysert de kontakter vi kunden bare når det er en ekte hendelse som må håndteres. Hvis de ikke hører fra oss betyr det ikke at vi ikke jobber – men at vi er travelt opptatt med å analysere tusener av alarmer, avslutter sikkerhetseksperten.

Har du sikret dine digitale verdier?

Les mer om hvordan NTT Security kan overvåke, håndtere og avverge hendelser 24 timer i døgnet, slik at du og dine ansatte kan sove godt om natten.

Les NTT Securitys 5 steg »Vil du prate med en sikkerhetsekspert?

Har du spørsmål eller kommentarer? Ta kontakt med en av våre sikkerhetseksperter for mer informasjon om NTT Security.

Kontakt oss »Lese mer om avansert analyse?

Vil du lære mer? Last ned NTT Technical Insight: Advanced Analytics with Artificial Intelligence (på engelsk).

Last ned her »