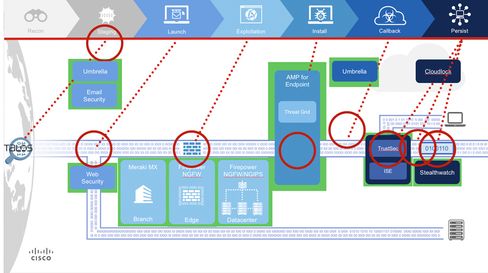

#1 RECON – #2 STAGING – #3 LAUNCH

– Spionerer, forbereder, og kjører skadelig programvare.

Først spionerer hackerne på bedriften over en lengre periode for å finne svakheter i systemet. Deretter, i staging-fasen, sender de ut et nøye konstruert clicbait (lokkemiddel) som inneholder den skadelige programvaren – slik som Erlends lønnsslipp. Hvis hackerne får fotfeste i launch-steget, settes de «slemme» tingene i gang. Dette kan være fjerning av data fra systemet, installasjon av virus som muliggjør fjerntilgang, eller modifisering av tilgjengelige systeminnstillinger.

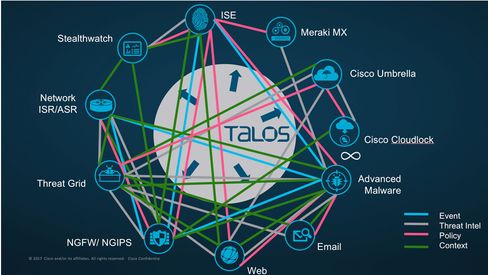

– Talos består av en stor base av programvarer som konstant deler informasjon seg i mellom. Disse datasettene utfører automatiske analyser som, ved hjelp av prediktive funksjoner, klarer å forutse et angrep allerede i recon-fasen, der hackerne egentlig bare spionerer. Vi samarbeider for eksempel med statlige og private aktører med deling og oppsamling av trusseldata som gjør at vi kan finne data som tyder på at et angrep mot en sektor, land, operativsystem eller lignende er i planlegging, sier Roald.

Cisco Email Security og Cisco Umbrella er to av komponentene som henholdsvis blokkerer skadelige vedlegg og linker i epostene, og hindrer brukere fra å klikke på skadelige domener (hvis de skulle finne veien til innboksen). Videre trer Meraki MX og Cisco Next-Generation Firewall (NGFW) i kraft hvis hackerne har klart å få fotfeste i launch-fasen. Disse hindrer hackerne i å få tilgang til bedriftens kritiske eiendeler.

– For å illustrere det med et eksempel; hvis jeg som sjef får tilsendt en lenke fra for eksempel Visma, som er regnskapsplattformen jeg bruker, og den ser helt legitim ut selv om den egentlig er skadelig, vil den mest sannsynlig ikke en gang åpne seg hvis Cisco er involvert, sier Roald.

#4 EXPLOIT – #5 INSTALL

– Finner alle mulige veier inn og får fotfeste.

Etter fullført launch vil hackerne prøve å utnytte alle identifiserte veier inn i systemet for å levere verktøy for installasjon. Hvis de lykkes med å opprette disse kanalene inn vil målet være å installere det skadelige viruset i sårbarheter som Flash, Java eller andre ting som ofte er brukt.

– En av de viktigste funksjonene for en firewall i dag er å blokkere disse kanalene fra innsiden og ut, og i exploit-fasen er Ciscos brannmur helt unik. Den har nemlig tilgang på enorme, globale datasett som til enhver tid gir detaljert informasjon om hvem som er tilkoblet nettverket, fra hvilken applikasjon trafikken kommer, og hva slags aktivitet som foregår. Ved å kombinere en tradisjonell brannmur med andre nettverksfiltreringsfunksjoner klarer Ciscos brannmur automatisk å skille ut mistenkeligheter, og med dette endre brannmurens regelsett fortløpende i takt med trusselbildet – rett og slett en ekstremt sikker inngangsport til nettverket ditt, sier Roald.

I tillegg til brannmuren vil Cisco Next-Generation Intrusion Prevention System (NGIPS) identifisere og blokkere angriperne når de prøver å finne svakheter i exploit-fasen. Videre vil Cisco's Advanced Malware Protection (AMP) konstant overvåke filer og prosessere all aktivitet slik at de stopper hackerne fra å installere programvare som kan utføre komplekse oppgaver – som for eksempel å spionere på tastaturbevegelsene dine og logge disse. Ukjente filer analyseres så i Threat Grid, og hvis de her defineres som truende, vil AMP sende ut et varsel.

#6 CALLBACK – #7 PERSIST

– Den skadelige programvaren overlever en omstart

De veiene som ble laget av hackerne i steg fire kalles C2-kanaler (Command & Control). Disse gjør at hackerne kan kommunisere til den skadelige infrastrukturen de har laget i offerets system. I callback-steget etablerer de nemlig kontroll over mange PCer (klientmaskiner) og servere gjennom forskjellige C2-kanaler, som de henter ut data fra. For å ikke bli oppdaget må de gjøre dette samtidig som de får alt til å «se normalt ut». Skaper de avvik vil de trigge overvåkningsapplikasjoner.

Derfor er Cisco Umbrella skapt for å oppdage de minste avvik og vil klare å blokkere alle C2-kanaler, uavhengig av om hackerne er logget på bedriftsnettverket, og selv når det private nettverket (VPN) er slått av. Hvis angriperen likevel klarer å penetrere nettverket, vil viruset overleve en omstart av maskinen og hackerne forblir i systemet (persist) til de har oppnådd målene sine. Dette er på en måte hackerens ultimale mål. Hvis dette skjer, vil Talos gå inn med full styrke og aktivere Identity Services Engine (ISE), Trustsec, Stealthwatch og Cloudlock.

Roald forklarer:

– ISE registrerer alle detaljer om hvem eller hva som er koblet på et nettverk og samarbeider med Trustsec for å definere hvem som faktisk får lov til å ha tilgang. Stealthwatch oppdager innbrudd på nettverket med en slags «standard» for hva slags aktivitet som er godkjent. Denne standarden oppdateres hele tiden ettersom Stealthwatch, som med de andre komponentene i Talos, bruker sine forsvarsmekanismer til å lære seg hva den kan gjøre bedre og raskere neste gang. Til slutt ligger Cloudlock og blokkerer hackernes forsøk på å misbruke personlig informasjon og sensitive data som beveger seg i skyapplikasjoner – hvis det er det hackerne er ute etter.

I dag er cyberangrepene mer avanserte og sofistikerte for enn noen sinne, og Talos bruker i gjennomsnitt 3,5 timer på å avverge målrettede trusler den aldri har sett tidligere. Gjennomsnittet for resten av IT-sikkerhetsbransjen er 191 dager for å oppdage og 66 dager på å begrense lignende angrep (Ponemon Institute). Med enorme mengder forskning og teknologiutvikling har Cisco Talos forandret likningen for IT-sikkerhet.

Bli bedre på sikkerhet

Lær hvordan din bedrift kan få en solid sikkerhetsstruktur som responderer raskt på innbrudd.

Les mer her »

Hvilke farer truer nå?

Les hvordan trusselbildet endrer seg, og finn ut hvilke farer som er høyaktuelle.

Last ned her »

Styrk beredskap og respons

Cisco bruker Talos og den nyeste teknologien innenfor sikkerhet.

Se video »