Daniel Christensen og Ole Mathias Gullvåg er begge 17 år og elever ved IKT VG2 på Heimdal videregående skole i Trondheim. I løpet av den siste måneden eller så har de brukt fritiden sin på å lete etter sårbarheter og andre alvorlige feil i norske nettbutikker av ymse slag.

Man kan trygt si at de har truffet blink. Da Christensen og Gullvåg tok kontakt med digi.no om sine funn i forrige uke, hadde de funnet tilsynelatende alvorlige feil ved sju nettbutikker.

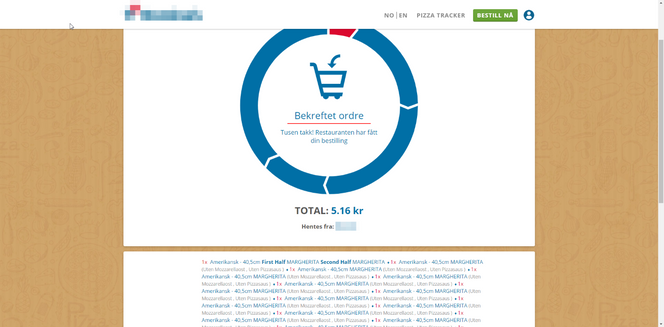

Det hele startet med at de fant til sammen fem små og store feil i nettbutikken til Domino's Pizza. Det dreide seg om både XSS-sårbarheter (Cross-site scripting) og injeksjonssårbarheter. Ved å utnytte dette, kunne Christensen og Gullvåg blant annet bestemme prisen på varene de bestilte.

De to kom helt fram til at de fikk en bekreftelse på ordren, hvor de blant annet har kunnet bestille Margherita-pizzaer til den nette sum av 0,51 kroner per stykk.

Dette kunne nok oppleves som en skikkelig jackpot for pizzaglade ungdommer, men Christensen og Gullvåg tok i stedet kontakt med Domino's for å varsle om funnet.

Ville ikke blitt godkjent

– At ungdommene har funnet en svakhet i behandling av cookies på nettsiden vår og dermed klart å endre priser etc. på bestillinger, er uheldig, skriver Frank Otterbeck, salgs- og markedssjef i Domino’s Pizza Norway, i en epost til digi.no.

.jpg)

Vil holde feilfiks hemmelig i to uker

– Etter henvendelsen hvor vi ble gjort oppmerksomme på hva som var tilfelle, ble det gjort umiddelbare utbedringer av både nettsidene og appen. Det skal uansett sies at selv om de fikk endret på pris på varer i webshopen vår, ville ingen av bestillingene gått igjennom systemet vårt eller blitt godkjent som en gyldig ordre. Årsaken til dette er at systemet fanger opp endringer og eventuelle feil i ordre, slik at kun «godkjente» data blir sendt videre til bestilling, forteller Otterbeck.

På spørsmål om slike varsling bør belønnes, svarer Otterbeck at guttene ble belønnet for sin ærlighet med gavekort hos Domino's.

Dette har gitt mersmak.

Morsom hobby

– Vi har jobbet mye med nettsider og utvikling selv og har lært oss noen triks i løpet av tiden vi har utviklet. Vi jobber heller ikke for fortjeneste, men fordi dette er en morsom hobby som vi elsker å bruke tiden på! I tillegg får nettbutikkene en sikrere tjeneste. Vi rapporterer alt på under 24 timer, med mindre det er helg og de ikke jobber, skriver Christensen og Gullvåg i en epost til digi.no.

Dette er en morsom hobby som vi elsker å bruke tiden vår på!

Ole Mathias Gullvåg og Daniel Christensen

Alt ettersom hvor alvorlig feilene er, tar de to kontakt med nettstedet per telefon, chat eller epost. De tilbyr også bedriften hjelp dersom dette er ønskelig.

– En form for tyveri

Også i nettbutikken til mobiloperatøren Talkmore kunne Christensen og Gullvåg sette prisen på varene selv, for eksempel å bestille mobiltelefoner til 1 krone stykket.

– Vi er kjent med at det er teoretisk mulig å manipulere variablene som sendes vår betalingspartner Klarna. Det er viktig å påpeke at å gjøre dette er en form for tyveri - som å la være å skanne alle varene i automatkassen på butikken. I vårt tilfelle vil dette imidlertid ikke resultere i en effektuert ordre hos oss. Man «ødelegger» nemlig handlekurven sin i denne manipuleringen, skriver John Sebastian Schmidt Slørdahl, administrerende direktør i Talkmore, i epost til digi.no.

På spørsmål om hva han tenker om at ungdommer som dette bruker fritiden sin på å hjelpe nettbutikker med å finne sårbarheter, svarer en blid Slørdahl:

– Konkret i dette tilfellet er det altså ikke egentlig en sårbarhet eller noe som lar seg misbruke, men, vi synes det er kjempebra. Vi er opptatt av at nettbutikken vår skal være så bra og sikker som mulig. Det at vi får hjelp utenfra er vi veldig takknemlig for.

Alvorlig sårbarhet lar kriminelle spre skadevare via nettbutikker

– Vi setter pris på varslingen og ønsker å kompensere denne type aktivitet som når andre kunder bidrar i produktutvikling – som takk for innspill og intensjon. Det er den beste gaven vi kan tenke oss – nemlig noen måneder fri månedspris hos verdens beste mobiloperatør, avslutter han.

Lav totalsum i stedet

Det var ikke mulig å sette prisen selv hos alle nettbutikkene hvor ungdommene har oppdaget feil. I andre tilfeller har de i stedet måttet manipulere totalsummen. Dette har flere steder latt seg gjøre ved å legge inn legge inn flere varer i handlekurven, og så sette et negativt antall for enkelte varer. Da ble også prisen for disse varene negativ, og sammenlagt kunne Christensen og Gullvåg ha kommet svært billig ut av sine forsøk på å handle blant annet Apple-produkter og vaskemaskiner.

Et slikt tilfelle var nettbutikken til hvitevareforhandleren Tretti. Ved hjelp av PHP-injisering og verktøyet Postman og Chrome-utvidelsen Postman Inceptor kunne de to ungdommene endre antallet varer til et negativt tall, før bestillingen sendes inn. Se videoen nedenfor.

– Vi har nettopp rullet ut en fiks som forhindrer at den spesifikke feilen kan utnyttes. Men det er en rekke avledede problemer som vi stadig må kikke på, skrev Christian Cajus Rotbøl i en epost til digi.no på fredag. Han er produktsjef og ovnitolog i danske WhiteAway Group, som står bak blant annet Tretti.

– Vi er selvfølgelig veldig glade for at dette ble meldt inn til oss, og at vi fikk en så detaljert beskrivelse av hvordan feilen kunne utnyttes, fortsetter Rotbøl.

Esben Aabenhus er administrerende direktør i WhiteAway Group. I en uttalelse til digi.no legger han til at ordrer som den ungdommene sendte inn, ikke har blitt opplevd av selskapet tidligere.

Det har vært en positiv dialog mellom oss og dem – så vi er takknemlige, kort og godt.

Esben Aabenhus, WhiteAway Group

– Men scenariet ville ha vært at ordren ville blitt oppdaget senere i ordreflyten som svindel. Våre logistikkolleger ville deretter undersøke saken nærmere og sikre annullering av ordrene, slik som i dette tilfellet, skriver Aabehus.

– Vi vil gjerne takk de to unge menneskene for å rette våre oppmerksomhet mot feilen på vår webshop. Det har vært en positiv dialog mellom oss og dem – så vi er takknemlige, kort og godt.

Ikke hyllevare

Selv om enkelte av de aktuelle nettbutikkene har samme eiere og backend-system, har de fleste av systemene egentlig ikke noe til felles som skulle bidra til å gjøre disse sårbarhetene eller feilene så utbredt.

Christensen og Gullvåg skriver likevel at mange av nettbutikkene har en backend skrevet i PHP, og at mange er dårlige på å validere blant annet cookies. Problemene ligger i liten grad i JavaScript-koden i frontend, selv om det også er sider hvor prisene settes med JavaScript-kode som selvfølgelig er enkel å manipulere.

De to ungdommene mener at de fleste av nettbutikkene hvor de har funnet problemer, er basert på backend-systemer som er egen- eller spesialutviklede, i motsetning til hyllevareprodukter som Magento og lignende.

Raskt rettet

Christensen og Gullvåg har også oppdaget at hos noen av nettbutikkene som finnes i flere land, har feil i den norske nettbutikken, men ikke i de utenlandske, selv om de i utgangspunktet er basert på samme programvare.

I de fleste av tilfellene har feilene blitt rettet innen én til to dager.

Dropper snart støtten til Windows 10 – men markedsandelen øker

Det er ingenting som tyder på at ungdommen har tenkt å gi seg med sårbarhetsjakten med det første. I helgen fant de feil hos ytterligere to nettbutikker. Den ene fører angivelig til at serveren til nettbutikken må startes på nytt.

Christensen og Gullvåg har opprettet et eget nettsted hvor de tilbyr en gratistjeneste til bedrifter som ønsker å få testet sikkerheten sin.