Universal Plug and Play (UPnP) er en nettverksteknologi som gjør det enkelt for brukere av nettverkstilkoblet utstyr å få utstyret til å kommunisere med hverandre via IP-nett. Men UPnP har i årevis blitt ansett som problematisk, blant annet fordi protokollen ikke inkluderer noen form for autentisering av brukere.

I dag kunngjorde IT-sikkerhetsselskapet Rapid7 at UPnP-programvaren til svært mye IT-utstyr er sårbart for minst én av tre ulike typer angrep. Dette forutsetter dog at enheten er et endepunkt mot Internett. I svært mange tilfeller vil dette være en ruter.

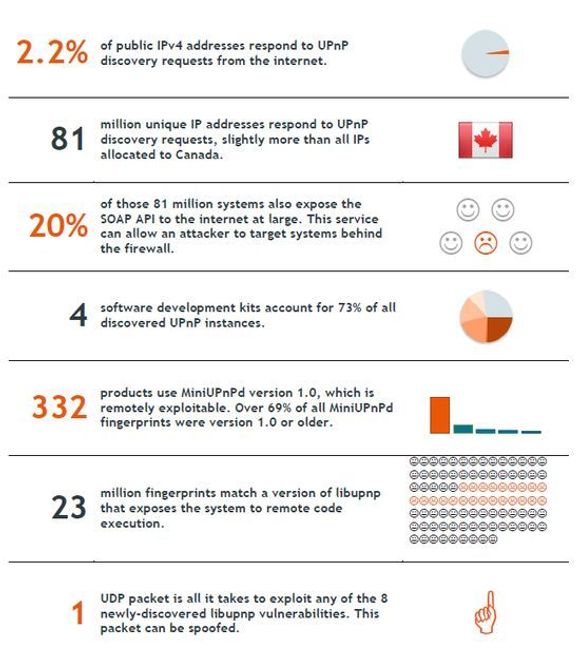

Ifølge et blogginnlegg skrever av Rapid7s sikkerhetssjef, HD Moore, har Rapid7 det siste halvåret registrert mer enn 80 millioner IP-adresser på Internett som har svart på UPnP-forespørsler. Av disse skal mellom 40 og 50 millioner ha sårbarheter som kan åpne for angrep som fører til at enhetene krasjer, lekker sensitive data eller kan utnyttes til å kjøre vilkårlig kode.

Mer enn 23 millioner av de registrerte enhetene har en sårbarhet som åpner for kjøring av vilkårlig kode gjennom én eneste UDP-pakke (User Datagram Protocol).

Svært mange produkter

Rapiz7 skal ha registrert UPnP-sårbarheter i mer enn 6900 ulike produktversjoner fra mer enn 1500 forskjellige leverandører.

Mange av sårbarhetene er kjente fra før. De har i mange tilfeller også blitt fjernet programvare, men mange produkter som benytter programvaren, har ikke blitt oppdatert. I mange tilfeller leveres trolig også nye maskinvareprodukter med ikke-oppdatert UPnP-programvare. Det ble oppdaget 330 ulike produkter med en sårbar versjon av programvaren MiniUPnP, selv om sårbarheten ble fjernet fra programvaren for to år siden.

– På grunn av dette anbefaler vi sterkt at sluttbrukere, selskaper og nettleverandører umiddelbart tar grep for å identifisere og deaktivere alle UPnP-endepunkter i sine omgivelser som står ubeskyttet mot Internett, skriver Moore.

Han legger til at UPnP er aktivert som standard i mange hjemmerutere og aksesspunkter, nesten alle nettverksskrivere og i en mengde ulike typer enheter, fra IP-kameraer til NAS-enheter (Network-attached storage) og smart-tver.

Ifølge Rapid7 er UPnP også aktivert som standard i Windows, OS X og i mange Linux-distribusjoner, men slik programvare blir gjerne oftere oppdatert og rullet ut enn den i integrerte enheter.

Rapiz7 har utgitt et enkelt verktøy, ScanNow UPnP, som Windows-brukere kan ta i bruk for å skanne lokalnettverket sitt. Verktøyet vil da kunne avsløre hvilke enheter som er sårbare.

Brukere av Linux og OS X kan bruke Rapid7s Metasploit-verktøy. En oppskrift finnes nederst i dette blogginnlegget.

Rapid7 har gitt ut en hvitbok som i langt større detalj beskriver oppdagelsene og problemet. Den er tilgjengelig her.

Les også:

- [22.04.2014] «Feilfiks» skjuler bakdør

- [06.01.2014] – Gapende hull i rutere

- [11.02.2013] – Har aldri vært ment for Internett