Scriptene er forholdsvis enkle. Sabotasjen besto i å sende en strøm av XMLHttpRequest-forespørsler mot en webserver.

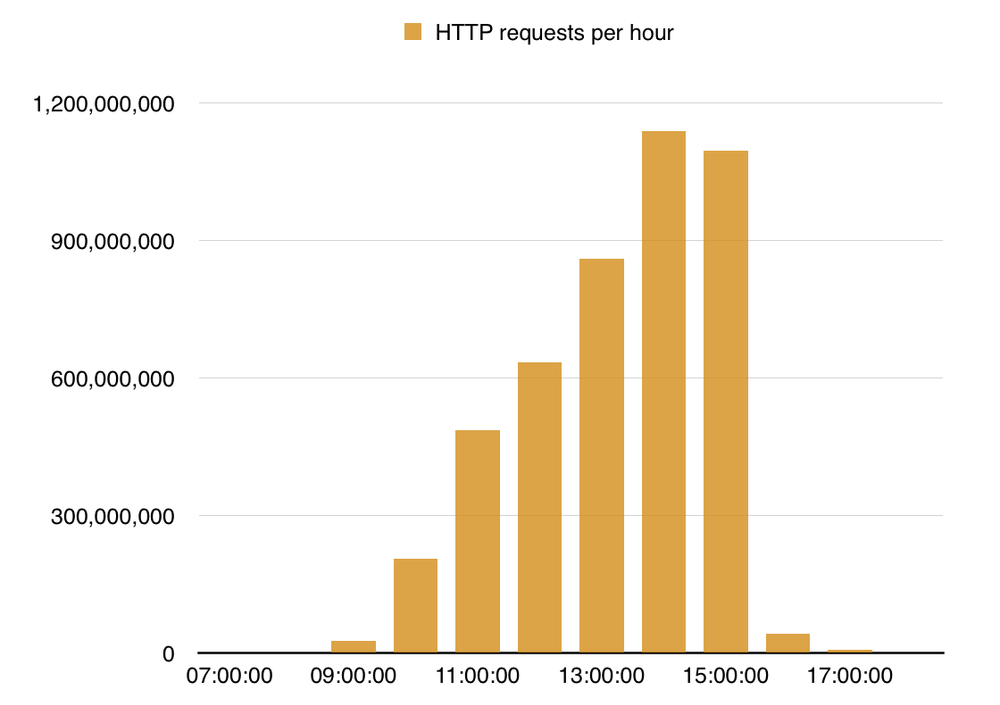

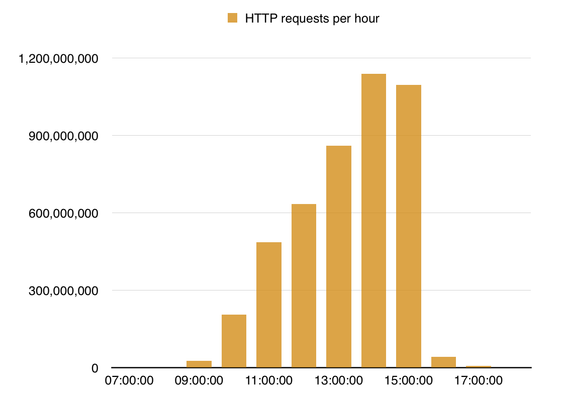

Det er først og fremst det massive omfanget som vekker oppsikt. På høyden ble det sendt opptil 275.000 http-spørringer i sekundet.

Dette var en type nettleser-basert «level 7 flood»-angrep. Slike angrep var lenge regnet som teoretiske trusler, ifølge CloudFlare.

- Nå er teori blitt til praksis, skriver sikkerhetsselskapet, som har en omfattende infrastruktur med drøyt 60 datasentre verden over.

Under angrepet registrerte de intet mindre enn 4,5 milliarder forespørsler i løpet av ett døgn. Alle sendt mot et domenenavn tilhørende av kunde av dem. De navngir ikke kunden.

Den uønskede trafikken kom fra 650.000 unike IP-adresser.

Hele 80 prosent av klientene som, trolig høyst uvitende, deltok i angrepet var mobilbrukere. Nær sagt all datatrafikken stammet fra Kina.

Les også: Putter spionvare i harddiskens firmware

Annonsenettverk

Det er nærliggende å anta at skadevaren ble spredt via annonsenettverk, der noen har lykkes med å plante koden. Det er i hvert fall den rådende teorien til CloudFlare som tror koden ble gjemt i en iframe, enten i mobilapper eller websider som mobilbrukere har besøkt tilfeldig.

- Angrep av denne typen representerer en ny trend og en stor trussel på internett. Det er ikke lett å beskytte seg mot dette for mindre nettstedeiere, skriver de.

Tjenestenektangrep på applikasjonslaget regnes som vanskeligere å oppdage enn rene volumetriske pakkeangrep. Dette kan du lese mer om i et bredt intervju digi.no gjorde med NTT Com Security i våres, da de delte erfaringer fra tidenes største DDoS-angrep i Norge.

Les også: Kaspersky beskyldt for skittent spill med falsk skadevare