Sju timer etter at sikkerhetsforskeren Allison Husain den 19. august offentliggjorde detaljer om en ikke ubetydelig sårbarhet i Googles e-posttjeneste, Gmail, var sikkerhetsfeilene blitt rettet. Da hadde gått 137 dager siden Husain varslet selskapet om sårbarheten. Dette skriver ZDNet.

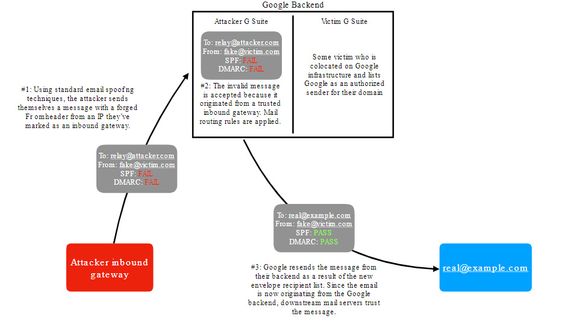

Sårbarheten skal ha gjort det mulig å sende forfalskede e-poster som tilsynelatende kommer fra Gmail eller domenet til andre G Suite-kunder, ved å omgå sikkerhetsmekanismene SPF (Sender Policy Framework) og DMARC (Domain-based Message Authentication, Reporting, and Conformance).

Bilutleiefirma rammet av omfattende datainnbrudd

Utnyttet videresending

Fordi Googles infrastruktur er satt opp som en gyldig sender av e-post fra de aktuelle domene, kunne en angriper utnytte en videresendingsfunksjonalitet i G Suite som gjør det mulig i G Suite å angi at en spesifikk IP-adresse aksepteres som avsender, uten SPF- og DMARC-sjekking, for ethvert domene, og så sende en forfalsket e-post fra denne og til angriperen G Suite-konto, hvor den deretter videresendes til den ønskede mottakeren.

Så lenge den forfalskede avsenderadressen er et domene som oppgir Googles infrastruktur som autorisert til å sende e-post fra dette domenet, så vil den forfalskede e-posten slippe gjennom SPF- og DMARC-testene.

Blogginnlegget hvor Husain omtaler sårbarheten, inkluderer også et konseptbevis på hvordan sårbarheten kan utnyttes, så det var definitivt på overtid at Google rettet feilene.

Ifølge Husain skal Google nå ha fått på plass en hel serie med tiltak som skal hindre at disse sårbarheten kan utnyttes.

Google-grunnlegger: – 60 timer i uken er det optimale nivået for produktivitet