Sikkerhetsforskere jobber med å komme ondsinnede aktører i forkjøpet ved å klekke ut nye måter å komme rundt sikkerhetssystemer på. Heller ikke biometrisk sikkerhet er vanntett, for nå har forskere funnet en metode for å låse opp fremmede mobiler med fingeravtrykkleseren.

Et kinesisk forskerteam ved Tencent Labs og Zhejiang University presenterte nylig en angrepsteknikk døpt «Bruteprint», som baserer seg på en «brute force»-teknikk for å låse opp mobilen med fingeravtrykk. Bleeping Computer og Ars Technica skrev om saken.

Utnytter sårbarheter

«Brute force» er for ordens skyld et begrep som brukes om angrepsteknikker som baserer seg på å gjette seg frem til riktig passord, eller andre typer innloggingsdata, gjennom en omfattende «prøving og feiling»-prosess.

Bruteprint-metoden, som beskrives i detalj i et eget forskningsdokument, baserer seg på utnyttelse av et par sårbarheter på Android-mobiler som kan brukes til å manipulere den fingeravtrykkbaserte autoriseringsprosessen og komme rundt sikkerhetsmekanismene.

Sårbarhetene ligger i mobilens såkalte SFA-rammeverk (smartphone fingerprint authentication), og kalles Cancel-After-Match-Fail (CAMF) og Match-After-Lock (MAL).

CAMF-sårbarheten kan ifølge sikkerhetsforskerne utnyttes til å la angriperne forsøke å låse opp mobilen et ubegrenset antall ganger uten å bli oppdaget, mens MAL-sårbarheten brukes til å omgå mekanismen som hindrer flere forsøk etter at man er låst ute.

Sikkerhetsforskere: – Millioner av Android-mobiler sendes med installert skadevare til forhandlere

Fingeravtrykkdatabase

En annen komponent i Bruteprint-teknikken er en fingeravtrykk-database, som blant annet kan hentes fra akademiske ressurser, lekkasjer og innsamling på egen hånd.

Den tredje delen er noe forskerne har døpt «neural style transfer» (NST), som er en teknikk for å «konvertere» fingeravtrykkene i databasen til et format som den spesifikke avleseren på mobilen anser som legitime og derfor anvendelige til «brute force»-angrep.

Utnyttelse av sårbarhetene krever videre fysisk tilgang til mobilen, og et billig kretskort som kobles til mobilen. Ifølge forskerne koster den nødvendige maskinvaren kun rundt 15 dollar og er enkelt å anskaffe.

Ved hjelp av de ovennevnte komponentene klarte forskerne å låse opp 10 populære Android-mobilmodeller fra de fem største produsentene, som forskerne kaller «representative» . På Iphone skal angrepet ikke ha vært effektivt på grunn av sterkere sikkerhetsmekanismer.

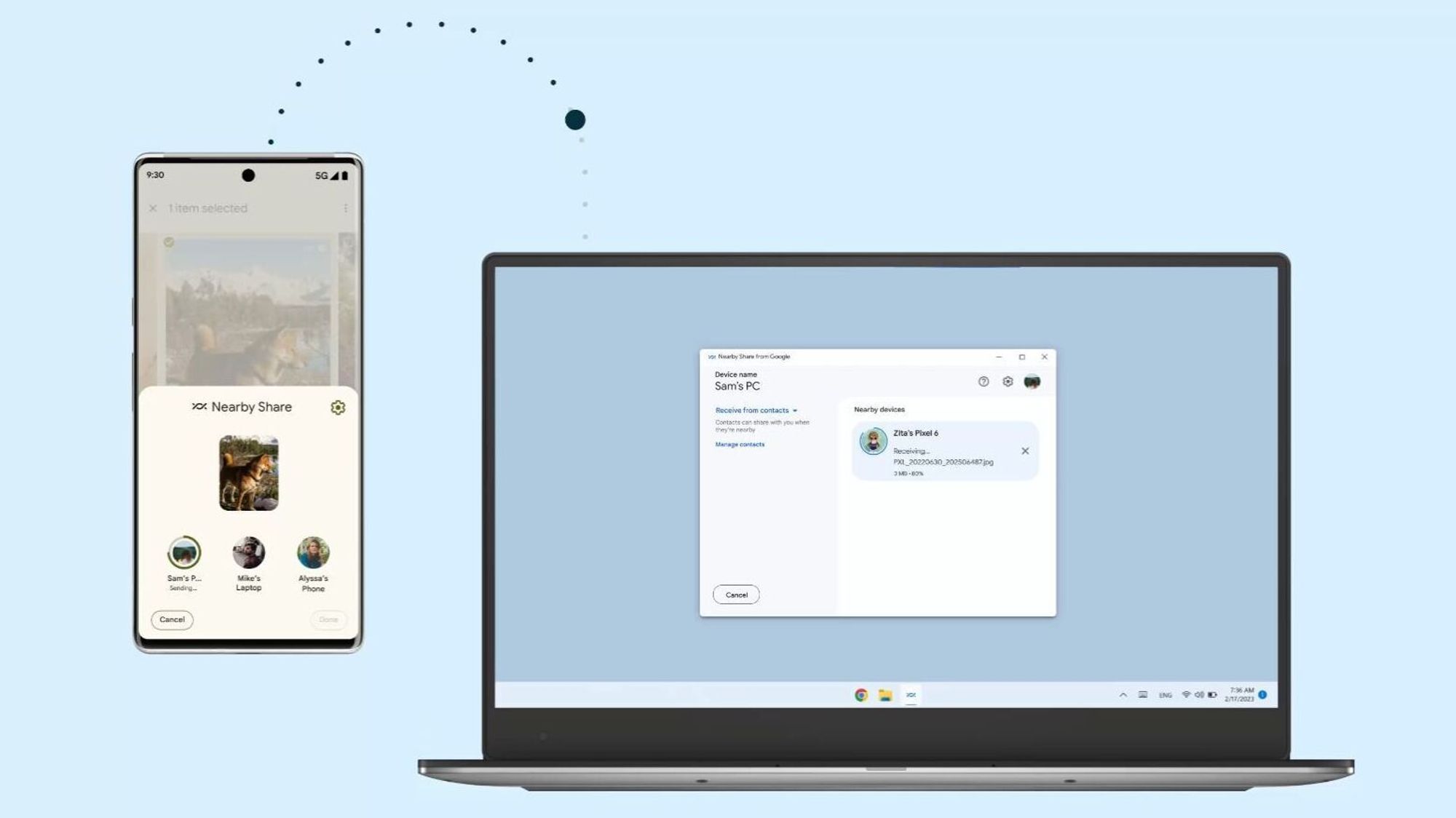

Google med ny funksjon: Nå har det blitt enkelt å dele filer mellom Android-mobilen og Windows

Låste opp på få timer

På mobilene som kun hadde ett fingeravtrykk lagret tok det mellom 2,9 –13,9 timer å låse opp mobilene, mens i de tilfellene hvor offeret hadde lagret det maksimale antallet avtrykk tok prosessen kun 0,66 – 2,78 timer.

Bruteprint krever både teknisk innsikt og tid, og er ikke nødvendigvis en tilgjengelig metode for «mannen i gata». Likevel har den urovekkende, sikkerhetsmessige implikasjoner, ifølge forskerne. Teknikken kan brukes til å låse opp for eksempel stjålne eller mistede mobiler, og politimyndigheter kan potensielt også benytte teknikken.

Forskerne hevder at de aktuelle sårbarhetene er såkalte nulldagssårbarheter, men det er uvisst hvordan mobilprodusentene har respondert på funnene.

For alle de tekniske detaljene, og det er en del av dem, kan man studere selve forskningsdokumentet.

Google har oppdaget kritiske sårbarheter i en rekke mobiler: Kan la hackere ta kontroll