Sikkerhetsforskere i flere sikkerhetsselskaper har oppdaget at i alle fall flere antatt iranske trusselgrupper, blant annet kjent som APT33 og APT34 (Advanced Persistent Threat) klarer å utnytte en sårbarhet (CVE-2017-11774) som Microsoft egentlig fjernet gjennom en sikkerhetsoppdatering til Outlook 2016 allerede for to år siden.

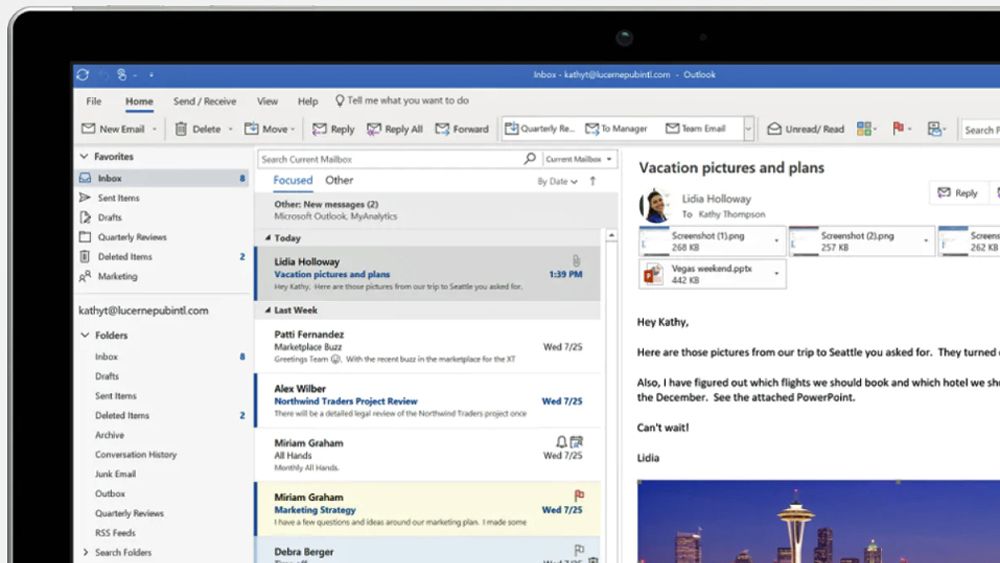

Sårbarheten er knyttet til det som tidligere var en form for hjemmesider til hver av de viktigste mappene i Outlook, slik som innboks, kalender og kontakter. Det var mulig for brukerne å oppgi URL-en til hver av disse sidene gjennom brukergrensesnittet til Outlook.

Innovasjon Norge hacket fra Afrika

Sikkerhetsoppdateringen deaktiverte denne funksjonaliteten av sikkerhetsårsaker, men det har hele tiden vært mulig å skru på igjen selve hjemmesidene. Microsoft forteller selv hvordan dette gjøres på denne siden.

Det er i stor grad den samme muligheten som nå utnyttes av trusselaktørene.

Manipulerer registernøkler

I tillegg til Fireeye, som har skrevet en rapport om dette, har TrustedSecs Red Team vært involvert.

– Det som er sakens kjerne er at vi og APT-aktører reverserer denne patchen med to enkle register-nøkler og benytter dette som en kanal inn på maskiner, skriver Oddvar Moe, senior sikkerhetskonsulent hos TrustedSec i en epost til digi.no.

– Typisk angrep er et dokument som inneholder makrokode som setter disse nøklene. Den ene nøkkelen heter URL, og denne settes da opp til å peke på en ekstern adresse som angriperen kontrollerer. Hver gang Outlook startes, så vil Outlook snakke med den oppgitte adressen og eksekvere koden. Dette angrepet går veldig ofte under radaren på de fleste bedrifter fordi det er jo patchet. Det som er spesielt er at det kun trengs vanlig rettigheter for å sette disse register-nøklene, så det trengs ikke noe form for spesielle tilganger for å utføre angrepet, avslutter Moe.

Har brukt det i flere år

Til Wired sier hans sjef, TrustedSec-grunnlegger Dave Kennedy, at selskapet har benyttet seg av Outlook Home Page-angrep i flere år i forbindelse med «red team»-engasjementer.

– Målet vårt er å bruke reelle angrep og motstandernes metoder mot kundene våre, og Home Page-angrep blir i liten grad merket i nesten enhver organisasjon. Når du har et Microsoft Office-produkt som gjør endringer i Office-registeret, er det veldig vanskelig for å forsvarere å fange det opp, siden det ser legitimt ut, sier Kennedy.

Ifølge Fireeye bruker Outlook Windows-biblioteket ieframe.dll for å gjengi hjemmesidene i Outlook. Fra dette kan angripere trenge ut av Outlooks forsvar og ta kontroll over enhetens operativsystem.

Fireeye oppgir i blogginnlegget hvordan de aktuelle registernøklene kan låse ved hjelp av gruppepolicyer.

Alternativer til amerikanske tech-giganter: Tysk minister har listen klar