Den argentinske sikkerhetsforskeren Manuel Caballero har offentliggjort et særdeles enkelt konseptbevis for hvordan det er mulig å utnytte en til nå ukjent sårbarhet i Internet Explorer. Sårbarheten gjør det mulig å la JavaScript-kode fra et nettsted fortsette å kjøre i nettleseren selv om brukeren navigerer seg til andre nettsteder.

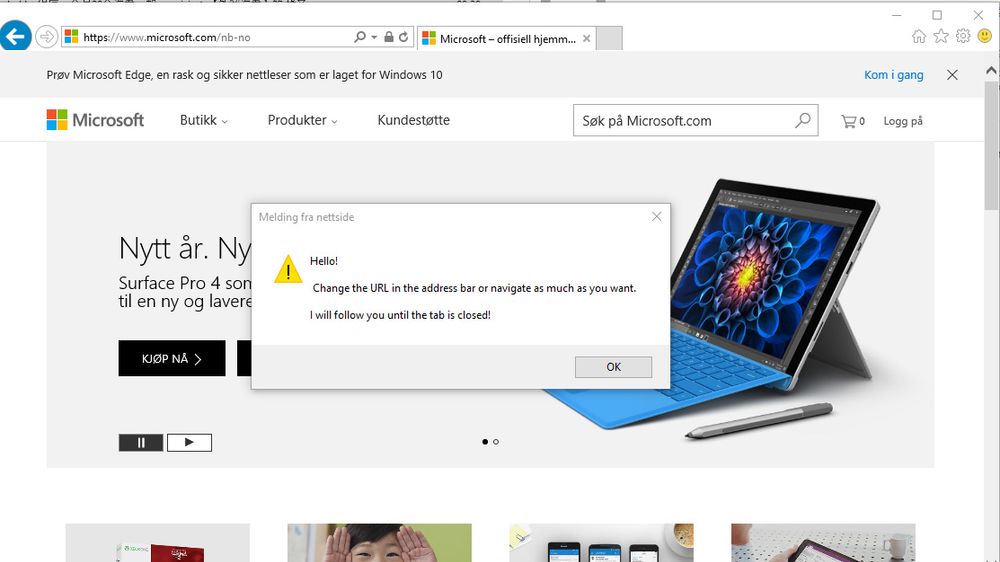

I konseptbeviset er dette synlig ved at den samme popup-dialogen fortsetter å dukke opp med noen sekunders mellomrom, selv om man går til nettsteder som for eksempel Microsoft, Google eller digi.no. Men popup-koden kan erstattes av hva det måtte være av JavaScript-kode, for eksempel kode som laster ned store filer eller setter inn falske annonser eller advarsler på websider som brukeren burde kunne stole på.

Krysser domener

Ved å kombinere dette med en relatert IE-sårbarhet som Caballero omtalte for noen uker siden, er det også mulig for et ondsinnet skript å lese data fra andre nettsteder, inkludert cookies og innloggingsfelter.

Dette skal i utgangspunktet ikke være mulig fordi alle moderne nettlesere har implementert Same Origin Policy (SOP). Den innebærer at websider bare kan lese innhold på andre websider dersom begge har samme opprinnelse (origin), det vil si at de er levert fra samme vertsnavn, med samme protokoll og portnummer.

Men i Internet Explorer, inkludert versjon 11, er det altså mulig å omgå dette fordi nettleseren støtter ActiveX.

Det er i utgangspunktet enkelt å sette en stopper for angrepet, dersom man oppdager det. For selv om JavaScript-koden er «ustoppelig» innen en enkelt fane, fungerer ikke angrepet på tvers av faner. Dermed stoppes kjøringen når man lukker fanen hvor skriptet kjøres.

Angrepet kan for øvrig også kombineres med en enda en teknikk som Caballero har oppdaget. Vanligvis, når man besøker en webside som gjentatte ganger viser en meldingsboks til brukeren, blir brukeren spurt av nettleseren om den vil hindre at websiden viser flere slike meldinger.

Men metoden som Caballero demonstrerer, omgår hele denne sperren, ved å la ActiveX ta seg av visningen av meldingsboksene.

Har ikke varslet Microsoft

Caballero kommer med flere detaljer i et intervju med Bleeping Computer. Der forteller han også at han sluttet å varsle Microsoft om sårbarheter han finner i selskapets programvare fordi selskapet har ignorert mange av hans tidligere rapporter.

%25201%2520(2)%2520(1).png)

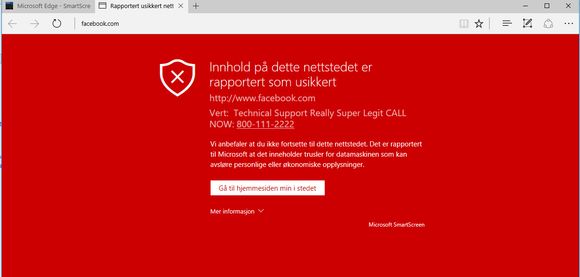

Dette gjelder blant annet en sårbarhet i SmartScreen-funksjonen Microsoft Edge som kan utnyttes til å få nettleseren til å advare om skadevare på ethvert nettsted.

Siden Microsoft ikke har blitt varslet om sårbarhetene av Caballero, er det ikke engang kjent om selskapet kjenner til dem. Det er dermed heller ikke kjent om eller når selskapet vil komme med sikkerhetsfikser som fjerner sårbarhetene.

Project Zero, nok en gang

Også Googles Project Zero offentliggjorde i slutten av forrige uke detaljer om sårbarheter i Internet Explorer og Edge, etter at den litt omstridte fristen på 90 dager mellom varsling og offentliggjøring, hadde gått ut. Det er ikke usannsynlig at Microsoft hadde planlagt å komme med en sikkerhetsfiks til disse sårbarhetene for snart to uker siden. Men som kjent har selskapet måttet utsette utgivelsen av sikkerhetsoppdateringene med en måned på grunn av visse problemer.