Digi.no publiserte i dag en kronikk skrevet av Jonny Rein Eriksen, som til daglig er utvikler i Opera Software. I kronikken peker Eriksen blant annet på det han mener er en alvorlig sårbarhet i måten BankID fungerer på. Han omtaler også et par sårbarheter han har funnet i enkeltbankers mobilapper. Disse har for lengst blitt rettet. Det har derimot ikke svakheten i selve BankID, slik Eriksen ser det. Han varslet daværende BankID Norge allerede 20. mars i fjor.

– Kjent trusselsscenario, ikke en sårbarhet i løsningen

Årsaken er at Vipps, som eier BankID, ikke anser det Eriksen har beskrevet for å være en sårbarhet.

– Jonny Rein Eriksen tok kontakt med oss for første gang i mars 2018, og siden den gang har vi både møtt han og hatt en del maildialog frem og tilbake. Vi setter stor pris på at han bruker tid på å rapportere til oss, og for at media har et fokus på sikkerhet. For at sikkerheten kontinuerlig skal bli bedre i alle typer tjenester må det være et samspill mellom selskaper, media og forbrukerne. Snakker vi ikke høyt om sikkerhet blir ikke brukerne mer bevisste, skriver Hanne Kjærnes, kommunikasjonssjef i Vipps, til digi.no.

– Vi har gått gjennom Jonnys innspill nøye, og gjort en vurdering av problematikken han løfter. Det han mener er et sikkerhetshull, ser vi ikke på som en sårbarhet i løsningen, men i all hovedsak er dette et kjent trusselscenario gjennom phishing. Dette er et problem for flere ulike virksomheter, og vi har flere tiltak på plass for å hindre og detektere dette. Vi jobber kontinuerlig med å videreutvikle disse. Denne tilbakemeldingen har vi også delt med Jonny, forklarer hun.

Blant de sikreste i verden

Kjærnes hevder at BankID helt siden lanseringen har vært en sikkerhetstjeneste som er blant de aller sikreste og tryggeste i hele verden. Hun forteller at sikkerheten til tjenesten videreutvikles kontinuerlig for å møte nye scenarioer, bruksmønstre og behov.

– Når det kommer til informasjonssikkerhet er vi alle på lag, så vi setter alltid stor pris på rapportering. I Vipps har vi en strukturert prosess for å bygge sikkerhet inn som standard i alle våre produkter. Så når vi får tips om mulige feil, er dette noe vi tar på største alvor. Både fordi det gir oss mulighet til å avdekke feil, men også fordi det gir utrolig verdifull informasjon rundt forbedringsmuligheter i utviklingsløpet og produktene våre, fortsetter Kjærnes.

Vipps oppfatter hovedpunktet til Eriksen til å være utfordringen med å identifisere legitime brukersteder av BankID fra en phishingside, med den konsekvens at en angriper kan logge seg på kontoen til en annen bruker.

Dypere forsvarsverk

– For en bruker er det mulig å se at dette er et gyldig brukersted av BankID. Dette er synlig på førstesiden av innloggingsdialogen. Her er det viktig at brukeren har et bevisst forhold til om dette stemmer overens med nettsiden de er på. Dette er et element av et dypere forsvarsverk hvor dette tiltaket inkluderer brukeren av løsningen, påpeker Kjærnes.

Deretter kommer hun inn på noen enkeltelementer i innlegget til Eriksen, som vi her gjengir i sin helhet:

- BankID på mobil

Utfordringene som påpekes rundt BankID på mobil i sammenligning med svensk BankID er vi uenige i. Referanseordene i BankID på Mobil er en del av dybdeforsvaret og kommer i tillegg til visningen av brukerstedet. Vi deler ikke oppfatningen om at «de fleste ikke legger merke til denne informasjonen» og ser på synliggjøring av brukersted som en viktig del av det å etablere kontekst for brukeren. I tillegg må brukeren også ta et aktivt valg om innlogging ved å taste PIN-kode før innloggingen gjennomføres.

- Synliggjøring av brukersted

At BankID brukersteder har et brukerstedssertifikat, er en viktig del av å forsikre brukeren at hun/han er på en gyldig BankID innloggingsside. Brukerstedssertifikatene er grunnlaget for å lage konteksten som forteller brukeren hvem som ber dem om å logge inn.

Eksempelet «nabobil.no» som trekkes frem i artikkelen er et godt eksempel på at brukere bør reagere når nettsted og brukerstedssertifikat ikke er i samsvar, men vi anser ikke dette som et sikkerhetshull. Eksempelet som trekkes frem er et resultat av rutinesvikt og noe som det også fremgår av artikkelen er dette rettet opp. - Opplysning om hvilken bank som har utstedt BankID-identiteten

Dette er helt korrekt og per design da dette er det som gir deg mulighet til å velge hvilken engangskode-mekanisme du ønsker å benytte. Vi har flere brukere som har flere metoder å velge mellom og trenger da å informere om hvilken mekanisme som skal benyttes. Dette er et godt eksempel på at man må kontinuerlig gjøre en avveining av brukervennlighet og sikkerhet.

For å forhindre angrepsscenarier som beskrives i artikkelen, er det bygget inn kompenserende sikkerhetstiltak og anti-fraud-mekanismer for å bygge sikkerhet i flere lag og redusere utfallet av denne typen angrep. - Bruk av samme brukernavn og passord på flere brukersteder er en risiko

I utgangspunktet er vi helt enige i at man ikke bør gjenbruke passord på forskjellige steder da dette gir en risiko for at uvedkommende får tak i passordet gjennom ulike datalekkasjer, implementasjonsfeil eller annet på ett av disse nettstedene.

Ved bruk av BankID får derimot aldri brukerstedet tilgang til denne informasjonen. I stedet stoler brukerstedene på at BankID gjør en tilstrekkelig autentisering av brukeren og kan ved behov få kryptografiske bevis for dette. På denne måten er BankID en klarert tredjepart som er revidert i henhold til europeisk lov og internasjonale standarder for å håndtere denne typen informasjon og prosesser.

Forsvarsverk

Ifølge Kjærnes sikres pålogging eller signering med BankID av brukernavn, passord og engangskode, i tillegg til et «anti-fraud»-system som i bakkant kontinuerlig risikovurderer transaksjoner.

– I tillegg har sentrale brukersteder egne tillegg til den sentrale anti-fraud-mekanismen. Alle elementene må «lyse grønt» for å gi en gyldig innlogging. Anti-fraud-systemet har mange elementer og er del av dybdeforsvaret til BankID, som brukes gjennomgående av både BankID og bankene. Det handler om å bygge sikkerhet i flere lag for tjenesten BankID.

Kjærnes nevner det følgende som eksempler på sentrale deler av dette forsvaret:

- Etablere kontekst

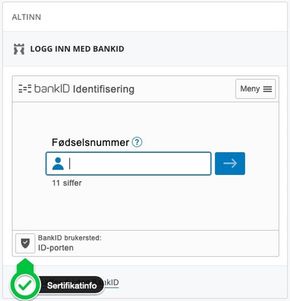

Brukeren skal forstå hvor den er, samtidig er brukervennlighet svært viktig. Både for brukere og sekundært for brukerstedene. - Sertifikatinfo

Sertifikatinformasjon er den primære måten å vise informasjon om brukerstedet. Dette vises i klienten i dag (se skjermbilde til nedenfor til høyre). - Anti-fraud

Vi analyserer og risikovurderer hver innlogging, med resultat som sendes tilbake til brukerstedet. Antallet transaksjoner som flagges som mistenkelige, ligger jevnt på mellom 0,05 og 0,07 promille. Mellom 500 og 1000 av disse flagges hver måned som høy risiko. Håndtering av disse alarmene varierer av grad av alvorlighet og hvor stor risikoen det er ved transaksjonen som forsøkes utført, men kan være alt fra tilleggskontroll til sperring av brukerens BankID.

– En useriøs tilnærming

– Vi anser altså ikke det som tas opp i artikkelen som sårbarheter eller sikkerhetshull i BankID, og har en annen konklusjon i saken enn det Jonny Rein Eriksen har. Det han kommer med er et eksempel på phishing, som er et kjent trusselscenario, for mange ulike aktører – ikke bare BankID. Han beskriver også en trussel i svært spesifikt område, mens vi jobber langt bredere og dypere med sikkerhet. Å kalle disse elementene for sikkerhetshull anser vi som en useriøs tilnærming, oppsummerer Kjærnes.

Vipps avviser også at angrepet i Eriksens eksempel er et Man-In-The-Middle-angrep.

– Jonny hevder i sitt eksempel at dette er et såkalt Man-In-The-Middle-angrep (MITM). Det er det derimot ikke. MITM er et angrep hvor en angriper kontrollerer kommunikasjonen mellom to parter og kan gjøre endringer på denne. Dette utgjør spesielt en trussel ved bruk av usikre trådløse nett. Bruk av kryptert transport (SSL/HTTPS), som de fleste nettsider benytter, bidrar til å minske denne trusselen, selv om det i kombinasjon med angrep mot SSL-infrastruktur eller nøkkellager på brukerens PC fremdeles kan være en trussel, skriver Kjærnes.

Har ryddet opp i noen problemer

Hun legger til at når det gjelder BankID, er Vipps opptatt av alle trusselscenarioer som forsøker å lure brukerne til å avsløre informasjon om sin BankID, ikke bare phishing.

– Flere av momentene Jonny tar opp er også, som han selv sier, ryddet opp i. Noe går på brukerstedenes implementasjon og bruk, mens andre ting er knyttet til BankID og forhandlernes rutiner, forklarer Kjærnes.

– Vi anser den menneskelige faktoren som den største trusselen mot våre brukeres sikkerhet. At det rettes søkelys mot viktigheten av at den enkelte bruker beskytter både passord, kodebrikker og andre sikkerhetselementer, håper vi gjør at våre brukere blir enda mer bevisste på dette. Samtidig jobber vi for å gjøre det enda enklere for brukeren både å vite hvem som ber om en innlogging og å gjøre det enda enklere å bruke BankID som en trygg autentiserings- og signeringsmekanisme. Ikke bare i bank, men også ved stadig flere brukersteder slik at brukere kan slippe å spre brukernavn og passord over stadig flere brukerdatabaser, avslutter hun.

DNB bekrefter

Også DNBs tidligere Finger ID-app er nevnt i Eriksens innlegg. Digi.no har bedt banken om en kommentar til Eriksens omtale av sårbarheten han fant i denne.

– Vi kan bekrefte at vi har hatt dialog med Jonny Rein Eriksen. Vi gjorde en selvstendig vurdering etter at saken ble meldt inn via vårt sikkerhetsmiljø, og avholdt møte med Eriksen slik at han kunne forklare detaljene rundt forholdene han mente utgjorde en sårbarhet. Sårbarheten som ble påpekt, var knyttet til BankID generelt, og ikke til DNB sin implementering av denne i våre løsninger. Vi tok kontakt med BankID for å sikre at de gjorde en selvstendig vurdering av forholdet, skriver informasjonsdirektør Even Westerveld i en epost til digi.no.

– I etterkant av dialogen med Eriksen igangsatte vi arbeid for å sikre varsling per sms ved førstegangsbruk av DNB Finger-ID appen. Etter lansering av ny mobilbank er DNB Finger-ID appen ikke lengre tilgjengelig for ny-registering og brukerne blir migrert over sammen med utrulling av den nye appen, avslutter han.

Jonny Rein Eriksen er sterkt uenig i uttalelsene fra Vipps. Han kommenterer uttalelsene i et leserinnlegg som digi.no publiserer i morgen, lørdag.