Angrepene som utnytter de nå godt kjente sårbarhetene i Microsoft Exchange Server, fortsetter. Fredag i forrige uke uttalte Antti Laatikainen, en senior sikkerhetskonsulent i det finske IT-sikkerhetsselskapet F-Secure at angrepene fortsatt skjer raskere enn de klarer å telle. De aktuelle sårbarhetene kalles nå ofte for ProxyLogon.

Det første man bør gjøre for å sikre seg mot angrepene, er å installere sikkerhetsoppdateringene som Microsoft kom med for omtrent tre uker siden.

Les mer:

Microsoft lapper fire kritiske sårbarheter i Exchange server som utnyttes i aktive angrep

I tillegg mener mange at serverprogramvare som Exchange Server uansett ikke bør være direkte eksponert på internett. ProxyLogon-angrepene gjøres via port 443, altså HTTPS-porten for sikker webtilgang. Ved å begrense tilgangen til denne porten, kan angrepene sannsynligvis forhindres, også uten at sikkerhetsfiksene er installert.

Les også:

Check Point: Du løper en høy risiko ved å eksponere Exchange direkte på internett (for abonnenter)

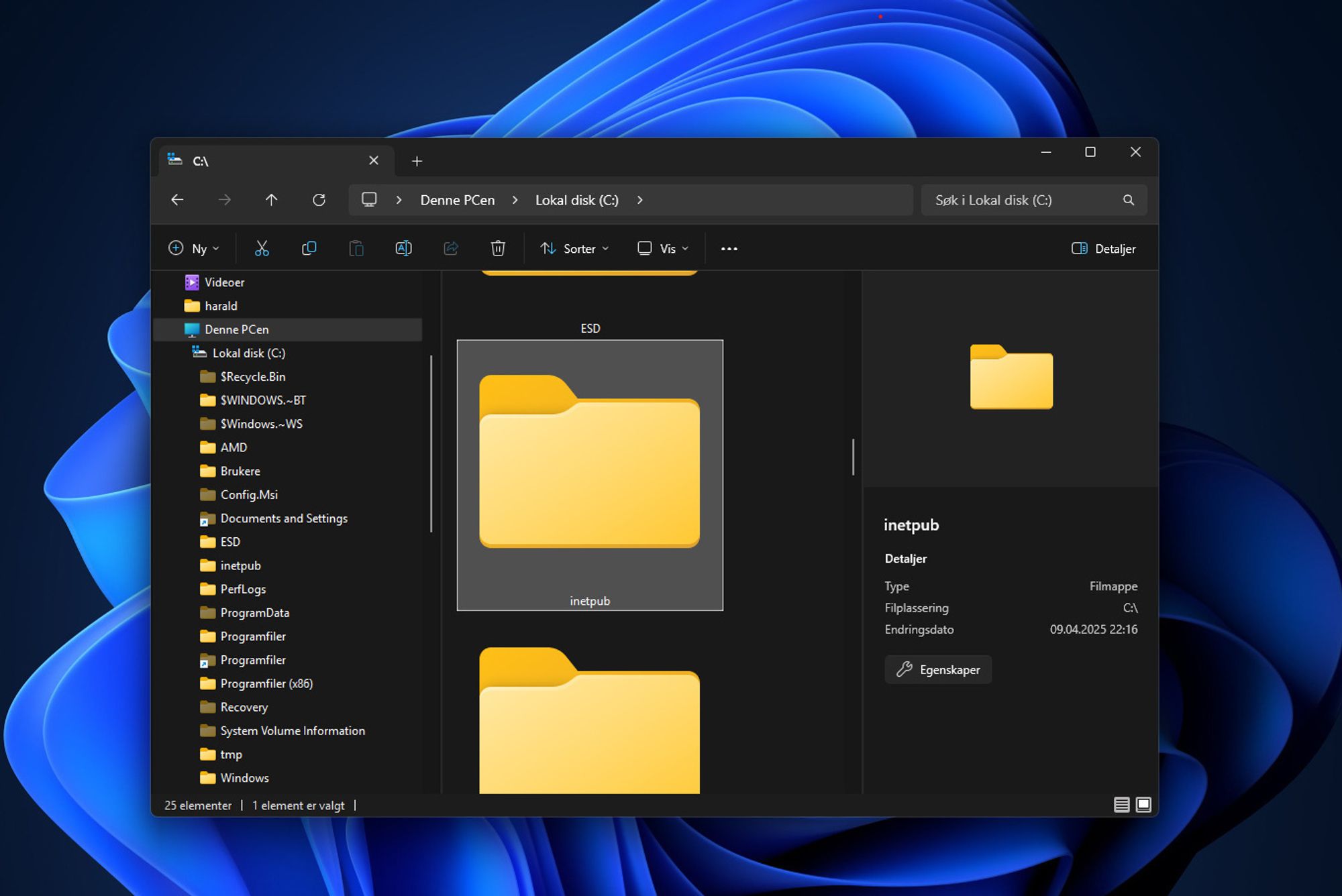

Microsoft: Ikke slett denne nye mappen i Windows!

Mange tusen servere er fortsatt sårbare

Selv om de fleste Exchange Server-installasjoner som er eksponert direkte på internett, nå har blitt lappet, gjelder dette langt fra alle. Dette til tross for at det er få andre IT-relaterte saker som har fått mer oppmerksomhet i presse og en mengde andre steder de siste ukene.

Microsoft Security Response Center kom tirsdag denne uken med Twitter-meldingen nedenfor.

Den forteller at 92 prosent av Exchange Server-installasjonene som er eksponert på internett, har blitt fått installert sikkerhetsfiksene eller på annet blitt beskyttet mot angrepene. Tallene stammer fra en rapport IT-sikkerhetsselskapet Riskq har utgitt.

Selv om dette er en betydelig forbedring på en uke, var det mandag fortsatt nesten 30.000 Exchange-servere som sto åpne for angrep. Forhåpentlig har tallet gått noe ned siden da.

Disse serverne må uansett undersøkes svært nøye. Angrepene har skjedd temmelig bredt, så sannsynligheten er høy for at servere for fortsatt ikke er sikret, allerede har blitt kompromittert.

Alternativer til amerikanske tech-giganter: Tysk minister har listen klar