Et Distributed Denial of Service-botnett (DDoS) bestående av flere hundre tusen Android-telefoner er nylig oppdaget av sikkerhetsforskere. Botnettet – som har fått navnet «WireX» – skal ha blitt brukt som pressmiddel for å tilrøve seg penger fra ulike domeneeiere verden over.

Sikkerhetsforskere hos Cloudflare, Akamai, Flashpoint, Google,Dyn, RiskIQ, og Cymru har i lengre tid jobbet for å identifisere trusselen, og lyktes nylig med å ta ned rotårsaken til nettverket.

20 000 forespørsler i sekundet

Siden nettverket har bestått av telefoner som har sendt ut et stort antall forespørsler på port 80, har det vært svært vanskelig å beskytte seg mot for bedriftene som har blitt angrepet.

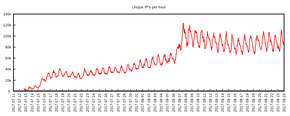

Botnettet skal ha på det meste sendt 20 000 HTTP-forespørsler i sekundet.

– 20 000 forespørsler i sekundet høres kanskje ikke mye ut, men når de blir rettet mot for eksempel en intern søkeside, krever disse spørringene mye ressurser av serverne som står i bakkant, skriver skribent Dan Goodin for Ars technica.

I glansperioden skal «WireX»-nettverket ha bestått av mer enn 120 000 IP-adresser spredt rundt i over 100 forskjellige land.

Domeneeierne skal ha blitt kontaktet og anmodet om å betale en viss sum penger. Om denne summen ikke ble betalt, har domeneeierne blitt druknet i HTTP-trafikk.

300 apper i Google Play

Android-telefonene har blitt infisert gjennom rundt 300 apper som har blitt distribuert via Google Play-markedet. Deretter har de infiserte enhetene blitt koblet på «WireX» nettverket som sovende klienter, mens de har ventet på å bli vekket til live, klare for et angrep.

De 300 appene, som har vært forkledd som multimediaavspillere, fillagringsprogramvare og ringetoner, er nå slettet fra Google Play-butikken.

Sikkerhetsforsker Justin Paine forteller til Ars technica at siden de klarte å identifiserte nettverket på et tidlig stadium, klarte sikkerhetsforskerene også å forhindre at nettverket vokste seg så stort at det ikke lot seg stoppe.

– Det største Android-nettverket som er avdekket

– «WireX»-nettverket er et av de første, og helt klart det største Android-baserte DDos-nettverket som noen gang har blitt identifisert. Vi har aldri sett noe lignende, sier Paine til det amerikanske teknologinettstedet.

Sikkerhetsforskerne sammenligner det Android-baserte botnettet med IoT-nettverket «Mirai».

21. oktober 2016 ble nettleverandøren Dyns serverinfrastruktur i USA slått ut av et DDoS-angrep igangsatt av IoT-enheter. Hendelsen ble omtalt som det første virkelig store IoT-angrepet, og kunne spores tilbake til Mirai-nettverket.

Ny trend

En rekke store netttjenester som Twitter, Spotify, Netflix og PayPal ble satt helt ut av spill da angrepet stod på som verst. Også nettsidene regjeringen.no og stortinget.no ble satt ut av telling.

– Disse ofrene ble utsatt for en ny trend der vi ser at store botnet bruker IoT-enheter for å gjennomføre angrepene. Mirai-nettverket er et eksempel. Vi ser også at flere andre angripere benytter seg av disse metodene, skrev sikkerhetsforskerne i Kaspersky Labs i en rapport dengang.

Det lengste angrepet i siste kvartal 2016 varte i 292 timer – eller 12 fulle dager. Det var også en rekord for året.

Kommer til å bli et økende problem

Seniorrådgiver i NorSIS, Bjarte Malmedal, sa til digi.no i oktober i fjor at han tror store botnet kommer til å bli et økende problem i tiden fremover.

– Vi er i den spede begynnelsen av IoT-revolusjonen. Å lage sikker kode er krevende, og jeg frykter at presset for å nettverkstilknytte alt fra leker til husholdningsprodukter gjør at sikkerheten kommer i annen rekke, fortalte han da.

Malmedal var også bekymret for at IoT-enhetene ikke kommer til å bli oppdatert med sikrere kode.

Etter hvert nye produkter og nye versjoner av disse kommer til, vil produsentene slutte å oppdatere de gamle, fryktet han.

– Men, dette betyr jo ikke at folk slutter å bruke produktene. I stedet står de i de tusen hjem, sårbare og lett å gjøre om til boter i nettverk, forklarte han bekymret til digi.no den gang.