Som digi.no har skrevet om ved flere anledninger denne uken har det blitt avslørt alvorlige sårbarheter i Intels prosessorbrikker. Nå viser det seg at selskapets sjef kvittet seg med aksjer verdt 194 millioner kroner i november. Allerede da visste selskapet om skandalen som stod på trappene.

Det er sikkerhetsfolk i Google som avdekket sårbarheten som rammer prosessorer fra Intel, AMD og ARM. Sårbarhetene ble først offentlig kjent denne uken, men teknologiselskapene har kjent til dem helt siden 1. juni.

Aksjeverdien falt med 3,4 prosent

Etter at den kritiske feilen ble avdekket i media de siste dagene, har selskapets verdi falt med 3,4 prosent.

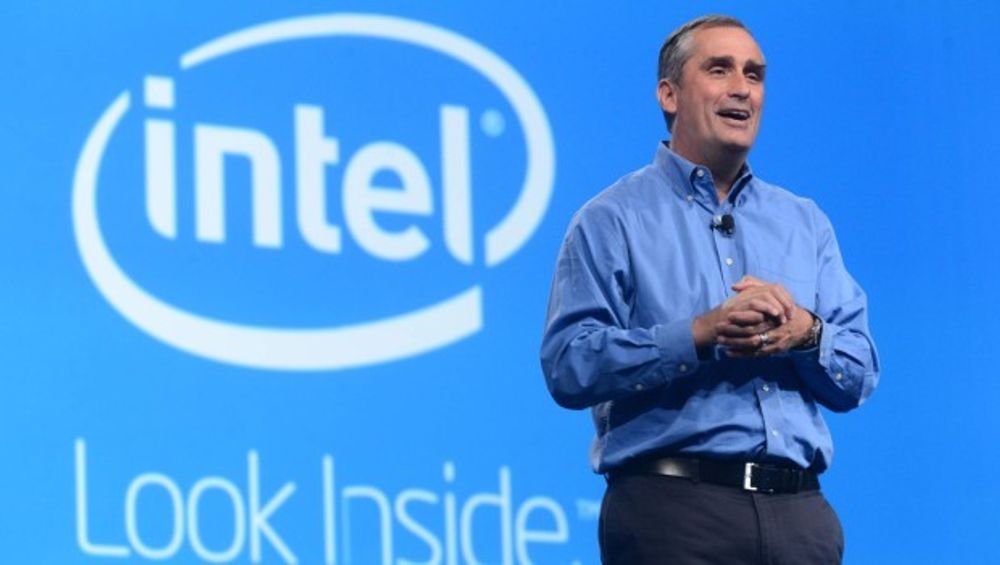

Business Insider skriver at analytikere hevet opptil flere øyenbryn da toppsjef Brian Krzanich solgte både aksjer og obligasjoner for enorme summer i selskapet i november.

Etter nedsalget satt Intel-topp Krzanich igjen med bare 250 000 av selskapets aksjer.

Det betyr at inteltoppen kun satt igjen med det antallet aksjer som ansettelseskontrakten hans krever at han beholder.

Benekter innsidehandel

Intel nekter for at aksjesalget til toppsjef Krzanich har noe med krisen selskapet nå befinner seg i.

– Brians nedsalg har ingen ting med dette å gjøre, og han har beholdt de aksjene selskapet krever av ham, sier Intels presseansvarlig til Business Insider.

Ifølge Intel har nedsalget til Krzanich vært planlagt i månedsvis, og nedsalget kan derfor ikke betraktes som innsidehandel, mener IT-giganten.

Men ifølge offentlige papirer skal ikke Krzanich offisielt ha bestemt seg for å selge sin del av selskapet før 30. oktober i fjor - nesten fire måneder etter at Google varslet selskapet om sikkerhetsfeilen.

Google Project Zero varslet

Amerikanske myndigheter nekter å kommentere om de etterforsker det store nedsalget til Intel-toppen, ifølge den anerkjente økonomiavisen Business Insider.

Det er ansatte i Googles Project Zero som har oppdaget sårbarhetene. Leder for prosjektet har vært sikkerhetsforsker Jann Horn.

Som digi.no antydet i onsdag er sårbarheten knyttet til spekulativ kjøring av kode, en teknikk som benyttes av stort sett alle moderne prosessorer.

I et blogginnlegg skriver Google at det hele startet ved at Jann Horn demonstrerte at ondsinnede kunne utnytte spekulativ kjøring til å lese systemminne som ikke skal være tilgjengelig for prosessen.

Spectre og Meltdown

Det skal gjør det mulig for uautoriserte parter å få tilgang til passord, krypteringsnøkler eller sensitiv informasjon som er åpen i andre applikasjoner, skrev digi.no torsdag morgen.

To av de tre sårbarhetene kalles samlet for Spectre, mens den siste kalles for Meltdown.

Meltdown omgår mekanismen som hindrer applikasjoner i å få tilgang til vilkårlig systemminne, mens Spectre narrer andre applikasjoner i å aksessere vilkårlige lokasjoner i deres eget minne.

Spectre berører både Intel-, AMD- og ARM-prosessorer, men skal være vanskeligere å utnytte enn Meltdown. Samtidig skal ikke sikkerhetsforskerne ha greid å utnytte Meltdown i AMD- og ARM-baserte prosessorer.

Det sistnevnte kan være bakgrunnen for påstandene om at problemet bare berører Intel-prosessorer. For inntil i går kveld var det ikke kjent at det var snakk om mer enn én sårbarhet.