Har du Windows må du snarest oppdatere. Det er påvist flere svært kritiske sårbarheter i operativsystemet.

Microsoft understreker selv at det er viktig å agere raskt. Utnyttelse av svakhetene åpner nemlig for at skadevare kan spre seg automatisk mellom infiserte systemer.

Spredningsfare

Det vil si ondsinnet programvare med dataorm-egenskaper, slik man tidligere har sett med globale utbrudd i form av angrepene kalt WannaCry og NotPetya, som gjorde skade for milliarder.

Konkret er det funnet fire sårbarheter i Remote Desktop Services (RDS), en komponent i Windows for fjernaksess, som har fått løpenumrene CVE-2019-1181, CVE-2019-1182, CVE-2019-1222 og CVE-2019-1226.

Risikoen later til å overgå BlueKeep, som ble offentlig kjent i mai 2019, og den gangen ble omtalt som den mest alvorlige sårbarheten i Windows på flere år.

Eldgammel sårbarhet lar angripere ta kontroll over Windows via Notepad

Denne gang rammes også de nyeste utgavene av operativsystemet, og dermed potensielt langt flere ofre. BlueKeep er kun en aktuell fare på eldre versjoner som Windows 7, Windows XP, Windows 2000 og Windows Server til og med 2008 R2.

Windows 7, Windows 8, Windows 10 og serverutgavene 2008 fram til 2019 er berørt av de nye sårbarhetene som Microsoft advarte mot i går.

Samtidig mener selskapet at faren for konkrete, aktive angrep denne gangen er mer sannsynlig, enn tilfellet var med BlueKeep, skriver Ars technica.

Den gode nyheten er at Microsoft har utgitt sikkerhetsoppdateringer. Feilfiks rulles fortløpende ut til kunder som har aktivert automatiske oppdateringer. Det er også mulig å manuelt laste ned lappesakene.

Bør sjekkes

Windows-maskiner som ikke har aktivert RDS skal i utgangspunktet være immune mot trusselen, men dette kan vise seg å være en falsk trygghet.

Direktør ved Microsoft Security Response Center, Simon Pope, gjør det klart på Twitter at RDS kan bli aktivert på flere mulige måter, slik at det er best å være helt sikre på at tjenesten ikke kjører, fremfor å anta at du er trygg.

Et annet risikoreduserende tiltak er å sørge for at berørte systemer har aktivert Network Level Authentication (NLA).

– NLA krever autentisering før sårbarheten kan utnyttes. Men, berørte systemer er fortsatt sårbare for utnyttelse i form av fjernkjøring av kode dersom angriperen har en gyldig konto som kan brukes til en vellykket autentisering, skriver Microsofts Pope i et blogginnlegg om sårbarhetene.

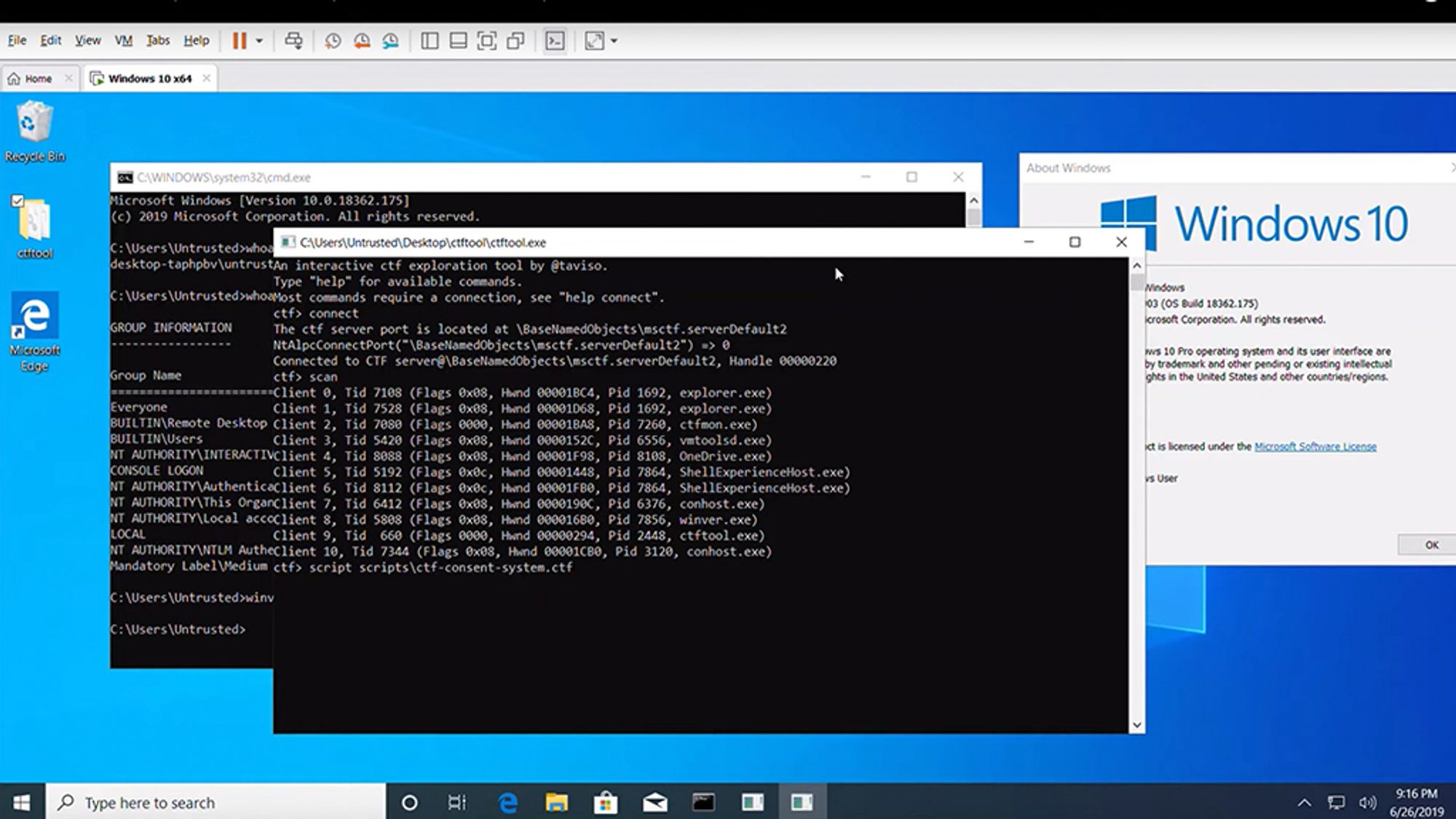

Dette er ikke den eneste alvorlige sårbarheten som har dukket opp i forbindelse med de månedlige sikkerhetsoppdateringene fra Microsoft. Sikkerhetsforskeren Tavis Ormandy ved Google Project Zero har avslørt hvordan hackere kan ta full kontroll over en Windows-PC ved å utnytte en sårbarhet som har eksistert helt siden Windows XP.