Det er nå oppdaget en større mengde potensielt alvorlige sikkerhetsproblemer i den meget utbredte Bluetooth-protokollen, rapporterer blant andre ThreatPost og The Register.

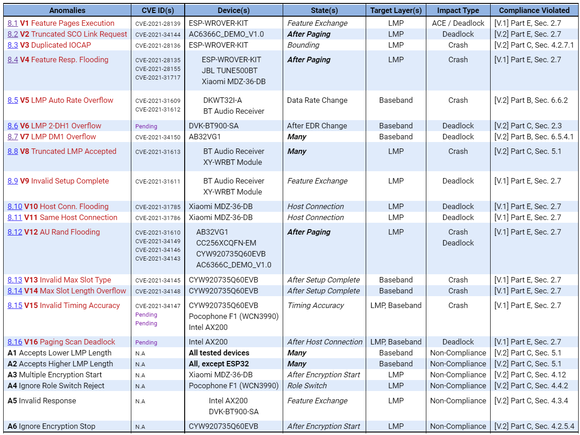

Sårbarhetene teller til sammen 16 stykker og ble oppdaget av forskere ved University of Singapore, som har gitt familien av sårbarheter det norskklingende navnet «BrakTooth». Til sammen 20 CVE-sporingskoder er tildelt sårbarhetene i skrivende stund.

Legger til rette for kjøring av kode

BrakTooth kan ifølge sikkerhetsforskerne gjøre det mulig for ondsinnede aktører å utføre tjenestenektangrep gjennom å krasje fastvaren på enheten, «deadlocking» og – enda farligere – fjernkjøring av kode på enheten.

Sårbarhetene ligger i brikker produsert av flere store aktører, som Intel, Qualcomm og Texas Instruments, og forskerne har også spesifisert en del av produktene som er rammet. Produkter med sårbare systembrikker omfatter blant annet flere av Microsofts Surface-produkter, PC-er fra blant andre Dell og HP og en rekke mobilmodeller.

Flere andre produktkategorier er også omfattet, deriblant audioprodukter som lydplanker og høyttalere og infotainment-systemer i biler.

En grundig teknisk analyse av BrakTooth-sårbarhetene finner du på denne siden.

Ikke alle har fikser

Forskerne sier de har varslet samtlige av produsentene som er omfattet av sårbarhetene, men statusen når det gjelder fikser er veldig varierende. Noen av hullene har allerede fått en fiks, mens for andre pågår det ennå en teknisk etterforskning fra produsentenes side. For et par av sårbarhetene foreligger det ennå ingen konkrete planer om en fiks.

Den mest kritiske sårbarheten, som legger til rette for kjøring av ondsinnet kode, finnes i brikken ESP32, produsert av Espressif Systems. Denne finnes i en rekke IOT-produkter relatert til trening, smarthjem og industriell automatisering.

Må være innen Bluetooth-rekkevidde

Sårbarheten i denne brikken gjør det mulig for angripere å kontrollere GPIO-pinnene (general-purpose input/output), som potensielt kan medføre en stor trussel.

– Som ventet har dette alvorlige implikasjoner dersom et slikt angrep rettes mot Bluetooth-kompatible smarthjem-produkter, skriver forskerne.

Analytiker Yee Ching Tok ved Sans Technology Institute har skrevet en egen analyse av BrakTooth. Der peker han på at trusselen er noe begrenset, men at man likevel bør være på vakt.

– Som en begynnelse bør man være mer oppmerksom på omgivelsene når man bruker Bluetooth. Siden BrakTooth er basert på Bluetooth Classic-protokollen, må en angriper være innen radiorekkevidde for å utføre angrepene. Derfor har sikrede anlegg en lavere risiko sammenlignet med offentlige områder. Når det er sagt, kan det også bli en vanskelig oppgave om en angriper klarer å skjule utstyret godt, skriver analytikeren.

For sluttbrukere anbefaler han å sjekke om enhetene man sitter på, bruker noen av brikkene som er rammet, og oversikten over brikker finner man altså i det tekniske dokumentet.

Forskerne skal slippe et «proof of concept»-verktøy innen utgangen av oktober, og det anbefales også å benytte dette verktøyet for å verifisere hvorvidt man er rammet.

Alvorlig Bluetooth-sårbarhet funnet: Fungerer ved å «ødelegge» krypteringen