Det er mulig å oppnå svært god sikkerhet ved innlogging basert på passord, men det forutsetter at ingen kan få tilgang til eller greier å gjette passordet. Passord anses derfor av mange som utilstrekkelig for å autentisere en bruker. Derfor har mange tjenester innført tofaktor autentisering, typisk et engangspassord som sendes til en konto eller enhet som det i utgangspunktet bare er brukeren som har tilgang til.

Dette øker sikkerheten betydelig, men oppleves ofte som litt tungvint, ikke minst fordi vi stadig må huske passordet.

Ett av de svakeste leddene

– Sikkerheten på weben har lenge vært et problem som har forstyrret de mange positive bidragene weben tilbyr samfunnet. Selv om det er mange websikkerhetsproblemer, og vi ikke kan fikse alle sammen, er det å avhenge av passord ett av de svakeste leddene, sier Jeff Jaffe, CEO i World Wide Web Consortium (W3C), i en pressemelding.

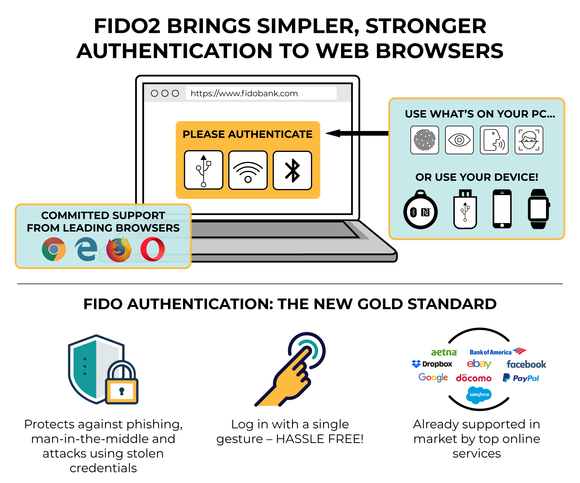

Derfor har blant annet W3C og flere nettleserleverandører gått sammen med blant annet FIDO Alliance om å utarbeide en standard for hvordan innlogging og autentisering kan gjøres helt uten bruk av passord, samtidig som at sikkerheten er minst like god.

Autentiseringsmetodene som tenkes brukt, er ikke ukjente eller uvanlige fra før. Dette kan være biometriske enheter i enheten brukeren benytter, eller en ekstern enhet, slik som en USB-basert autentiseringsenhet eller brukerens smartmobil eller smartklokke.

WebAuthn

Men den kommende standarden, WebAuthn (Web Authentication), som fikk nylig status som en kandidatanbefaling hos W3C, definerer et programmeringsgrensesnitt som webapplikasjoner benytte til å opprette og bruke offentlig nøkkel-akkreditiver for å utføre sikker autentisering av brukere.

Dette avhenger av støtte fra nettleserne. I alle fall Google, Microsoft og Mozilla har begynt å implementere WebAuthn i deres respektivere nettlesere. Det vil si at teknologien relativt raskt kan bli tilgjengelig for nettlesere for Windows, Mac, Linux, Chrome OS og Android.

Firefox er trolig den første nettleseren som får støtte for WebAuthn. Mozilla har for lengst kunngjort slik støtte i Firefox 60, som kommer om en knapp måned. Chrome får offisiell støtte for WebAuthn i versjon 67, som kan ventes i slutten av mai.

Microsoft oppgir at Edge allerede har støtte for WebAuthn, men at støtten foreløpig er deaktivert som standard.

Egne apper

Til Motherboard forteller administrerende direktør i FIDO Alliance, Brett McDowell, at både Google og Microsoft skal komme demonstrere FIDO2-autentiseringsapper for henholdsvis Android og Windows i løpet av april. I Android baseres dette ifølge McDowell på Fingerprint API, mens det i Windows 10 skal være basert på Windows Hello-funksjonaliteten.

Apple har derimot ikke kunngjort planer om støtte for WebAuthn. Det er heller ikke nevnt blant den planlagt funksjonaliteten på statussiden til WebKit-motoren. Men ifølge Motherboard har WebKit-teamet nylig meldt seg inn i den relaterte arbeidsgruppen.

Utviklingen av WebAuthn er som nevnt gjort i samarbeid med FIDO Alliance. Teknologien er en nøkkelkomponent i FIDO2-prosjektet, sammen med FIDOs egen CTAP-spesifikasjon (Client to Authenticator Protocol).

CTAP gjør det mulig for en ekstern autentiseringsenhet, for eksempel en sikkerhetsnøkkel eller en mobiltelefon, å overføre sterke autentiseringsakkreditiver lokalt ved hjelp av USB, Bluetooth eller NFC til enheten som hvor brukeren benytter nettleseren. Dette vil typisk være en pc, smartmobil eller nettbrett.

Både WebAuthn og CTAP er allerede tilgjengelig for bruk.

Eksempel

I spesifikasjonen (paragraf 1.1) er det beskrevet typiske scenarier for registrering og autentisering, hvor brukeren benytter en nettleser på en pc og ønsker å bruke mobilen som autentiseringsenhet.

Registeringen gjøres direkte på mobilen, ved at brukeren logger seg inn eller registrer seg som ny bruker på nettstedet. Deretter vil enheten spørre brukeren om vedkommende ønsker å knytte enheten til nettstedet. Brukeren bes deretter om å bekrefte dette ved hjelp av en tidligere konfigurert autentiseringshandling, for eksempel ved å oppgi en PIN-kode eller fingeravtrykk.

Så snart nettstedet bekrefter at registreringen er gjort, kan mobilen også brukes til autentisering når innloggingen skjer via andre enheter, for eksempel en pc.

Nettstedet spør da om brukeren vil logge inn med mobilen. Bekrefter brukeren dette, vises det et varsel på mobilen. Når brukeren klikke på dette, vises det en liste over brukerens identiteter på dette nettstedet. Brukeren velger den ønskede og bekrefter med pin-kode eller biometri. Da logges brukeren inn på nettstedet i nettleseren på pc-en.

Men dette er bare ett av flere mulige scenarier.

Lagres lokalt

Akkreditivene og de biometriske dataene blir kun oppbevart lokalt på enheten. De sendes aldri til webserveren. I stedet sendes en bekreftelse om at brukeren er autentisert.

WebAuthn har mye felles med Fido 2.0 Web API, som allerede støttes av nettsteder som Google, Facebook, Dropbox og GitHub. Men der hvor Fido 2.0 Web API avhenger av hemmelige adgangstegn lagret i fysiske sikkerhetsnøkler basert på FIDO U2F-standarden, støtter WebAuthn en rekke forskjellige autentiseringssystemer.

– Etter flere år med stadig mer alvorlige datainnbrudd og passordtyverier, er tiden inne for at tjenestetilbydere slutter å være avhengige av sårbare passord og engangskode, og tar i bruk phishing-resistent FIDO-autentisering på alle nettsteder og i alle applikasjoner, sier McDowell i pressemeldingen.

Hva med tap av enheten?

Den kommende webstandarden inkluderer ingen egen løsning for hvordan tap av autentiseringsenheten skal håndteres. Dette skyldes at en slik løsning uansett vil være uavhengig av det WebAuthn-API-et.

I spesifikasjonen oppgis det bare at brukeren må gå til hvert av de aktuelle, tilknyttede nettstedene, logge inn på annen måte og få fjernet enheten fra listen over gyldige akkreditiver.

Trolig innebærer dette at brukerne i de fleste tilfeller må ha et passord i bakhånd likevel, eventuelt en annen registrert autentiseringsenhet, som de kun bruker i nødstilfeller.

Avhenger nødinnloggingen av passord, vil det fortsatt være en fare for at passordet kan bli stjålet. Da er viktig at brukerne har aktivert tofaktor autentisering, og da også én som ikke avhenger av den tapte enheten.

Leste du denne? Første PC-er med ny standard for sikrere og enklere autentisering