Det har det siste kvartalet skjedd en del store endringer i forbindelse med botnett-baserte, distribuerte tjenestenektangrep (DDoS) som er basert på botnett. Dette skriver IT-sikkerhetsselskapet Kaspersky Lab i en rapport som selskapet ennå ikke har gjort offentlig tilgjengelig, men som digi.no har fått tilgang til. Trolig vil rapporten bli å finne via denne siden i nær framtid.

- Leste du denne? Betalte dyrt for tomme DDoS-trusler

Mer Linux

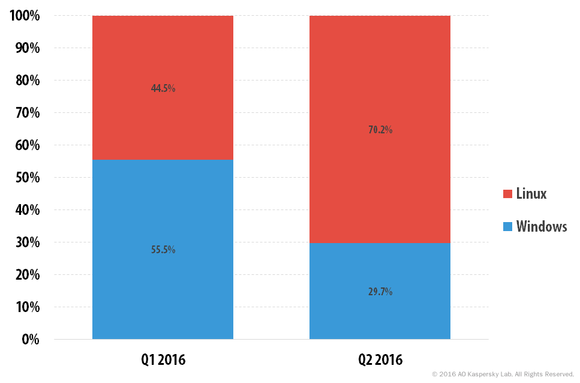

Den mest markante endringen det siste kvartalet dreier seg om hva slags operativsystem DDoS-angrepene utføres fra. I første kvartal var det en liten overvekt av Windows-baserte maskiner som ble brukt i botnett, men forskjellen i andel mellom Windows- og Linux-baserte «zombier» har ikke tidligere vært på mer enn 10 prosent poeng i DDoS-angrep som Kaspersky Lab har registrert.

Men i løpet et siste kvartalet har Linux-andelen plutselig økt kraftig, til så mye som 70,2 prosent.

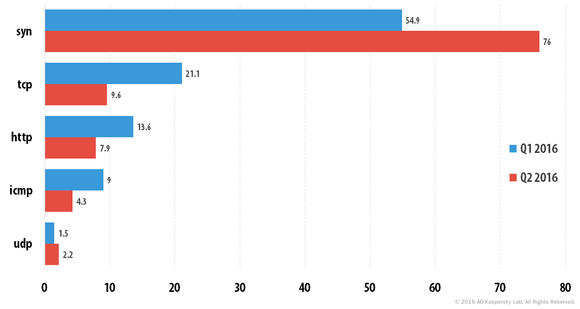

Kaspersky Lab oppgir ikke noen klar forklaring på hvorfor dette har skjedd. Men samtidig med framveksten av Linux-baserte zombier har det også skjedd en markant økning i den ene av flere typer DDoS-angrep som kan utføres.

Også fra før har «SYN flood»-baserte angrep – en form for angrep hvor målet er å oppta så mye ressurser hos det angrepne systemet at det ikke rekker å svare på legitime forespørsler – vært dominerende i Kaspersky Labs statistikker, men i det siste kvartalet har andelen vokst fra 54,9 til 76,0 prosent, men andelen til de fleste andre typer DDoS-angrep til sammen har falt tilsvarende.

Kaspersky Lab konkluderer med at tallene viser at Linux-maskiner er det mest egnede verktøyet å bruke i forbindelse med SYN-DDoS.

– Linux-servere inneholder ofte vanlige sårbarheter, men har ingen beskyttelse fra en pålitelig sikkerhetsløsning, noe som gjør dem utsatt for bot-infeksjoner. Disse faktorene gjør dem til et praktisk verktøy for botnet-eiere, sier Oleg Kupreev, skadevareanalytiker i Kaspersky Lab, i en pressemelding.

– Angrep utført fra Linux-baserte bot-er er enkle, men effektive. De kan være i uker, samtidig som at eieren av serveren ikke har noen anelse om at den er kilden til et angrep. Videre kan kyberkriminelle utføre et angrep med samme styrke som hundrevis av individuelle datamaskiner ved å benytte én enkelt server, sier Kupreev. Han mener derfor at selskaper må sikre seg mot DDoS-angrep med enhver kompleksitet og varighet.

De aller fleste DDoS-angrep, 67,8 prosent i forrige kvartal, varer under fire timer. Men Kaspersky Lab ser også en betydelig økning i angrep som varer 20 timer eller mer. Det lengstvarende angrepet som ble registrert av selskapet i forrige kvartal, tok først slutt etter 291 timer, mer enn tolv døgn.

Kina er utsatt

Kina er helt klart det landet som i størst grad er utsatt for de angrepene som Kaspersky Lab har registrert, og andelen vokste fra 49,7 prosent i første kvartal i år til 71,3 prosent i andre kvartal. Samtidig har andelen angrep rettet mot Sør-Korea blitt redusert fra 26,6 til 11,1 prosent. Til gjengjeld styres hele 69,6 prosent av de registrerte botnettene via sørkoreanske C&C-servere, noe som er en økning på to prosentpoeng siden forrige kvartal.

6,7 prosent av DDoS-angrepene som Kaspersky Lab har registrert, er rettet mot USA. Men også dette er en nedgang fra tidligere. I årets første kvartal var anden på 9,0 prosent.

Ingen av de resterende landene i statistikken har en andel på mer enn 1,7 prosent, og andelen til samtlige av disse landene har blitt redusert.

Mengden av samtidig pågående botnett-baserte DDoS-angrep har i perioden variert fra knapt 200 til mer enn 1600. Selv om antallet varierer sterkt fra dag til dag, mener Kaspersky Lab å se en klar, men svak, oppadgående trend i antallet angrep til nå i år.