I begynnelsen av mars kunngjorde Cisco en ny arkitektur for sikkerhet i nettverk, døpt «Secure Borderless Network Architecture». Hensikten er å etablere en sikkerhetsarkitektur tilpasset rådende trender som nettskymodellen og økende bruk av mobile klienter.

Ifølge Tom Gillis, visepresident i Cisco og ansvarlig for selskapets forretningsenhet for sikkerhetsteknologi, betyr disse trendene at det ikke lenger er mulig å trekke noen klar grense mellom egen organisasjon og omverdenen, slik dagens sikkerhetsarkitektur forutsetter.

– De tradisjonelle grensene mellom nettverkene er i ferd med å forsvinne, forklarer Gillis i en presentasjon lagt ut på nettet.

Han peker på hvordan mobilitet og nettskyen («cloud computing») fører til et mangfold av forbindelser og datadeling. Det er ikke lenger mulig å trekke et klart og entydig skille mellom eksternt og internt, og da kan heller ikke sikkerhetsmodellen forutsette et slikt skille.

Når applikasjoner, infrastruktur og datakraft leveres som tjenester, blir klienter og brukere fordelt på flere steder i nettet, og det oppstår mange flere kilder til data.

– For sikkerheten er dette en dødelig kombinasjon. Tenk på hva som skjer når økonomidirektøren bruker en mobil enhet til å sjekke salgsprognosen på salesforce.com. Den transaksjonen, og den forbindelsen, kommer aldri i kontakt med noen brannmur, sier Gillis.

Målet med Ciscos nye sikkerhetsarkitektur er følgelig å lage en sikkerhetsmodell der man muliggjør en sentral håndtering av revisjon, logging, tilgangskontroll, autentisering, vern mot ondsinnet kode og forebygging av trusler i et «nettverk uten grenser».

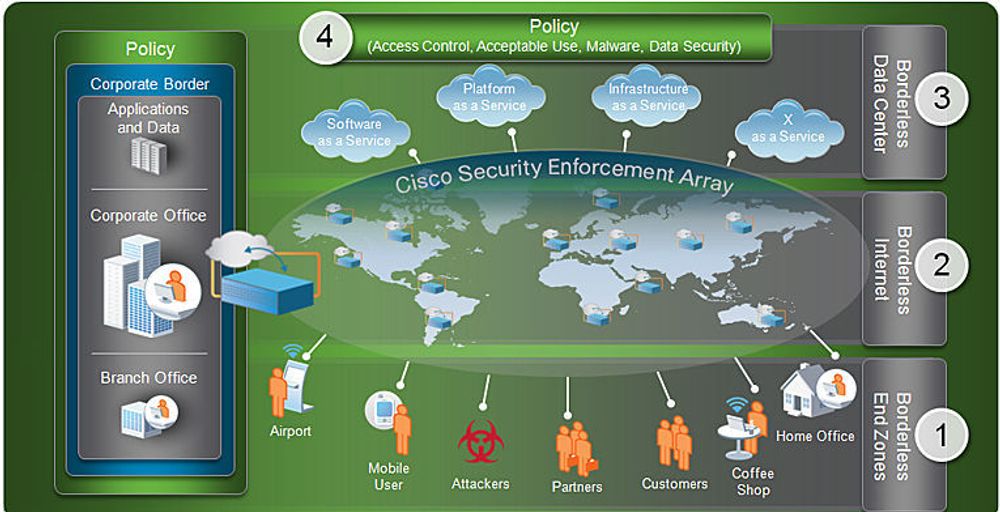

Arkitekturen fordeler sikkerhetsløsninger på tre ulike områder. De to første er åpenbare: henholdsvis klienter og virtualiserte datasentraler. Det tredje området er utstyr og tjenester for å håndheve sikkerheten, som ifølge Cisco i prinsippet skal kunne plasseres hvor som helst i nettet, og levere sikkerhetstjenester i samspill med løsninger i klientene og datasentralene. I Ciscos presentasjon omtales hvert av disse tre områdene som «pilarer» i den samlede arkitekturen.

I tillegg kommer en fjerde pilar, i form av et «lag» med regelbasert kontroll for å verne mot ondsinnet kode og uautoriserte forsøk på å nå vernede data.

Reglene omfatter autentisering, og helt generelt hvem som skal ha tilgang til hva, avhengig av tid, sted og anvendt klient. Organisasjonen som skal beskytte sin IT, skal ha ett sted for å etablere disse reglene, i visshet om at de vil bli håndhevet for alle tjenester. Man skal ikke være nødt til å gå ett sted for å justere et spamfilter, et annet for å innstille et snokvern, et tredje for å etablere single sign-on og så videre.

Gillis bruker virtuelle private nett (VPN) som eksempel når han skal utdype forskjellen mellom den nye og den gamle sikkerhetsmodellen. Poenget med den nye modellen er at en klient alltid skal ha et vernenivå tilsvarende det man hadde fått med VPN, og at VPN følgelig blir overflødig. Han sammenlikner VPN med en paraply som brukeren selv kan velge å slå opp: Når paraplyen ikke er slått står man uten vern. Med «borderless network security» har ikke brukeren dette valget: Paraplyen er alltid oppe.

Poenget er altså at Cisco ser for seg å legge alle sikkerhetsfunksjoner i selve nettverket, slik at disse trer i kraft straks en klient kopler seg på. Å ha en Internett-forbindelse skal være tilstrekkelig til å påkalle bedriftens sikkerhetsopplegg.

I datasentralen dreier Ciscos nye sikkerhetsarkitektur seg om å løse utfordringen med å sikre virtuelle servere.

Ideen er i prinsippet det samme som det VMware legger opp til: Sikkerhetstjenester som brannmur, snokvern og e-postsikkerhet kjøres på hypervisoren, i det samme laget som bærer de virtuelle serverne, og gjøres automatisk tilgjengelige for alle applikasjonene som går i de virtuelle serverne. Cisco ser også for seg at sikkerhetstjenester vil kunne leveres fra virtuelle svitsjer, som Nexus-tjenester.

De to første produktene tilpasset denne arkitekturen ble kunngjort i forrige uke: Cisco AnyConnect Secure Mobility solution og en utvidet utgave av Cisco TrustSec. Begge dreier seg om autentisering og håndheving av fininnstilte tilgangsregler.

AnyConnect Secure Mobility dreier seg om å sikre samspill mellom en egen «Mobility Client» og annet utstyr, nærmere bestemt et dedikert apparat for websikkerhet i serien IronPort S, og brannmuren Adaptive Security Appliance. Både klienten og IronPort-enheten er utvidet med nye funksjoner, slik at man oppnår kan tilby sikker tjenestetilgang til både driftede og ikke-driftede klienter, og sørge for mer dyptgripende kontroll.

TrustSec er Ciscos løsning for å bygge adgangsregler, identitetskontroll og allment vern inn i selve nettverket. TrustSec er utvidet til å omfatte enda to produkter: Network Admission Control (NAC) som skal sjekke at apparater er tilstrekkelig oppdatert med tanke på vern mot ondsinnet kode og sårbarheter i systemvare og applikasjoner før de slippes inn på nettverket, og Identity-Based Networking Services (IBNS).

Støtteuttalelser innhentet fra pilotkundene framhever dels muligheten for å forene brukerhensyn – la dem velge hva det måtte være av bærbare pc-er og mobiltelefoner – med sikkerhetshensyn, dels evnen til å sikre tjenester levert over nettskyen. Telecomputing er en pilotkunde som legger vekt på det siste.

Les også:

- [30.06.2010] Cisco varsler iPad-alternativ til bedrifter

- [24.03.2010] Virtuelt direktorat

- [10.03.2010] Ny kjempe fra Cisco skal gi video til alle

- [18.12.2009] Alle sykehus får felles brukerportal

- [03.12.2009] Cisco-slepp for SMB-markedet

- [28.10.2009] Cisco kjøper enda et sikkerhetsselskap