Det har oppstått en diskusjon i IT-sikkerhetsmiljøene om hvor tidlig sikkerhetsmyndighetene burde varslet at MobileIron-nulldagssårbarheten ble utnyttet, etter at departementenes IT-plattform ble kompromittert. I særdeleshet gjelder dette for de virksomhetene som benyttet MobileIron og som dermed hadde sårbare instanser tilgjengelig fra internett. Dette var 2900 instanser globalt, hvorav noen befant seg i Norge. Dette er en viktig diskusjon hvor det er ulike hensyn som må tas. Derfor en liten honnør til dem som bidrar til å løfte denne debatten i Norge.

NSM uttalte blant annet at de varslet i «sine kanaler», både nasjonalt og internasjonalt. Kritikken som fulgte handler blant annet om at mange ikke nødvendigvis er i eller følger disse kanalene. En generell varsling offentlig om at det var oppdaget en nulldagssårbarhet i MobileIron, kunne ført til at flere virksomheter hadde iverksatte forebyggende tiltak. Dette er et fornuftig og godt innspill som bør utforskes videre. Vi har utvilsomt rom for å forbedre hvordan totalforsvaret fungerer i Norge.

Tre grunner til å tro det er en statlig aktør

Samtidig er det ett aspekt jeg ikke har sett i den pågående diskusjonen, og det er trusselaktør-perspektivet: Trusselaktøren som står bak aktiviteten i dette tilfellet, er ikke offentlig kjent. NSM (med flere) har likevel antydet at det er en statlig aktør med stor kapasitet. Det er det all grunn til å anta ettersom

- det er en tidligere ukjent nulldagssårbarhet som er utnyttet,

- det er en IT-plattform til norske departementer som ble kompromittert og

- nulldagssårbarheten befant seg ikke hos hvem som helst, men nettopp på en sentral IT-plattform for flere norske departementer.

Hvorfor er dette relevant for diskusjonen knyttet til tidspunktet for offentlig varsling?

Ny toppleder i Advania Norge

Har trolig allerede en anelse

For det første vil en statlig aktør i de fleste tilfeller velge mål som samsvarer med deres strategiske målsettinger. Dersom de er på etterretningsoppdrag og utfører spionasje på vegne av en annen stat, vil de mest sannsynlig velge et fåtall håndplukkede mål for kompromittering. Slik som for eksempel sentrale statlige institusjoner. Dersom aktøren har andre strategiske målsettinger, for eksempel teknologi- eller industrispionasje, vil de med sannsynlighet velge andre mål enn norske departementer.

De kan imidlertid ha både og, så det ene utelukker ikke det andre. Disse strategiske målsettingene er ofte langsiktige og endrer seg ikke fra dag til dag. Derfor er det god grunn til å anta at etterretningsmiljøene våre allerede har en idé om potensielle aktører.

Vil unngå eksponering

For det andre vil trusselaktøren som oftest utnytte nulldagssårbarheten kun et fåtall steder. Dette nettopp for å unngå eksponering og deteksjon. Jo flere steder sårbarheten utnyttes, jo større er sannsynligheten for oppdagelse. Derfor vil aktøren i mange tilfeller utnytte sårbarheten kun hos de virksomhetene som det virkelig er interessant å kompromittere. Dette er en del av aktørens operasjonssikkerhet.

Og da er vi tilbake til hva som er intensjonen med cyberoperasjonen (ref. over), altså hvilke strategiske målsettinger trusselaktøren ønsker å oppnå.

Dersom trusselaktørens strategiske målsettinger var, som for russiske aktører i Ukraina, å påføre norske virksomheter mest mulig skade (cybereffekt-operasjoner), ville kompromitteringen trolig vært av et annet omfang. De ville også gått mot andre mål. Og aktøren ville benyttet andre metoder for å kompromittere IT-systemene.

Fordelen med en nulldagssårbarhet er nettopp at få eller ingen andre kjenner til den, slik at det er vanskeligere å avdekke at sårbarheten blir utnyttet. MobileIron er (etter hva jeg vet) ikke en spesielt utbredt programvare i Norge sammenliknet med annen programvare som ofte er eksponert mot internett. Slik som for eksempel Exhange e-postservere.

Bilutleiefirma rammet av omfattende datainnbrudd

Gjør ikke nødvendigvis alt som er mulig

Det er derfor ingen grunn til å regne med storskala kompromitteringer eller forsøk på cybereffekt-operasjoner i Norge som følge av MobileIron-sårbarheten. Dette igjen taler for at varsel ikke bør utstedes for tidlig. Det hjelper imidlertid ikke dem som faktisk har en sårbar MobileIron-instans eksponert på internett. Heldigvis kan disse (forhåpentligvis) berolige seg med at de ikke befinner seg blant virksomhetene og IT-systemene som er i målbildet til trusselaktøren bak operasjonen.

En statlig trusselaktør på etterretningsoppdrag utnytter ikke sårbarheten hos hvem som helst selv om den har mulighet til det. Dette til forskjell fra de kriminelle aktørene som er ute på røvertokt.

Et offentlig varsel gir også informasjon til trusselaktøren om hva forsvarerne vet. Dette kan en strategisk aktør utnytte. For eksempel kan det vise at forsvarerne ikke har kontroll på alle mulige veier inn og bakdører som aktøren kan benytte seg av. Alt dette, og mer, må med i vurderingen om hvor tidlig, om hva og i hvilke kanaler man varsler om aktiv utnyttelse av nulldagssårbarheter.

Dette bør imidlertid ikke være til hinder for å varsle flest og tidligst mulig om kritiske sårbarheter.

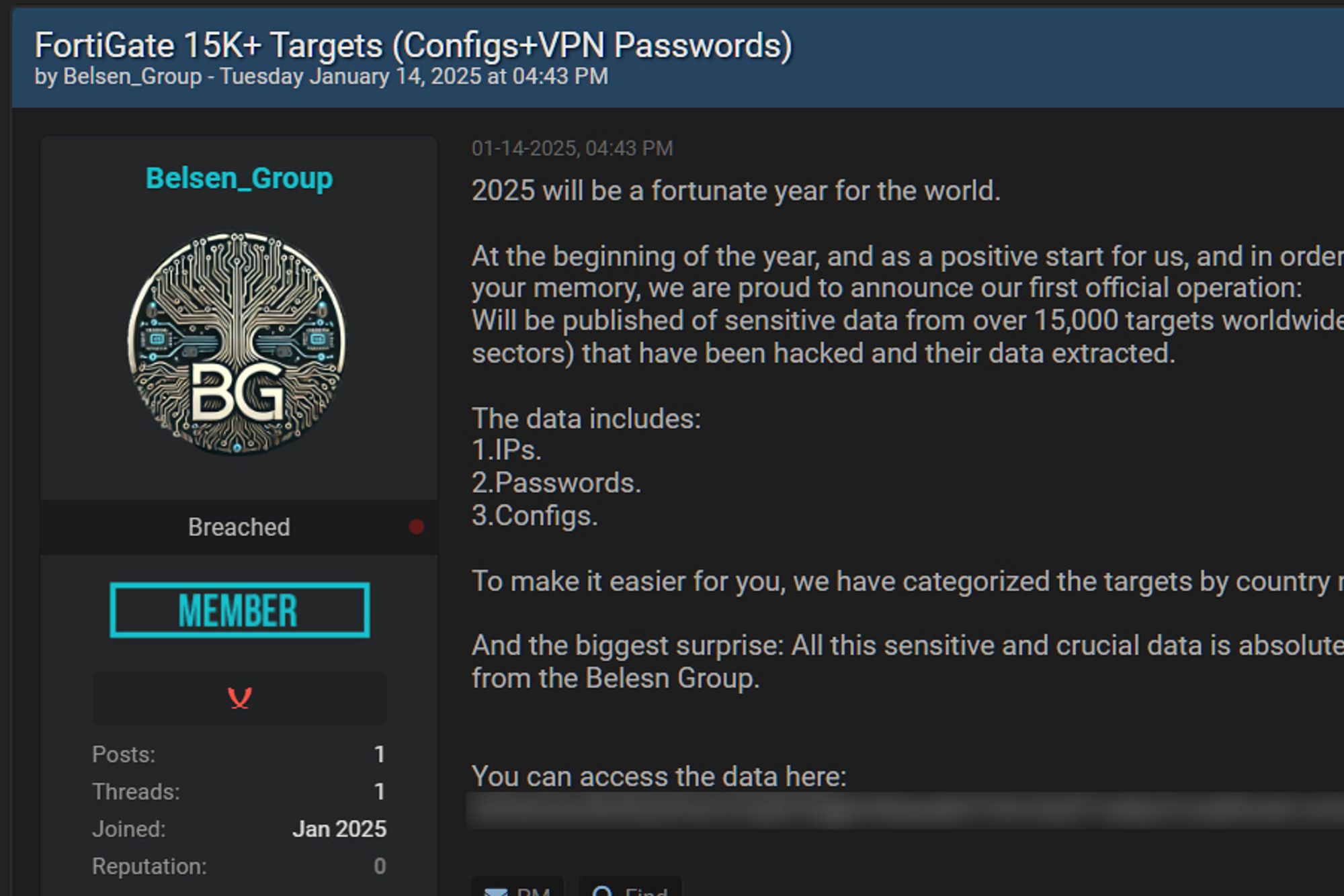

Sjokklekkasje av 15.000 brannmurer: – Krise!