I 2018 uttalte NSM følgende: «Det er trygt å bruke utenlandske skytjenester. Det kan være bedre enn å håndtere det selv in house. Alle virksomheter må imidlertid være seg svært bevisst hva de tjenesteutsetter og hvilken risiko det innebærer. Tjenesteutsetting må gjøres etter en grundig verdi- og risikovurdering. Det vil alltid eksistere risiko. Risikoen må vurderes opp imot hvor verdifull informasjonen er».

I sin nylig publiserte rapport Risiko 2020 sier NSM stort sett det samme, men lener seg litt lenger fremover med noen overordnede råd og anbefalinger. De inviterer til debatt om temaet, men gir forståelig nok få konkrete råd, siden dette er et minefelt av tekniske, funksjonelle, økonomiske, juridiske og ikke minst politiske problemstillinger.

Kan man fremdeles si at det er trygt å bruke utenlandske skytjenester? Som vanlig er det trusselaktøren du står overfor som bestemmer. Har du, som NSM påpeker, gjort en grundig verdi- og risikovurdering og innrettet deg deretter så er det en akseptabel påstand. Men det betyr selvfølgelig ikke at du ikke kommer til å bli kompromittert.

«Have I Been Pwned»? Svaret er trolig JA – mange ganger

Tjenesteutsetting har kommet for å bli

Tjenesteutsetting og skytjenester er kommet for å bli. Fremveksten er et resultat av en miks av mange forskjellige trender, som teknologiutvikling, standardisering og ønske om variantbegrensning. Stordriftsfordeler, kostnadseffektivitet og bunnlinje veier også tungt. Organisasjoner fokuserer på sin kjernevirksomhet og setter ut de andre oppgavene, som f.eks. IT-drift, til eksterne aktører som har dette som sin kjernevirksomhet.

Markedet har modnet, og leverandørene har tilsynelatende hatt et økt fokus på sikkerhet. Innovasjonstakten i privat sektor har passert den i offentlig sektor, og man har i stor grad gått over fra proprietære og egenutviklede løsninger til Commercial Off-The-Shelf løsninger (COTS), spesielt i forsvarssektoren. Dette er for det meste gode ting, men det er ikke opplagt at det har vært den beste løsningen for samfunnssikkerheten.

I et NATO-møte for rundt 10 år siden hørte jeg et foredrag som het «Death of the Perimeter». Hovedbudskapet var at IT-systemer ikke lenger kan beskyttes med perimetersikkerhet, dvs. at systemene befinner seg i en bygning eller et område, med vegger eller gjerder rundt, og som er sikret med låser på dører eller porter. Den tiden var over, siden systemer nå var koblet til nettverk, og derfor kunne angripes på avstand, uavhengig av perimeteren.

SIGINT tar over for HUMINT

Går vi enda lenger tilbake befant sensitiv informasjon som industrihemmeligheter eller sikkerhetsgradert informasjon seg stort sett på papir, i få og nummererte kopier som lå i hvelv i sikrede bygninger. Gjerne i militærleirer med høy sikkerhet og væpnede vakter på utsiden. Mangfoldiggjøring av dokumenter skjedde manuelt, og spredning var derfor begrenset. Kommunikasjon og distribusjon gikk med kurér. Industrispionasje var et problem, men den var basert på manuell innsats.

Trusselaktørene på denne tiden konsentrerte seg mest om menneskelig innhenting av informasjon, som på etterretningsspråk kalles HUMINT (human intelligence). Situasjonen var mer oversiktlig enn nå. Informasjon om privatpersoner var begrenset, og den var dessuten spredt, og stort sett tilstrekkelig beskyttet mot datidens trusselaktører. Siden utgangene i perimeteren var få, var det ofte mulig å finne frem til en lekkasje, selv om det kunne ta tid.

Dette endret seg da informasjon ble lagt inn i informasjonssystemer i nettverk. Informasjon er nå mer sentralisert, og flyttbare lagringsmedier gjør det lett å kopiere og ta med seg store mengder informasjon. Nettverkskabelen har laget hull i barrieren som tidligere ble fysisk beskyttet av låser og vakter. Det er ikke lenger tilstrekkelig å beskytte perimeteren. Kabelen går under gjerdet eller gjennom luften, gjennom veggen, inn til kilden og ut igjen. Det ble billigere, enklere og tryggere å angripe fra utsiden enn å forsøke å komme seg forbi vakter og låste dører.

Nå gjelder det å finne veien forbi brannmurer og andre digitale sperrer som ikke alltid er like godt implementert og konfigurert. SIGINT (signals intelligence) gikk derfor på mange måter forbi HUMINT som metode for de mer avanserte trusselaktørene som derfor utviklet en helt annen type kompetanse.

Cyberangrep koster danske universiteter millioner – likevel mangler avgjørende våpen

Mindre risiko for angriperen

Risikoen for angriperen er blitt mindre, siden man nå kan sitte utenfor perimeteren - kanskje i et annet land - og bruke tredjepart som dekke for å vanskeliggjøre attribusjon (å avsløre hvem en angriper er). Lekkasjen er ikke lenger så lett å finne. Angrep kan gjøres fra gutterommet, men selvfølgelig gjøres dette mer effektivt av godt finansierte statlige organisasjoner der angriperne ser ut som deg og meg. De har kjernetid fra 08 til 16, sitter i kontorlandskap og har kantine, kaffemaskin, pensjonsordning, after work vodka på fredag og fri i helgene. I noen tilfeller har faktisk faste arbeidstidsmønstre, tidssoner og fridager bidratt til attribusjon av angrep og ondsinnet programvare.

Den store game-changeren kom imidlertid med trådløse nettverk og protokoller. Nå behøver man ikke lenger å finne en nettverkskabel å angripe, man kan gå gjennom luften og veggene. Og det skulle bli verre: Med utbredelsen av Internet of Things (IoT) eksploderte antall angrepspunkter. Vi har forlengst sett angrep på IT-systemer via akvariepumper og friskluftanlegg. Ansatte tar med seg bærbare enheter inn bak perimetersperren, og disse kan kartlegge og samle inn informasjon om andre typer enheter de kommer i nærheten av, som funksjonalitet, produsent, versjon, posisjon, protokoller etc. I mer avanserte tilfeller kan de fjernstyres til å avlytte og avtitte omgivelsene på kommando. Perimeteren er i praksis opphevet og nærmest verdiløs dersom ikke organisasjonen har innført strikt kontroll eller forbud mot slike enheter innenfor kontrollerte, beskyttede og sperrede områder.

Og med kommersiell tjenesteutsetting og skytjenester opphever man ikke bare perimeteren, men informasjonen flyttes ut av lokalene og man overlater til andre å passe på den. Ikke bare ut av lokalene, men ut av området og landet, og man vet ikke engang nødvendigvis hvilket eller hvilke utland informasjonen nå befinner seg i. Man vet ikke hvor den er, hvem som passer på den, eller hvilke interesser de har. I etterretningsverdenen finnes ingen venner. Og med lange leverandørkjeder kommer både avhengighet av ukjente underleverandører og risikoen for pulverisering av ansvar. Man kan bli offer for tilfeldigheter og omstendigheter som er helt utenfor egen kontroll.

Jo lenger hjemmefra, jo vanskeligere å forsvare

Hva om en funksjonssvikt eller en naturkatastrofe i et annet land fører med seg at din tjeneste slutter å virke? Om eierskapsforhold hos leverandøren endrer seg? Eller du blir collateral damage i en internasjonal konflikt i utlandet der Norge ikke er involvert. Eller fordi Norge/NATO selv har kommet i konflikt. Kanskje det var en annen tjeneste som var det egentlige målet ved et angrep, men din tjeneste ble også påvirket, siden du hadde samme leverandør. Eller et angrep rettes mot din tjeneste der den befinner seg, fordi det er enklere enn å gjøre det der enn i Norge etter at lokal lovgivning eller styringsform har endret seg. Jo lenger unna informasjonen befinner seg, jo lenger er veien hjem, og jo lettere er det å blokkere tilgangen til den. Systemer skal virke i fred, krise og krig, og jo lenger «hjemmefra» de er, jo vanskeligere er det å forsvare dem.

.jpg)

De store kommersielle skytjenestene er allikevel sikrere og mer pålitelige enn det de fleste små og middels aktører kan implementere selv, og de blir stadig bedre. Modning i markedet gjør at aktører som Amazon, Oracle, Google og selv Microsoft leverer solide tjenester med redundans, opp- og nedskalering, migrering, kryptering og høye sikkerhetsnivåer. Jo sikrere systemene blir, jo vanskeligere blir det å hente ut informasjon vha. SIGINT.

Angrepene rettes derfor i større grad mot brukeren, i form av phishing, social engineering og angrep på klientprogramvare. VPN (Virtual Private Network) er en sikker måte å kommunisere trygt med arbeidsplassens systemer fra utsiden på uten å bli avlyttet, men utvider samtidig perimeteren til hjemmekontorene, hotellrom og kafébord. BYOD (Bring Your Own Device) gir brukeren mulighet for å bruke sitt eget utstyr på jobben. Det er praktisk og brukervennlig, men kan åpne for sårbarheter som er håndtert i organisasjonens standardutstyr. Angrep på sentrale IT-systemer kan derfor gjøres gjennom brukeren «ute i felten».

Windows 10 er fortsatt sårbar

Covid-19 har gjort det enklere

Med store deler av befolkningen i hjemmekontor pga. COVID-19 har disse mulighetene økt betraktelig. En forfalsket mail med linker og dokumenter kan se helt tilforlatelig ut med troverdig innhold, avsender og mottaker. Og brukeren behøver ikke lenger å være «dum» for å klikke på en suspekt link eller åpne et ondsinnet dokument, selv om det selvfølgelig hjelper. En uoppmerksom bruker kan lett bli en ubevisst innsidetrussel. Og dermed har HUMINT igjen blitt en viktig angrepsvinkel. Dette bekreftes av de årlige trussel-/risikovurderingene fra PST, NSM og Etterretningstjenesten. Spesielt sistnevnte - senest i Fokus 2020 - er veldig tydelig på hvor den største trusselen kommer fra.

Vi beskytter lettere samfunnskritiske systemer mot angrep når de befinner seg i vårt eget land, der vi har kontroll på nettverksinfrastrukturen. Vi styrer selv reguleringer, lovgivning og håndheving av dem, og kan tilpasse disse når nye situasjoner dukker opp og trusler endrer seg. Vi har nasjonale CERT-er, vi har NSMs Varslingssystem for Digital Infrastruktur (VDI) og andre overvåkningsmekanismer som kan se mønstre og varsle om koordinerte angrep. Snart har vi også muligheten for å fange opp trafikk ved den digitale landegrensen, noe som vil ytterligere forbedre varslingsevnen og gjøre attribusjon lettere.

Utenfor landets grenser har vi liten kontroll på hverken lovverk eller trusselaktører, selv hos det vi kaller vennligsinnede nasjoner. Vi vet derimot at mange andre land allerede har tilsvarende typer digitale grenseforsvar som det vi selv er i ferd med å sette opp hos oss. De er ikke nødvendigvis like godt regulert og kontrollert som den norske modellen legger opp til. Og vi vet ikke hvordan de kan komme til å endre seg. Vi trenger forutsigbare forhold for systemer som er av betydning for samfunnet og for nasjonal sikkerhet, og som sikrer informasjonens konfidensialitet, integritet og tilgjengelighet. Det kan vi best selv tilby.

Derfor bør samfunnskritiske installasjoner og informasjonssystemer som inneholder sikkerhetsgradert informasjon være lokalisert i Norge. En sentral satsning på nasjonale sikre skytjenester og eventuelt også en samling av nå spredte kompetansemiljøer i offentlig sektor vil være både ressurssparende og gi bedre, sikrere og mer oppdaterte løsninger for samfunnskritiske systemer. I etterretningsverdenen finnes ingen venner, hverken i fred, krise eller krig.

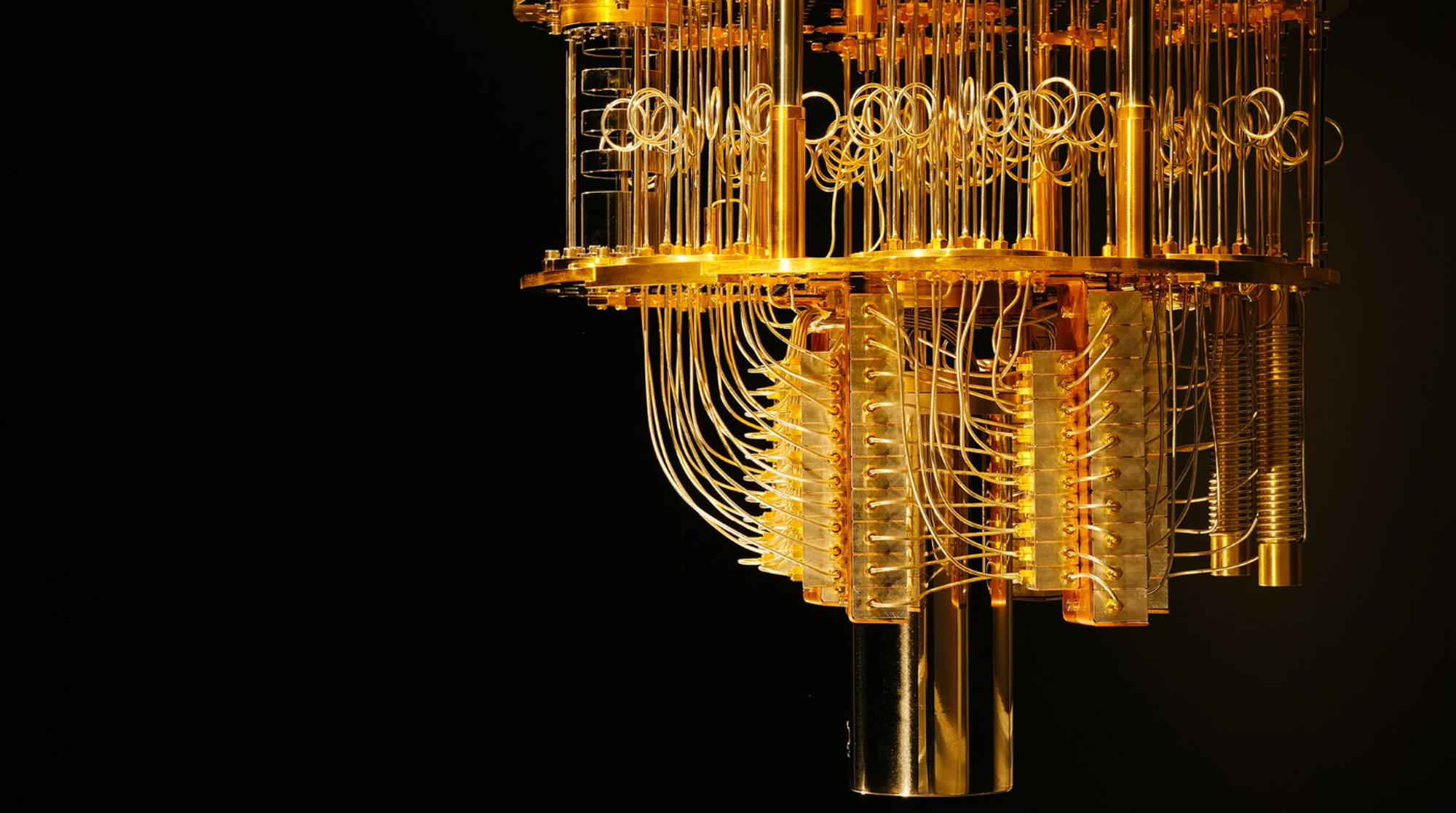

Hvordan forsvare seg mot en fiende med kvantedatamaskin?