Det russiske ordtaket «Доверяй, но проверяй» ble på åttitallet adoptert av Ronald Reagan i forholdet mellom USA og Sovjetunionen, visstnok til Mikhail Gorbatsjovs misnøye. Det oversetter til «trust, but verify» på engelsk og er senere blitt gjenbrukt i mange digitale sikkerhetsmodeller og -arkitekturer.

Det er etter hvert blitt åpenbart at en slik modell ikke holder. De siste årene har «zero-trust»-modellen etablert seg som en alternativ modell. En bedre beskrivelse av denne kan være «never trust, always verify».

Zero-trust modellen gjør noen antagelser:

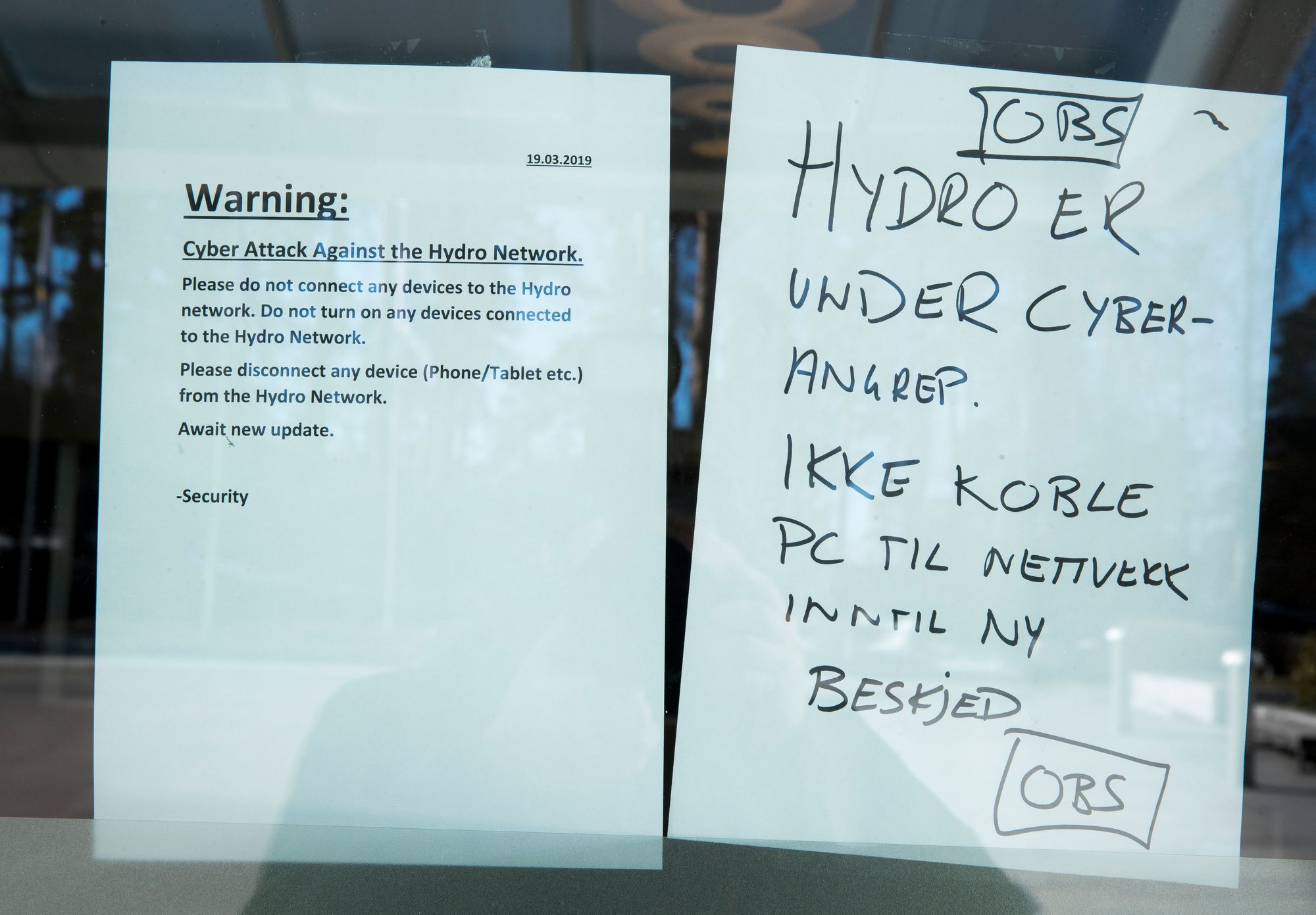

Virksomhetens data, nettverk og infrastruktur er kontinuerlig under angrep

En tjeneste eller maskin som i dag gjøres tilgjengelig på nett kommer umiddelbart under angrep. Og deretter kan man ikke senke guarden ett eneste øyeblikk. En studie fra University of Maryland anslår at en maskin som er tilkoblet Internett blir angrepet i gjennomsnitt hver 39. sekund. Man behøver ikke å være et attraktivt mål med synlige verdier. Bare det å være til stede gjør at man blir et mål for mange og forskjellige typer angripere.

Offentlig IT: Bruker dobbelt så lang tid som private

Man kan ikke stole på noen

Angripere kan ha ulike motiver som spenner fra nysgjerrighet til fremmedstatlig aktivitet. Opportunistiske angrep er gjerne automatiserte («drive-by»), og vil lett oppdages i logger og monitoreringsverktøy. De målrettede og avanserte angrepene som går etter spesifikke tjenester, derimot, er få, skreddersydde og subtile. De etterlater ingen spor.

Angrep kan også komme fra innsiden, noe som gjør dem farligere. Forsvaret mot innsideangrep er normalt svakere, og angriperen kan kjenne til forsvarsmekanismene. Slike angriperes motiver kan være økonomiske eller hevngjerrige, eller de kan være på oppdrag for fremmed stat, frivillig eller ufrivillig.

Innsideangrep kan også være ubevisste, som resultat av brukerfeil og mangelfull opplæring. At de i utgangspunktet ikke er ondsinnede, gjør imidlertid liten forskjell.

Man skiller ikke lenger mellom utsiden og innsiden av virksomheten

Eksterne aktører kan også ha kommet seg på innsiden av infrastrukturen for å operere derfra. Virksomhetsperimeteren er for lengst er opphevet med bruk av trådløs teknologi, IoT, BYOD og oppkobling fra hjemmekontoret, hotellrommet og kafebordet, og man kan ikke lenger med sikkerhet vite hvem som befinner seg på innsiden av infrastrukturen. Med skytjenester/outsourcing og samarbeidsplattformer opphever man også grensene som tidligere gav iallfall en viss beskyttelse.

Dermed blir også råd om stenging av porter i brannmurer utdaterte. Det er blitt vanskelig å skille mellom innside og utside. Man kan ikke lenger sette opp en brannmur og si at man stoler på de som er på innsiden av den, men ikke de på utsiden. Man må se på all aksess som om den var ekstern, og løpende autentisere brukere som ønsker tilgang til en tjeneste.

Alle disse antagelsene er i dag helt rimelige.

En konsekvens av at man ikke stoler på noen noe sted, er at man i prinsippet kan gi tilgang til en tjeneste fra hvor som helst i verden, så lenge man implementerer tilstrekkelige sikkerhetstiltak. Hvordan dette kan gjøres er opp til virksomhetens risikovurdering av tjenesten (og i noen tilfeller lovgivning) men noen prinsipper bør alltid gjelde:

- Alle brukere, tjenester og endepunkter (laptoper, padder, mobiler etc.) må være identifiserte og verifiserte

- Aksesskontroll og multifaktor autentisering styrer tilgang til alle tjenester, uansett hvor oppkoblingen kommer fra

- Brukerne skal kun ha tilgang til akkurat det de har bruk for, og på minste mulige tilgangsnivå («need-to-know» og «principle of least privilege»)

- Kryptering beskytter transport og lagring av data

- All trafikk monitoreres og logges for å oppdage anomalier

Dette er tanker man bør ha tenkt uansett, selv om man ikke implementerer hele modellen, og kaller det zero-trust. Aksesskontroll og autentisering er nødvendig, og multifaktor autentisering er nærmest blitt en selvfølge i 2021. Mye av dette finner man igjen i Nasjonal Sikkerhetsmyndighets grunnprinsipper for IKT-sikkerhet som man bør studere dersom man ikke allerede har gjort det.

Zero-trust-modellen løser selvfølgelig ikke alle problemer. Den kommer i tillegg til de vanlige grepene man må gjøre for å sikre et IKT-system eller en tjeneste, som sikkerhetsstyring, tetting av sårbarheter, overvåkning etc. Den fjerner heller ikke all risiko forbundet med uvørne brukere eller utro innsidere. Men den reduserer sårbarhetsflaten og fokuserer og tilpasser tilgangen til virksomhetens tjenester til den enkelte brukers behov. Dermed begrenser den også skadene dersom et angrep lykkes. Modellen er ikke nødvendigvis hverken lett eller rask å implementere, men er man på vei over i skybaserte miljøer gir dette en god mulighet for å tenke nytt, siden skytjenester er godt egnet for en slik modell.

Som for øvrig oversetter til «Hикогда не доверяй, всегда проверяй» på russisk.

Vi kan ikke bare ha én nasjonal sky – det har sikkerhetsloven sagt