Vi leser daglig om nye sårbarheter i produkter, teknologier og software. Denne uken kom rapporten fra SektorCERT i Danmark om misbruk av sårbarheter i Zyxel-brannmurer foran kritisk infrastruktur. Boeing og flere andre store har nylig blitt rammet av ransomware etter misbruk av sårbarheten Citrix Bleed. DSS ble i sommer rammet av en nulldagssårbarhet i MobileIron. Det siste nå er en sårbarhet i SSH-protokollen.

Anbefalingene er patching

Å oppdatere programvare er viktig og bra, når det er mulig. Ved en nulldagssårbarhet eksisterer det ingen programvareoppdatering. Og selv om det eksisterer en oppdatering, er det ikke sikkert du oppdaterer raskt nok, som var tilfelle for flere da Exchange-sårbarheten var et faktum for en tid tilbake, og som også er beskrevet i forbindelse med siste Citrix Bleed-sårbarhet.

_logo.svg.png)

IT må inn i styrerommene

Vellykkede hendelser skjer i tillatt trafikk

Hver eneste gang man leser om en skadelig hendelse innen det digitale rom, er fellesnevneren at kommunikasjonen var tillatt. Og det er vi mennesker som bestemmer hva som skal tillates, både i skyen, i SaaS (Software as a Service) og for systemer i eget datasenter. Mange av disse systemene ble etablert på et tidspunkt da digitaliseringen var på et helt annet sted, mange verdier var ennå ikke digitaliserte og trusselbildet var noe helt annet. På bakgrunn av dette var risikoen noe helt annet, og tiltakene var mer liberale. Dette danner grobunn for en skummel teknisk gjeld.

Evolusjonen går kontinuerlig

Det digitaliseres i høy fart. Stadig flere verdier digitaliseres og blir dermed tilgjengelig fra internett, enten direkte eller indirekte. En viktig faktor her er indirekte tilgang som mange tar litt lett på. Og det er her sårbarhetene kommer tilbake. Ofte er de mest kritiske og verdifulle systemene på «innsiden», og man tenker at disse ikke er tilgjengelige fra internett. Som ansatt kan du nå disse systemene fra hjemmekontor via fjernaksessløsninger. Når enda en sårbarhet åpenbares, eller dere har en gammel sårbarhet som ikke er patchet, kan også uvedkommende komme inn på «interne» systemer. På denne måten kan datalekkasje og annen skade forekomme.

Digitaliseringen har økt. Det kriminelle landskapet har økt. Risikoen har økt. Det blir en katt og mus-aktivitet. Det er viktig å forstå at evnen til å forsvare seg også har utviklet seg. Vi som mennesker lærer og utvikler oss heldigvis i en retning som gjør at vi kan forsvare oss bedre.

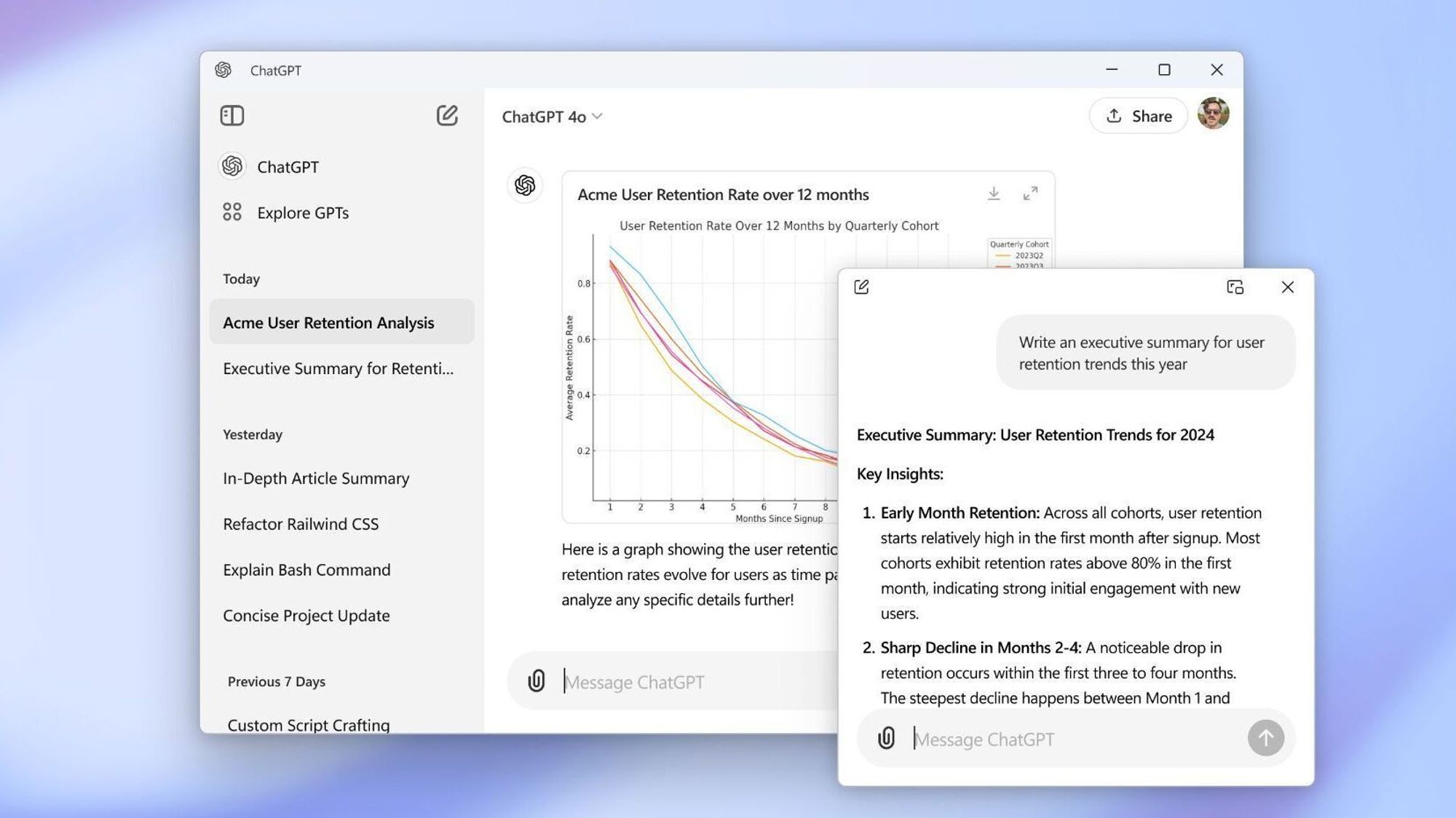

Utvider tilbudet: Nå har Chat GPT fått sin egen Windows-app

Begrens angrepsflaten med menneskelige tiltak

Det er vi mennesker som bestemmer hva som skal tillates. Med den økte digitaliseringen øker verdiene på internett, noe som igjen motiverer de kriminelle, og dermed økes risikoen. Det er viktig at alle tar dette på høyeste alvor og begrenser hva som tillates. Gjøres dette arbeidet skikkelig, i tråd med «Least Privilege» og VG-testen, blir man mye mindre sårbar for alle fremtidige sårbarheter, selv om de kriminelle klarer å misbruke en sårbarhet.

Sikre at kun den kommunikasjonen som trengs for at en løsning skal fungere, tillates. Dette gjelder kommunikasjon fra internett inn i datasenteret (det var her man kunne stoppet første del av hendelse i Danmark og vingeklippet sårbarheten). Sikre at utgående kommunikasjon fra tjenester mot internett er begrenset til et minimum, basert på funksjonelle behov for at tjenesten skal fungere (dette kunne stoppet steg 2 av hendelsen i Danmark). Sikre at intern kommunikasjon mot tjenester er begrenset til et minimum basert på tekniske behov for at løsningen skal fungere. Alt dette er mulig i dag. Det handler om prioritering for å gjøre seg selv mindre sårbar.

Lanserte planen for offentlig digitalisering: − Vi kan ikke fortsette sånn som vi har gjort