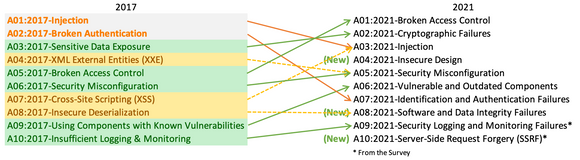

Open Web Application Security Project (OWASP) har siden 2003 gitt ut en topp 10-liste over de mest utbredte sårbarhetskategoriene som må unngås når man skal lage sikre webapplikasjoner. Den rangerte listen har vært uendret siden 2017, men nylig har det kommet et oppdatert utkast som inneholder betydelige endringer. Det som gjenstår før listen blir offisiell, er fagfellevurdering. Det innebærer både at rekkefølgen kan bli endret og at enkeltkategorier kan bli erstattet med andre.

I alle fall siden 2017 har listen blitt toppet av sårbarhetskategorien injiseringsfeil, det vil si at applikasjonen ikke i tilstrekkelig grad forhindrer at data i spørringer kan bli tolket som kommandoer. En slik svakhet kan utnyttes av angripere til blant annet å få uautorisert tilgang til å lese eller endre data som er lagret i en database. Mange lekkasjer av kombinasjonen brukernavn og passordhasher skjer på denne måten.

Ny førsteplass

I det nye utkastet har injiseringsfeil som kategori blitt skjøvet ned på en tredjeplass. I stedet har manglende tilgangskontroll tatt veien fra femteplass til førsteplass. Dette handler om å håndheve begrensninger for hva ulike typer brukere skal kunne få tilgang til å gjøre i applikasjonen. Et typisk eksempel på en slik sårbarhet er at det ved å øke eller senke nummerverdien til en parameter i nettadressen (URL-en), er mulig å få tilgang til data som tilhører en annen bruker.

I det nye utkastet er kryptografiske feil kommet inn på andreplass. Denne kategorien erstatter dagens «Sensitive Data Exposure», eksponering av sensitive data. Det er gjort for at navnet i større grad skal reflektere årsaken, framfor symptomet, til sårbarheten. Bruk av ikke-krypterte protokoller som HTTP, SMTP og FTP for overføring av sensitive data, er blant det som hører hjemme her.

Open AIs kraftigste modell peker ut hvilke jobber den vil erstatte

Store forandringer

Også på mange av de øvrige plassene på listen har det skjedd endringer. I alt er tre av kategoriene i listen er helt nye, mens fire har fått nytt navn eller omfang.

I den nye listen har for eksempel kategorien «Broken Authentication», mangelfull autentisering, blitt erstattet av «Identification and Authentication Failures». Kategorien er dessuten skjøvet ned fra andre- til sjuendeplass.

Hver av sårbarhetskategoriene i den nye listen inkluderer en konkret beskrivelse av hva hovedproblemet omfatter. Dessuten presenteres en håndfull relativt konkrete angrepsscenarioer, samt en liste med tiltak som kan gjøres for å forhindre angrep som utnytter den aktuelle kategorien av sårbarheter.

Bare et sted å starte

OWAST Top 10-listen blir ofte ansett som en slags de facto standard for webapplikasjonssikkerhet, men OWASP understreker at den kun er ment for å bidra til bevissthet om temaet og at den uansett må anses som et minimum og et sted å starte.

Denne er laget spesifikt for passnøkkel-løsningen – nå kommer den til Norge