Det siste innen digitale trusler er såkalt deepfake-svindel. Det er bruk av kunstig intelligens til å etterlikne stemmer, eller video til å være svært virkelighetstro. De færreste av oss er forberedt på den typen forfalskning og trusler. Ifølge professor Audun Jøsang ved Institutt for informatikk ved Universitetet i Oslo er dette noe alle virksomheter må venne seg til.

– Snart kan vi ikke lenger ta telefonen og høre en kjent stemme, eller klikke oss inn på et Teams-møte og se et kjent ansikt, og enkelt anta at det er en person vi kjenner, forteller Jøsang.

Det finnes allerede kjente eksempler på deepfake-svindel. For eksempel ble en avdelingsleder i et større selskap i De forente arabiske emirater oppringt av det han trodde var direktøren. Han ble bedt om å overføre 35 millioner dollar til et antall ulike bankkontoer. Avdelingslederen kjente stemmen til direktøren og antok at forespørselen var legitim.

– Økende mengder digitalisering øker angrepsflaten, sier Siri Bromander, om er forskningsleder i IT-sikkerhetsselskapet Mnemonic. – Samtidig ser vi at digitaliseringen har mange store fordeler, så det blir en evig avveining vi må gjøre.

For hva skjer egentlig hvis noen hacker kjøleskapet? En ting er at det er mulig å samle informasjon om deg, men Jøsang påpeker at det er mye som kan gå galt.

– Det er et spørsmål om pålitelighet, hvor vi plutselig blir avhengige av veldig komplisert infrastruktur. Et eksempel er da leverandører av tjenester for smarte hus hadde nedetid og folk ikke kom inn, fikk skrudd av lyset eller regulert varmen. For at dette skal skalere, må robusthet og hensyn til digital sikkerhet være et sterkt fokus, mener Jøsang.

Dette kan du gjøre for å beskytte deg

Ifølge Jøsang er én løsning å ha metoder for å forvisse oss om at personen vi snakker med, er den de gir seg ut for å være. Det handler om å ha en god sikkerhetskultur. Vi lærer barn at de skal se seg for til begge sider før de går over en vei. Slike sikkerhetsregler bør vi også ha digitalt.

– Et par viktige elementer for å sikre oss i dag er at vi bruker gode passord, beskytter passordene våre og at vi bruker tofaktorautentisering. I tillegg må de digitale enhetene våre være oppdatert, sier Bromander.

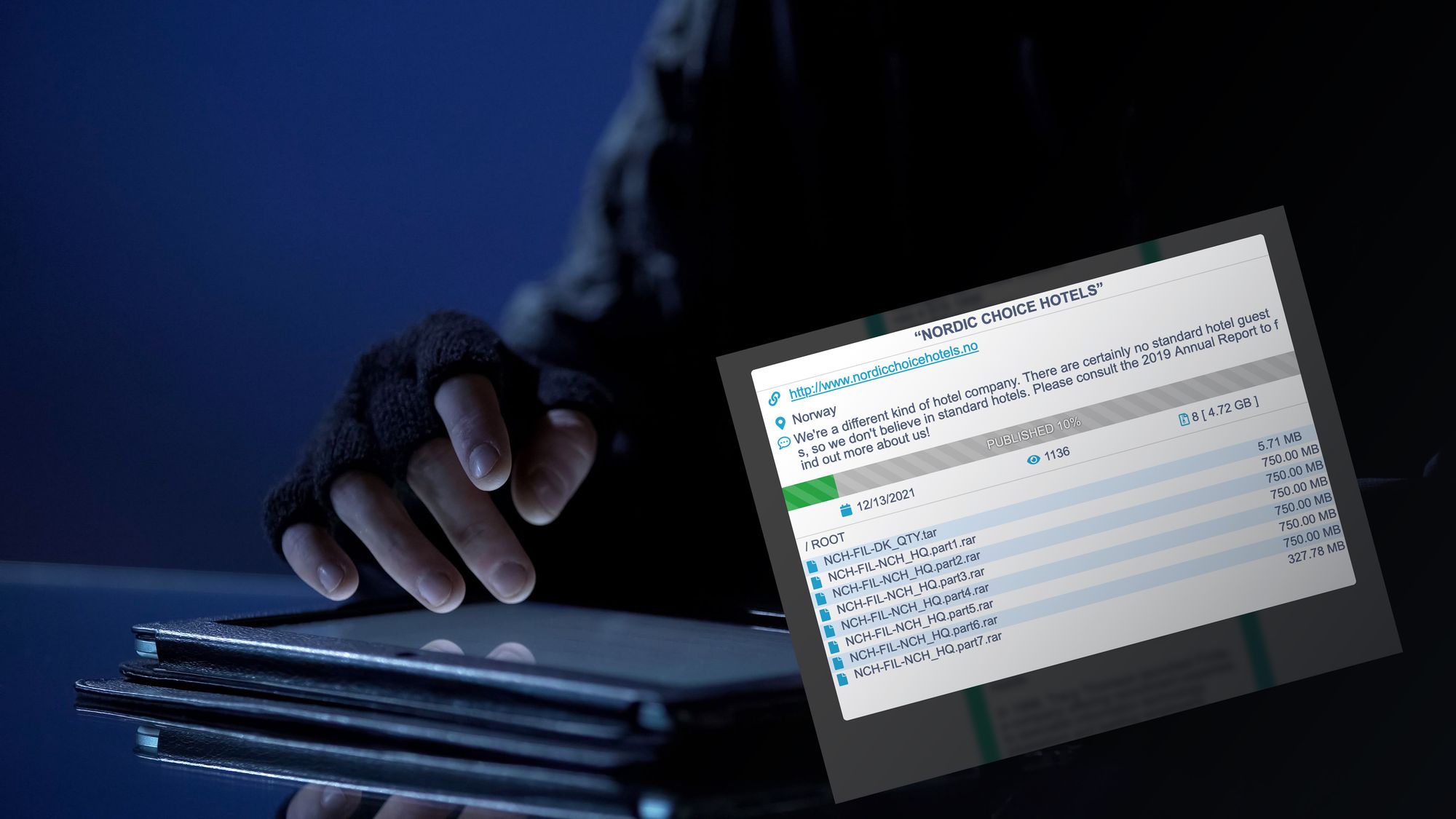

Enorm lekkasje fra Nordic Choice lagt ut på nettet

Digital trusseletterretning

– Etterretning generelt er informasjon om noe som er litt skjult, og det stammer typisk fra spionbransjen, forklarer Jøsang.

%25201%2520(2)%2520(1).png)

Ifølge ham gjelder dette i høyeste grad også digitalt. Hans forskningsfelt handler om å gjøre våre egne maskiner og nettverk i stand til å forstå et datainnbrudd og kunne respondere i det han kaller cyberrelevant tid – altså så fort et digitalt angrep oppstår.

– De største forskjellen mellom fysisk og digital etterretning ligger i hva slags informasjon vi behandler, mengden og formatet på det, forklarer Bromander.

I den fysiske verden er mengden etterretningsinformasjon relativt begrenset og håndterbart for mennesker, mens det digitalt kan bli store datamengder som bare datamaskiner kan håndtere.

Jøsang illustrerer likhetene mellom fysisk og digital etterretning med at tollere for eksempel trenger informasjon om forsøk på smugling. Da vil en type informasjon være smuglerbilens nummerskilt. Uheldigvis er det enkelt for smuglerne å bytte bil, som da gjør informasjonen om nummerskilt ganske verdiløs. Slik er det også digitalt, der hackere med enkle grep kan bytte IP-adresse som maskinen navigerer på nettet med. Desto mer interessant er den informasjonen som er nyttig på lang sikt. Det kan være informasjon om mål, eller måten de ulike trusselaktørene opererer på.

Mange ulike trusselaktører

– I det digitale rom klassifiserer vi aktørene ut fra hva slags motivasjon de har, forklarer Jøsang.

Hovedkategoriene er aktivister, vinningskriminelle og nasjonalstater. Aktivister, slik som gruppen Anonymous, er gjerne ute etter å påvirke. De som er ute etter økonomisk vinning, bruker gjerne løsepengevirus, hvor du må betale for å få tilgang til dine egne maskiner og nettverk.

– Den siste gruppen er nasjonalstater som gjerne er ute etter informasjon over tid eller å gjøre sabotasje. De er ofte de mest avanserte, forklarer Bromander. Angrepet på Stortinget i 2018 er et typisk eksempel på hva vi møter da.

Hackerne kan gjerne være ulike typer grupperinger, og det kan være vanskelig å vite nøyaktig hvem de er og hvor de holder til. Likevel kjennetegnes de ofte av typen angrep de utfører eller hvordan de oppfører seg. Ifølge Jøsang er noen av aktørene såkalte APT-grupperinger som betyr Advanced Persistent Threat. Disse grupperingene har rikelig med ressurser til rådighet – med ansatte som har hacking som en åtte til fire-jobb.

– De kan være ansatt i staten, eller sponset, eller bare tolerert av staten så lenge de ikke angriper mål i samme stat, forklarer Jøsang.

Hacking er målrettet, tålmodig arbeid

Han forteller videre at de avanserte aktørene er tålmodige. De kan være villige til å vente i månedsvis eller til og med årevis for å nå målene sine.

– Verktøyene og teknikkene kan endre seg ganske fort, men de strategiske målene deres er gjerne konsistente over tid, sier Bromander.

Aktører som har langsiktige mål, gjør et kontinuerlig arbeid for å få fotfeste innenfor IT-infrastrukturen på steder hvor de regner med at informasjonen de er ute etter, kan finnes. Når et digitalt angrep skjer, må hackerne først komme seg inn, akkurat som ved et fysisk innbrudd. Deretter kan de gjerne «se seg om» etter hva som finnes av nettverk og infrastruktur, slik en tyv ville sett seg rundt i et stort hus for å se hva som var mest verdifullt å få med seg. I motsetning til tyver kan hackerne ha tilgangene til systemet tilgjengelig og vente til de faktisk har bruk for informasjonen.

– Noen steder kan man se at flere trusselaktører er inne og bare venter på at de enten finner den informasjonen de er ute etter eller at et eller annet skjer i den politiske verden som gjør at de kan benytte seg av den tilgangen, forklarer Bromander.

Dette vil forskerne vite om hackerne

Når de som jobber med IT-sikkerhet oppdager uønsket aktivitet, vil de først prøve å finne ut hvordan de kom inn. Deretter vurderer de hvor mye de kan lære om hackerne, deres mål og hvem de er.

– De enkle tekniske elementene i et angrep er det lett for en trusselaktør å endre, men hvis vi klarer å se hvordan de faktisk oppfører seg, hvilke kommandoer som følger etter hverandre og hvilke teknikker de bruker og i hvilken rekkefølge, er dette vanskeligere for en aktør å endre, forklarer Bromander.

Slik informasjon kan også gi et bilde av hvem det er som står bak. Blant tingene som kan avsløre en hackers opprinnelse, er tekst på spesielle alfabeter eller tidssonen de opererer i. Noen ganger vil hackerne også bevisst plante «falske flagg». Et falskt flagg kan være å jobbe i feil tidssone for at det skal se ut som at det er noen andre som står bak.

Advarer bedrifter om økt fare for datakrim i julen

E-posten din er den vanligste inngangen

– Det vi oftest leter etter, er den første tilgangen de har fått, om det er en minnepinne eller en e-post, sier Bromander.

Ifølge henne er det viktig å vite inngangsmåten, slik at de ikke kommer inn på nytt. I tillegg er det viktig å vite at nettverket er overvåket på en slik måte at det er mulig å finne aktører som har kommet seg inn.

– Det er absolutt et paradoks at den største angrepsvektoren i dag er e-post eller andre typer meldinger. Sikkerhetsbarrieren for å stoppe det er i første rekke vår bevissthet, som beklageligvis er temmelig upålitelig, sier Jøsang.

I løpet av en vanlig arbeidsdag vil de fleste arbeidstakere i Norge motta opp til flere e-poster som inneholder enten vedlegg eller lenker. Dette gjør at det ikke skal mye til for å gjøre en feil.

– Men vi må innse at alle, inkludert meg selv, kan bli lurt. Hvis en e-post var laget spesielt til meg, for eksempel om jeg fikk en e-post fra deg om dette møtet med beskjed om å ta en titt på vedlegget, da hadde jeg selvfølgelig klikket på det, sier Jøsang.

Er du et interessant offer for digitale trusler?

De trusselaktørene som har tilstrekkelig med tid og ressurser, vil kunne gjøre grundig forarbeid for å kartlegge konteksten som ulike mennesker lever i. Da er det mulig å konstruere nærmest perfekte villedende e-poster. De fleste av oss har opplevd å få phishing-e-post med innhold som forsøker å lure oss, men de fleste av disse er masseprodusert. Derimot er menneskene som utsettes for spesielle trusselangrep, ikke bare tilfeldige mottagere.

– Noe av det som avgjør om du får målrettede angrep mot deg, ligger ofte i hvilken rolle du har eller om du har makt. En politiker har det. Vi vet at politikerne i Norge er interessante for utenlandske stater, blant annet, sier Bromander.

Likevel er det slik at du som privatperson bør ha noen gode sikkerhetsrutiner, selv om du ikke er politiker eller sitter med ansvaret for store pengeoverføringer.

Europas strategi for sikkerhet

Kjernen i Jøsangs forskning handler om at å gjøre informasjonen «maskinlesbar». Når et angrep skjer, blir det vanligvis skrevet en rapport i ettertid i et pdf-format. Dette deles med dem man samarbeider med, enten det er i en sektor eller en gruppe land. Dette er svært lite maskinvennlig, og Jøsangs mål er at maskinene selv skal kunne dele informasjonen med andre maskiner i «cyberrelevant tid», det vil si den tiden et cyberangrep tar. Da er det ikke tid til å skrive et dokument og sende til andre mennesker for tolkning.

I skrivende stund samarbeider Jøsang med andre forskere om å lage en europeisk plattform for å utveksle denne typen informasjon.

– Dette er en viktig del av Europas strategi for digital suverenitet, slik at Europa kan bli mer uavhengig av USA, forklarer Jøsang.

I tillegg har han forskningssamarbeid med selskaper som Mnemonic, som jobber med IT-sikkerhet.

– Det er ikke bare vi som driver med innovasjon. Trusselaktørene driver med trusselinnovasjon, og de er minst like smarte som vi er, sier Jøsang.

Denne artikkelen ble først publisert på Titan.uio.no

NSM: – Trusselaktører bruker i mye større grad underleverandører for å komme seg inn